phatair

Members-

Gesamte Inhalte

560 -

Registriert seit

-

Letzter Besuch

Alle erstellten Inhalte von phatair

-

Neuer WSUS Server 2019 - Synchronisierung läuft nicht durch

phatair antwortete auf ein Thema von phatair in: Windows Server Forum

Oh ok, da unser alter WSUS unter 2012R2 auch mit 6GB problemlos gelaufen ist, dachte ich das reicht bei 2019 auch locker aus. Danke für die Links. Schaue ich mir dann noch an. Die Optimierungen nehmen wir zum Großteil über das WAM Script vor (https://www.ajtek.ca/). Das läuft aber auf dem neuen WSUS noch nicht, da ich erstmal den WSUS zum laufen bringen möchte. Ok, auch hier hatten wir bisher keinerlei Probleme, aber werde das mal im Hinterkopf behalten. Vielleicht hat sich hier mit Windows Server 2019 und WSUS doch einiges zum schlechteren verändert. Danke Dir, hatte ich auch gefunden. Hatte meinen ersten Beitrag gleichzeitig mit deinem Beitrag editiert. Dann lasse ich das jetzt erstmal laufen. Wenn das morgen nicht durch ist, werde ich ihn neu aufsetzen und gleich eine remote SQL DB nehmen. -

Neuer WSUS Server 2019 - Synchronisierung läuft nicht durch

phatair hat einem Thema erstellt in: Windows Server Forum

Hallo zusammen, ich setze gerade einen neuen WSUS auf einem Server 2019 auf. "Interne WSUS SQL DB", kein eigener SQL 4 CPUs 6GB RAM Upstream Server ist Microsoft (https://sws.update.microsoft.com;) Internet Zugriff für den Server ist auf die Kategorie "Microsoft Windows Updates" eingeschränkt. Dies müsste auch passen, da unser alter WSUS auf Server 2012R2 über die gleiche Firewall Regel in das Internet kommt und dort funktioniert der Sync problemlos Ich habe die Rolle für den WSUS über den Server Manager hinzugefügt und anschließend noch die "Post-Install Tasks" gestartet. Danach habe ich den Config Wizard durchgeführt. Nun habe ich das Problem, dass die Synchronisierung nicht läuft. Sie startet und geht relativ schnell auf 10%, dann dauert es Ewigkeiten (mehrere Stunden) bis er Prozent für Prozent weitergeht. Bei 65% war dann immer Schluss (habe über Nacht gewartet). Die RAM Nutzung vom WSUS Dienst steigt in der Zeit stetig auf über 5GB und der WSUS Dienst zieht so um die 20-30% CPU. Hat jemand noch eine Idee woran das liegen könnte? Gibt es ein Log in dem ich prüfen kann was bei dem Sync Vorgang passiert oder habe ich irgendwas wichtiges vergessen? An sich ist so ein WSUS ja jetzt kein Hexenwerk :( Vielen Dank. EDIT: Ich habe das Log gefunden - >"C:\Program Files\Update Services\LogFiles\SoftwareDistribution.log" Hier sehe ich immer wieder folgende Meldung 2023-11-14 08:30:45.066 UTC Warning WsusService.3 DBConnection.ExecuteCommandNoResult SqlException occurred. Number 515 and message Der Wert NULL kann in die RevisionID-Spalte, @BundleAll-Tabelle nicht eingefügt werden. Die Spalte lässt NULL-Werte nicht zu. Fehler bei INSERT. Error loading information from upd:BundledUpdates/upd:UpdateIdentity for update 69081ABB-2FD4-49A6-8DA1-2F616F1A9B58\201. Some update revisions in bundle information are not already present in the database. Die Anweisung wurde beendet. 2023-11-14 08:30:48.379 UTC Info w3wp.41 ThreadEntry TimerQueue.FireNextTimers 2023-11-14 08:30:48.379 UTC Info w3wp.41 ServerImplementation.UpdateCache Database change occured; check if we need to update cache. 2023-11-14 08:30:48.379 UTC Info w3wp.41 RevisionIdCache.UpdateCategoryAndRevisionIdCache Fetching the category and revision id change for cache from database 2023-11-14 08:31:16.582 UTC Change WsusService.3 DBConnection.OnReceivingInfoMessage Successfully deployed deployment(Decline) of Windows10.0-KB5010351-arm64.cab UpdateID:6A880902-4DC2-4C69-8977-2904205BFCE9 Revision Number:201 2023-11-14 08:31:16.598 UTC Info w3wp.41 RevisionIdCache.UpdateCategoryCache Refreshing the category cache 2023-11-14 08:31:16.598 UTC Info w3wp.41 RevisionIdCache.UpdateRevisionCache Refreshing the revision cache 2023-11-14 08:31:16.645 UTC Warning WsusService.3 DBConnection.ExecuteCommandNoResult SqlException occurred. Number 515 and message Der Wert NULL kann in die RevisionID-Spalte, @BundleAll-Tabelle nicht eingefügt werden. Die Spalte lässt NULL-Werte nicht zu. Fehler bei INSERT. Error loading information from upd:BundledUpdates/upd:UpdateIdentity for update 59152F2C-DBC8-4AE8-B878-8F600A953869\201. Some update revisions in bundle information are not already present in the database. Die Anweisung wurde beendet. Da ich nach der langen Wartezeit den Server neu gestartet hatte, scheinen jetzt wohl schon Einträge vorhanden zu sein. Das erklärt zwar nicht, warum von Anfang an der Sync so lange gedauert hat, aber es würde erklären warum es jetzt länger dauert. -

WSUS GPO RegKeys fehlen plötzlich bei einigen Clients

phatair antwortete auf ein Thema von phatair in: Windows 10 Forum

Danke dir. Ich glaube jetzt hat es klick gemacht. Hatte ganz übersehen, dass es ja viele unterschiedliche Bereiche gibt, wohl cse genannt, und die von dir genannte gilt ja nur für die registry cse's. Ein gpupdate /force gilt ja immer für alle. Dann werden ich das mal so anpassen. Ist ja unabhängig von der aktuellen Problematik sinnvoll. Warte aktuell noch auf den Support von zenworks, die testen gerade etwas. Danke für die Hilfe. -

WSUS GPO RegKeys fehlen plötzlich bei einigen Clients

phatair antwortete auf ein Thema von phatair in: Windows 10 Forum

Hallo zusammen, Ich hoffe das ist ok, wenn ich hier nochmal Nachfrage. Ich wäre für eine Info sehr dankbar. Würde die Einstellung gerne wie oben beschrieben aktivieren, aber bin eben unsicher bezüglich der gpupdate /force Thematik. Vielen Dank und Grüße. -

WSUS GPO RegKeys fehlen plötzlich bei einigen Clients

phatair antwortete auf ein Thema von phatair in: Windows 10 Forum

Danke für den Hinweis. Die Einstellung war mir noch gar nicht bekannt. Eine Frage hätte ich aber dazu. Ich kann in der Einstellung ja wählen, ob die bestehenden GPOs nur - bei User an und Abmeldung bzw. Computer Neustart angewendet werden - oder auch während der Nutzung Diese Einstellung bezieht sich ja nur auf Registry Einträge. Wie unterscheidet sie sich dann technisch von einem gpupdate /force? Wenn man gpupdate /force eigentlich nicht anwenden soll, da alle GPOs eben neu geschrieben werden. Das würde diese Einstellung dann ja regelmäßig machen. Aber für mich klingt diese Einstellung sehr sinnig, da man damit sicherstellt, dass vorgeschriebenen Einstellungen auch immer aktiv sind. Ich hätte nun die beiden Optionen in der Einstellung wie folgt konfiguriert - Do not apply during periodic background processing -> nicht angehakt -> Änderungen oder neue GPOs sollen ja durchaus im Hintergrund verarbeitet werden - Process even if the Group Policy objects have not changed -> angehakt -> Damit eben GPOs auch angewendet werden, wenn Sie nicht verändert wurden, um sicherzustellen, dass diese immer auf dem Client wirken Oder habe ich hier was missverstanden? -

WSUS GPO RegKeys fehlen plötzlich bei einigen Clients

phatair antwortete auf ein Thema von phatair in: Windows 10 Forum

Das war vor meiner Zeit Aber als Client Management System funktioniert ZCM recht gut. Mal abgesehen von dem WSUS Problem, wenn das jetzt davon kommen sollte. Aber wir setzen es schon seit gut 10 Jahren ein und bisher hat das immer sehr gut funktioniert. Mal schauen was jetzt dabei rauskommt. Schönes Wochenende zusammen. -

WSUS GPO RegKeys fehlen plötzlich bei einigen Clients

phatair antwortete auf ein Thema von phatair in: Windows 10 Forum

Es ist in der Tat so, man muss ein gpupdate /force machen. Ein gpupdate /target:computer reicht leider nicht (wie von NorbertFE schon vermutet). Wir sind immer noch auf der Suche nach der Ursache. Aber der Support von ZenWorks meinte auch, dass es möglicherweise am Client liegen könnte. -

WSUS GPO RegKeys fehlen plötzlich bei einigen Clients

phatair antwortete auf ein Thema von phatair in: Windows 10 Forum

Guten Morgen, bei dem Punkt mit dem MS Update Health Tool hatte ich einen Denkfehler. Das Tool wurde installiert, da der Client davor seine Verbindung zum WSUS verloren hatte. Das Tool war also nicht der Grund für das Problem sondern eher das Resultat. Ich habe nun mal geprüft auf wievielen Clients dieses Tool installiert wurde. Es ist auf 10 von 200 Clients vorhanden. Es betrifft (aktuell) also nur eine kleine Anzahl von Clients. Hier habe ich auch einen identisches Problem bei MS gefunden https://learn.microsoft.com/en-us/answers/questions/1145329/windows-update-and-wsus-registry-configuration-ran Ich prüfe nun, ob es an unserem neuen ZCM Agent liegen könnte. Der bietet auch ein Patch Management, welches wir aber nur für Third Party Software nutzen und nicht für MS Updates, Ich werde nun erstmal auf den betroffenen Clients die Software wieder deinstallieren. Ebenso werde ich über ZCM ein Bundle laufen lassen, welches prüft ob der RegKey vorhanden ist. Wenn nein, wird ein gpupdate /force ausgeführt. So ist zumindest aktuell mal sichergestellt, dass alle Clients welche die WSUS Verbindung verloren haben, auch wieder angebunden werden. Falls ich den Grund für das Problem finde, werde ich den Beitrag hier aktualisieren. -

WSUS GPO RegKeys fehlen plötzlich bei einigen Clients

phatair antwortete auf ein Thema von phatair in: Windows 10 Forum

Die Lösung wäre zumindest nachvollziehbar :) Aber nein, bei uns hat kein User lokale Adminrechte. Ich habe gerade mal im Eventlog nachgeschaut. An dem Tag, seit dem sie sich am WSUS nicht mehr gemeldet haben, wurde microsoft update health tools installiert. Das ist bei 2 Clients identisch, bei denen wir heute festgestellt haben, dass die GPO Einträge fehlen. Nun muss ich mal schauen woher dieses komische MS Tool kommt. Das ist nichts was wir verteilen. Vielleicht ist das ein Ansatz. -

WSUS GPO RegKeys fehlen plötzlich bei einigen Clients

phatair hat einem Thema erstellt in: Windows 10 Forum

Hallo zusammen, wir haben aktuell folgendes sporadisches Problem. Auf einigen Windows 10 22H2 (10.0.19045.3448) Clients fehlen plötzlich die WSUS GPO Einträge bzw. der komplette Schlüssel in der Registry -> "HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate" Damit greifen die Clients auf Windows Update zu und es wird z.B. auch das Windows 11 Update beworben. Im WSUS stehen die Clients dann auch "Client hat sich seit x Tagen nicht mehr gemeldet" drin. Prüft man per gpresult /r die GPOs auf dem Client, ist die GPO aber noch zugewiesen. Ebenso zeigt gpresult /h <pfad> auf dem Client an, dass die WSUS GPO übernommen wurde Prüft man aber eben den Regpfad, fehlt der komplette WindowsUpdate Ordner/Schlüssel. Führt man ein gpupdate /force durch, wird der Regestry Eintrag wieder gesetzt und alles funktioniert wie es soll. Wie man ja aber bei Gruppenrichtlininen.de gelernt hat, soll man force nur im Ausnahmefall nutzen :) Ich verstehe nicht, warum plötzlich bei einigen Clients dieser Eintrag nicht mehr per GPO gesetzt wird bzw. verschwindet. Hat hier jemand eine Idee? Vielen Dank. Grüße, Steffen -

Exchange 2016 - Problem mit der Public Folder Quota

phatair antwortete auf ein Thema von phatair in: MS Exchange Forum

Das wars tatsächlich. Hatte ich null auf dem Schirm, dass hinter dem Public Folder ja noch eine Mailbox steht die auch eine Quota hat. Nach der Anpassung habe ich noch den Information Store Dienst neu gestartet und dann ging es sofort. Vielen Dank für eure Hilfe. -

Exchange 2016 - Problem mit der Public Folder Quota

phatair antwortete auf ein Thema von phatair in: MS Exchange Forum

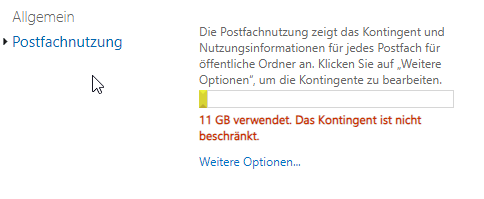

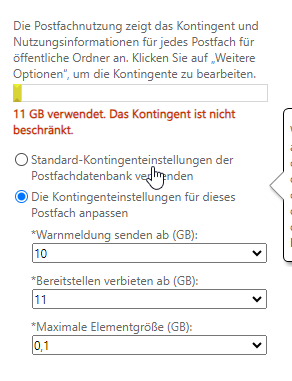

Leider hat beides nicht geholfen, weder Information-Store aufheben/anbinden noch der Reboot danach. Hm.... blöde Frage, aber wo prüfe ich das? In der ECP sehe ich unter -> Öffentliche Ordner -> "Postfächer für öffentliche Ordner" die entsprechende Mailbox. Schaue ich mir die Postfachnutzung an, ist es schon merkwürdig. Hier steht, dass das Kontingent nicht eingeschränkt ist. Klicke ich aber auf "Weitere Optionen..." steht doch eine Einschränkung drinnen, oder verstehe ich das falsch Heißt also, wenn alle Public Folder in dieser Mailbox 11GB erreichen, ist Schluss oder? Grüße -

Exchange 2016 - Problem mit der Public Folder Quota

phatair antwortete auf ein Thema von phatair in: MS Exchange Forum

Nein, noch nicht. Das wäre mal die letzte Idee, richtig. Werde ich machen und berichten. Was genau hat das mit meinem Problem zu tun? -

Exchange 2016 - Problem mit der Public Folder Quota

phatair hat einem Thema erstellt in: MS Exchange Forum

Hallo zusammen, ich habe folgendes Problem Wir haben auf unserem Exchange 2016 noch ein paar Public Folders. Bei einem habe ich nun das Problem, dass die User keine Mails mehr in diesen Public Folder verschieben können. Sie erhalten die Fehlermeldung Ich habe dann die Quota für den Public Folder angepasst (inkl. Unterordner) Get-PublicFolder -Identity "<identity>" -Recurse | Set-PublicFolder -IssueWarningQuota 12GB -ProhibitPostQuota 12.5GB Danach habe ich den Public Folder geprüft, es werden mir die neuen Werte auch angezeigt ProhibitPostQuota : 12 GB IssueWarningQuota : 12.5 GB MaxItemSize : 100 MB Mit folgenden Befehl habe ich dann die aktuelle Größe von dem Public Folder geprüft Get-PublicFolder "<Identity>" -Recurse | Get-PublicFolderStatistics | Measure TotalItemSize -sum | Select @{N='Anzahl der Items'; E={$_.Count}}, @{N='Speiche r in Byte'; E={$_.Sum}} | fl Als Größe wird mir dann angezeigt Für mich heißt das, dass der Public Folder einen Grenzwert von 12,5GB hat und seine aktuelle Größe rund 9GB ist. Warum erhalte ich dann aber in Outlook die Meldung, dass der Nachrichtenspeicher voll ist? Hat hier jemand eine Idee? Cache Mode habe ich in Outlook schon deaktiviert um mögliches Caching auszuschließen. Vielen Dank. -

Befehl winmgmt /resetrepository hat GPO Zuweisungen und Gruppenmitgliedschaften auf Server gelöscht

phatair antwortete auf ein Thema von phatair in: Windows Server Forum

Ok, da sucht man längere Zeit nach einer Lösung und wenn man dann die Frage im Forum stellt, findet man die Lösung :) Ich habe dann dem Computer Objekt in der AD einfach eine weitere Gruppe temporär als Mitgliedschaft hinzugefügt. Den Server neu gestartet und nun zeigt gpresult -r wieder alle Computermitgliedschaft an. Auch wenn man die temporäre Gruppe danach wieder entfernt. Ich hoffe damit sind alle Probleme, die durch den Befehl winmgmt /resetrepository hervorgerufen wurden, nun beseitigt. Besonders ärgerlich war, dass die GPOs plötzlich nicht mehr gewirkt haben. Vielleicht hilft ja der Beitrag in Zukunft jemanden. -

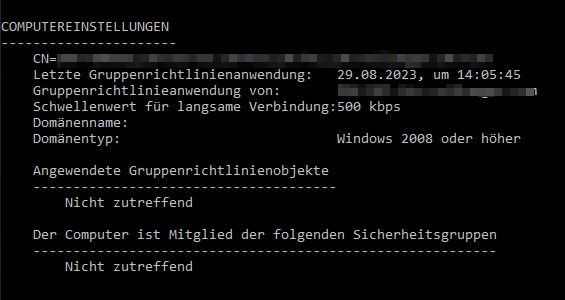

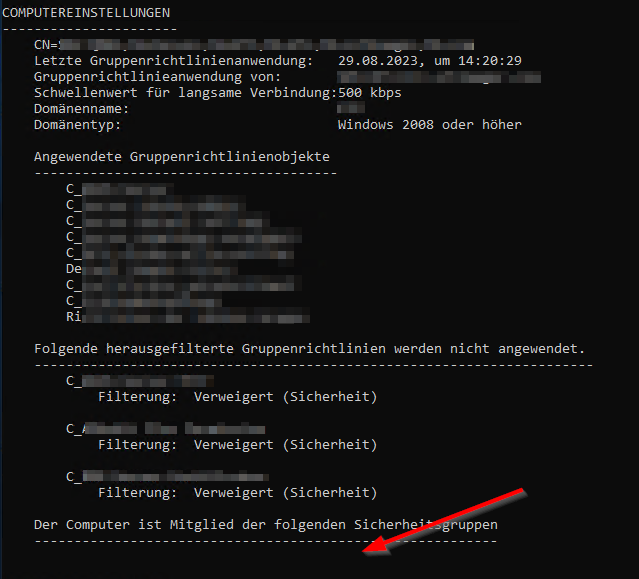

Hallo zusammen, wir haben auf unseren Servern die Endpoint Protection von Kaspersky deinstalliert. Da nach der Deinstallation die neue Endpoint Protection die Meldung gebracht hat, dass noch eine andere Endpoint Protection installiert ist, haben wir uns an den Kaspersky Support gewendet. Dieser hatte uns den Tipp gegeben, nach der Deinstallation den Befehl winmgmt /resetrepository auszuführen. Dies haben wir gemacht und danach ließ sich auch die neue Endpoint Protection sauber installiert. Nun ist uns aber foglendes aufgefallen. Auf allen Server wo wir diesen Befehl ausgeführt haben, waren keine GPOs mehr aktiv. Wir haben dies mit gpresult -r geprüft. Es waren keine zugewiesenen GPOs mehr aufgelistet und ebenso auch keine Sicherheitsgruppen mehr, die dem Computer zugeordnet sind. Auch fehlt im der gpresult -r Ausagbe der Domänennamen und der Standort. Die GPOs haben wir wieder aktiviert bekommen, nach dem wir ein gpupdate force ausgeführt haben (ein einfaches gpupdate hat nicht ausgereicht). Die Gruppenmitgliedschaften werden aber weiterhin nicht angezeigt. Auch ein Reboot des Servers hat nicht geholfen. Hat jemand eine Idee wie man das wieder korrigieren kann? Wir sind wohl etwas blauäugig an den Befehl winmgmt /resetrepository rangegangen. Es handelt sich bei den Servern um Server 2019. Domänenfunktionsebene und Gesamtstrukturfunktionsebene ist Windows Server 2016. Hat jemand eine Idee wie ich das wieder korrigiert bekomme? Vielen Dank für eure Hilfe. Gruß EDIT: Ich habe die Frage auch bei Administrator.de gestellt. Falls ich eine Lösung finde, werde ich diese in beiden Foren bekannt geben. EDIT2: Es scheint aber so zu sein, dass die Gruppenzugehörigkeiten bei gpresult -r wohl nur nicht angezeigt werden. Hier wird ja z.b. auch normalerweise die Gruppe "Authentifzierte Benutzer" mit aufgeführt. Wir haben eine GPO die die lokalen Admins auf den Server regelt. Ich habe nun eben mal einen Test durchgeführt und in die lokale "Administratoren" Gruppe auf dem betroffenen Server einen User aufgenommen. Dann habe ich gpupdate ausgeführt und der User wurde wieder aus der Gruppe entfernt. die GPO greift also und es wird auch erkannt, dass der Server noch in der Gruppe "Authentifizierte Benutzer" ist. Somit ist das wohl nur ein Anzeigefehler, aber auch das ist unschön. Wäre super wenn jemand eine Idee hätte wie man das wieder korrigiert bekommt.

-

Zugriff auf Freigabe funktioniert nicht wenn Alias verwendet wird

phatair antwortete auf ein Thema von Alith Anar in: Windows Server Forum

Ich hätte dazu noch mal eine Frage und hole den Beitrag noch mal hoch. Ich habe jetzt mit netdom den Alias erstellt netdom computername <computer> /add:<alias> Danach habe ich mit setspn -l <computername> die SPNs geprüft und der neue Alias war schon als SPN eingetragen. Damit muss ich doch gar nicht separat den SPN erstellten, es reicht doch der netdom Befehl, oder sehe ich das falsch? Früher musste man ja noch die RegKeys eintragen, damit der Alias funktioniert. Da war dann wohl der manuelle setspn notwendig. -

NTLM Authentifizierung am Print Server - Nachwehen von PrintNightmare (krbtgt/NT Authority)

phatair hat einem Thema erstellt in: Active Directory Forum

Hallo zusammen, da wir gerade das NTLM Auditing aktiviert haben und prüfen wo bei uns überall NTLM noch verwendet wird, ist uns aufgefallen, dass 90% der NTLM Anfragen an unseren Print Server gehen. Hier bin ich dann auf folgenden MS Artikel gestoßen https://techcommunity.microsoft.com/t5/ask-the-directory-services-team/a-print-nightmare-artifact-krbtgt-nt-authority/ba-p/3757962 Es scheint massive Probleme geben zu können, wenn der damalige PrintNightmare Patch installiert wurde. Das führt unter anderem dazu, dass die Clients NTLM Anfragen an den Print Server schicken und das führt möglicherweise zu langsamen Druckaufträgen, DC Anmeldeproblemen usw. (sehr einfach zusammengefasst) In dem Artikel ist ein sehr aufwendiger Prozess beschrieben um zu prüfen ob man betroffen ist. In den Kommentaren ist eine einfachere Lösung zu finden. Das Logging auf dem Client aktivieren Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Control\LSA\Kerberos\Parameters" -Name LogLevel -Type DWORD -Value 1 -Force Dann ist im System EventLog die Security-Kerberos EventID 3 zu finden mit folgendem Inhalt wenn ich nun vom Client drucke, sehe ich diese Einträge im EventLog. Die Lösung ist, ein Reg Key zu setzen (bei uns ging es auch ohne den Print Spooler restart). New-Item -Path "HKLM:\SOFTWARE\Policies\Microsoft\Windows NT\Printers\RPC" Set-ItemProperty -Path "HKLM:\SOFTWARE\Policies\Microsoft\Windows NT\Printers\RPC" -Name RpcNamedPipeAuthentication -Type DWORD -Value 2 -Force Restart-Service Spooler Damit ist der Fehler im EventLog weg. Wir werden das nun auf allen Clients ausbringen und damit müsste ein großer Teil des NTLM Traffics entfallen und auch die möglichen Probleme beim drucken und der DC Anmeldung. Viele haben wahrscheinlich schon NTLM deaktiviert und kennen möglicherweise die Lösung/Problem schon, aber vielleicht hilft es ja noch jemanden. Quellen: https://techcommunity.microsoft.com/t5/ask-the-directory-services-team/a-print-nightmare-artifact-krbtgt-nt-authority/ba-p/3757962 https://www.borncity.com/blog/2023/05/15/print-nightmare-nachwehen-bei-windows-domain-controllern-langsame-print-server-und-ausgebremste-dcs/ -

Zugriff auf Freigabe funktioniert nicht wenn Alias verwendet wird

phatair antwortete auf ein Thema von Alith Anar in: Windows Server Forum

Danke Martin. Dann werde ich mich mal an die Arbeit machen und die DNS Share Aliase überarbeiten. -

Zugriff auf Freigabe funktioniert nicht wenn Alias verwendet wird

phatair antwortete auf ein Thema von Alith Anar in: Windows Server Forum

Wäre das der richtige Weg oder gibt es andere Stellen wo man das Auditing aktivieren sollte? Computer Configuration\Windows Settings\Security Settings\Local Policies\Security Options Network Security: Restrict NTLM: Audit NTLM authentication in this domain Vielen Dank für deine Hilfe. -

Berechtigung für Computer DNS Einträge anpassen

phatair antwortete auf ein Thema von phatair in: Active Directory Forum

Danke euch. Das der ping auch andere Technik nutzt, war mir im Detail nicht klar. Ich dachte der geht tatsächlich nur über den dns. Wins und netbios ist bei uns deaktiviert. Das interessante ist ja, wird der dns Eintrag von service Account über den dhcp vorgenommen (dns Einträge immer dynamisch aktualisieren), wird der bestehende dns Eintrag aktualisiert und der Client steht nur einmal im dns mit der jeweiligen IP (LAN oder WLAN). Stellt man am dhcp es so ein (dns Eintrag nur noch Aufforderung von dhcp clients dynamisch aktualisieren) und der Client trägt sich selber ein, dann steht der Client zweimal im dns (einmal mit LAN und einmal mit der WLAN IP). In diesem Fall gibt ein nslookup auch beide Einträge zurück und da frage ich mich eben, ob die korrekte Namensauflösung nur zu 50% funktioniert oder wie entschieden wird welcher dns Eintrag der aktuelle/ korrekte ist. Wir haben genau deswegen ein Termin mit unserem Consultant. Dachte mir nur, vielleicht hat hier ja schon vorab eine Idee, weil das vielleicht ein bekannte Thema ist. LG -

Zugriff auf Freigabe funktioniert nicht wenn Alias verwendet wird

phatair antwortete auf ein Thema von Alith Anar in: Windows Server Forum

Hallo zusammen, Ich hoffe es ist ok, wenn ich mich hier mal einklinke. Wir haben tatsächlich auch ein paar file shares auf die über einen dns alias zugegriffen wird. Auch wir haben weder einen spn angepasst noch netdom bzw die regkeys eingetragen. Es handelt sich hier um server 2019. Fragen: - Kann man prüfen warum bei uns die Zugriff trotzdem sauber funktionieren? Sehe ich ob es ein ntlm fallback gibt? - registriert man den spn mit dem setspn? - führt man den Befehl auf dem betroffenen Server oder dem dc aus? Danke euch und mal wieder das Grundwissen aufgefrischt😇 -

CVE-2023-36884 - Office and Windows HTML Remote Code Execution Vulnerability

phatair antwortete auf ein Thema von phatair in: Windows Forum — Security

Ja, da hat ms sich mal wieder was geleistet. In deren Screenshot war tatsächlich powerpoint.exe gestanden und das bsi hat das 1:1 so in deren Warnung übernommen. Bis jetzt haben wir auch keine Probleme festgestellt und verteilen die regkeys jetzt an alle. Soweit ich das richtig verstehe, verhindern die keys doch, das aus der engine vom ie11 subprozesse gestartet werden (z.b. dann word, excel, usw). Es hieß ja, dass es Probleme mit office geben könnte. Das verstehe ich dann nicht, da die regkeys ja für den ie gelten. Oder verdrehe ich da was? -

Berechtigung für Computer DNS Einträge anpassen

phatair antwortete auf ein Thema von phatair in: Active Directory Forum

Du meinst, dass der dhcp der Firewall die dns Einträge im Windows dns vornimmt und man dort den Service Account hinterlegt? Wir setzen fortigate ein und da ist mir aktuell nichts bekannt. Aber guter Hinweis, wir werden bei fortinet mal ein Ticket dazu eröffnen. Kann jemand bestätigen, dass es normal ist das mehrere dns Einträge von demselben Client erstellt werden, wenn der Client selber die dns Einträge vornimmt? Ich frage mich nur, wie dann die Namensauflösung funktioniert. Das Verhalten ist aktuell wie folgt. Client ist mit LAN und später mit WLAN verbunden. Im dns steht der Client dann zweimal drin, einmal mit der LAN IP und dann nochmal mit der wlan IP. Nun ist der Client wieder mit LAN verbunden. Ich habe von 3 clients einen ping auf den Namen ausgeführt, wurden alle korrekt aufgelöst. Gibt es eine Logik die prüft welcher von den beiden dns Einträgen aktuell/ erreichbar ist? Kann ich mir eigentlich nicht vorstellen. Aber war es dann nur Zufall, dass alle 3 Tests richtig aufgelöst haben? Ich hätte erwartet, dass per Zufall zwischen den beiden dns Einträgen gewählt wird und man löst der dns auf die aktuelle IP auf und mal nicht. -

Berechtigung für Computer DNS Einträge anpassen

phatair antwortete auf ein Thema von phatair in: Active Directory Forum

Noch ein kleines Update Werden die DNS Einträge vom Service Account, der im DHCP hinterlegt ist, eingetragen, werden die DNS Einträge aktualisiert. So zum Beispiel wenn ein Notebook von LAN zu WLAN wechselt. Werden die DNS Einträge direkt vom Computer Objekt geschrieben, wird der bestehende DNS Eintrag nicht aktualisiert, sondern man hat 2 Einträge im DNS. Der DNS Eintrga von einem Notebook hat dann eben einmal die LAN und einmal die WLAN IP im DNS hinterlegt. Ich würde jetzt vermuten, dass es dann ja Zufall ist ob bei der Namensauflösung die WLAN oder LAN IP genommen wird. Oder gibt es da eine Logik? Das ist mir jetzt nur beim testen aufgefallen. Ändert aber nichts daran, dass ich für den VPN das Computer Objekt in der ACL benötige. Hat da niemand eine Idee, wie man das automatisieren kann, dass automatisch noch das Computer Objekt in der ACL vom DNS Eintrag steht? Ich wäre für Hilfe sehr dankbar :)