phatair

Members-

Gesamte Inhalte

560 -

Registriert seit

-

Letzter Besuch

Alle erstellten Inhalte von phatair

-

LAPS jetzt Bestandteil von Windows

phatair antwortete auf ein Thema von NorbertFe in: Active Directory Forum

Wichtig ist noch, dass es Probleme gibt, wenn das Windows LAPS per April 2023 Update installiert wird und danach das Legacy LAPS zusätzlich installiert wird (oder eine legacy Policy aktiviert wird, dass weiß ich nicht genau). Ist ja oft beim onboarding der Fall, dass Clients erst die aktuellen Patches bekommen und dann mit Software bespielt werden. Note: We have verified a reported legacy LAPS interop bug in the above April 11, 2023 update. If you install the legacy LAPS GPO CSE on a machine patched with the April 11, 2023 security update and an applied legacy LAPS policy, both Windows LAPS and legacy LAPS will break. Symptoms include Windows LAPS event log IDs 10031 and 10032, as well as legacy LAPS event ID 6. Microsoft is working on a fix for this issue. You can work around this issue by either: a) uninstalling legacy LAPS, or b) deleting all registry values under the HKLM\Software\Microsoft\Windows\CurrentVersion\LAPS\State registry key. -

Hallo zusammen, wir haben das Userprofile nun umbenannt und den Profilpfad in der Registry anpgeasst. Ebenso haben nach einer Anmeldung auch die Environment / Volatile Environment Einträge gepasst. Allerdings ist nun aufgefallen, dass in \HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Shell Folders noch die alten Pfade eingetragen waren. So zum Beispiel AppData -> C:\Users\<alterUsername\AppData\Roaming Hätte ich die Environment Einträge in der Registry vor dem anmelden ändern müssen (in dem ich die ntuser.dat lade)? Oder ist es einfach so, dass man diese Einträge auch noch manuell anpassen muss. Unsere umgeleiteten Ordner haben natürlich gepasst, aber die lokalen Verzeichnisse haben alle noch auf den alten Usernamen gezeigt.

-

Hi Nils, das sieht interessant aus. Wenn ich das auf die Schnelle richtig gesehen habe, ist das ein alternative zu USMT (was wir zum Teil jetzt noch verwendet haben). Das werde ich mir auf jeden Fall mal zeitnah anschauen. Vielen Dank. Gruß, Steffen

-

Hi Jan, danke dir. Ich wollte jetzt eigentlich nicht alles neu Konzipieren :) Scripte ist vielleicht das falsche Wort. Wir haben in unserem unser Client Management Tool oft Variablen verwendet um Jobs zu bauen. Das möchte ich ungern alles anfassen. Hier wird halt oft C:\Users\%username\Appdata\local usw. verwendet (ja hier hätte man auch %LOCALAPPDATA% verwenden können ) Auch nutzen wir auf den RDP Server FSLogix. Aber darum sollte es hier erstmal nicht gehen. Mich würde nur interessieren, ob es Probleme gibt wenn man das User Verzeichnis unter C:\Users umbenennt und in der Regedit den entsprechenen Eintrag unter ProfilList anpasst. Bei MS habe ich auch einen entsprechenden Beitrag gefunden -> https://learn.microsoft.com/en-US/troubleshoot/windows-client/user-profiles-and-logon/renaming-user-account-not-change-profile-path Da wird das Vorgehen genau so beschrieben, nur reden die (so verstehe ich das) von lokalen Windows Accounts. Das ist bei uns ja nicht der Fall. Aber ich denke ich werde es bei dem aktuellen Fall einfach mal so probieren. Wenn es größere Probleme gibt, erstellen wir das Profil dann doch neu. Langfristig sollte man die Variable anpassen oder über ein anderes Konzept für Profile nachdenken.

-

Hallo zusammen, ich habe eine kurze Frage. Wenn ich ein User AD Objekt umbenenne, kann ich mich ja problemlos weiterhin an einem Windows Client mit dem neuen Usernamen anmelden. Das alte Profil wird weiterhin gefunden, da es ja über die SID aufgelöst wird und die hat sich ja nicht geändert. Nun ist das Problem, dass ja dann unter C:\Users weiterhin der alte Username im Ordnernamen verwendet wird. Das ist erstmal nicht problematisch, macht aber Probleme wenn man im Script z.b. %Username% verwendet, da dieser dann immer auf den neuen Usernamen auflöst und den gibt es ja z.B. unter c:\Users nicht. Deshalb würde ich gerne den Ordner des Users Profil anpassen unter c:\Users Nach dem umbenennen noch in der Regdit unter HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\ProfileList den entsprechenden Eintrag anpassen und fertig. Oder macht das Probleme und man sollte lieber ein neues Profil erstellen? Das haben wir bisher immer gemacht, ist aber für den User natürlich etwas ärgerlich, da er Einstellungen usw. neu anpassen muss. Wie handhabt ihr das bei Hochzeit usw? Ich weiß, manche hier verwenden gar keine Namen, sondern IDs usw. aber wir verwenden noch Namen :) Danke euch. Gruß

-

Ja, stimmt. So hatte ich das vermutet, dass Windows die Root Zertifikate bei Bedarf runterlädt. Aber mir fehlt jetzt auch die Zeit das Thema im Ganzen zu recherchieren und mit der aktuellen Lösung es sauber und Risiken sehe ich dort aktuell nicht. Manuell möchte ich die Zertifikate eigentlich nicht laden, da ich dann immer aufpassen muss, dass ich diese auch erneuere. Da ich bei unserer Firewall vordefinierte und automatisch gepflegte "Internet Services" in den Regeln definieren kann, wähle ich hier einfach "Sectigo" aus. Damit erschlage ich gleich auch die CRL Urls. Nachteil ist natürlich, dass in dem "Internet Service" Sectigo nicht nur die URLs für die Zertifikate hinterlegt sind, sondern ein Großteil der Sectigo Infrastruktur. Aber das Risiko ist es mir wert und das dieser Zugriff missbraucht werden könnte halte ich für eher unwahrscheinlich. Aber da driften wir schon in den Bereich Security ab ;) Vielen Dank für eure Antworten und Hilfe!

-

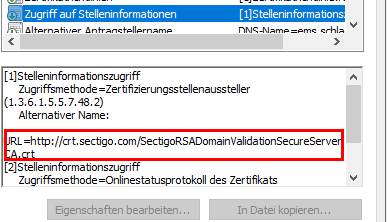

Das dachte ich auch. Aber ist wohl nicht so. Laut unserem Dienstleister wird das online abgerufen (kann so passieren, muss aber nicht immer so sein). Das steht in unserem Zertifikat. Und hier wird auf das Zwischenzertifikat gezeigt. Dieses Zwischenzertifikat ist auch im lokalen Windows Zertifikatsspeicher gar nicht vorhanden, trotzdem ist die Zertifikatskette gültig. Das geht eben nur, wenn die FW Sectigo Services zulässt.

-

Hi Nils, danke für deine Antwort. Der Zugriff auf http://ctldl.windowsupdate.com funktioniert nun auf den Servern, ohne diesen kompletten Internet Zugriff oder Zugriff auf die Windows Updates Services zu geben. Bezüglich der "manuellen Verteilung" der CTLs - das wäre eine Lösung, ist mir aber zu fehleranfällig und wenn ich den Zugriff über die Firewall so granular steuern kann, würde ich es gerne direkt durchführen. Nur verstehe ich den Update Prozess der Root Zertifikate noch nicht wirklich. Ich habe ein Sectigo Zertifikat, welches ein Zwischenzertifikat und ein Root Zertifikat von Sectigo benötigt. Das Zwischen- und das Root Zertifikat fehlt im Windows Cert Store. Wenn ich die oben genannte URL freigebe kann ich die Cab bzw. SST Datei von der URL runterladen. Der Zugriff funktioniert also. Rufe ich die Webseite mit dem gebundenen SSL Zertifikat auf, erhalte ich die Meldung, dass die Zertifikatskette nicht geprüft werden konnte. Das ist auch korrekt, da eben die beiden Zertifikate fehlen. Nur werden diese nicht automatisch von MS runtergeladen. Das hätte ich jetzt erwartet - zumindest das root Zertifikat. Auch verstehe ich nicht, welche Zertifikate in "vertrauenswürdige Stammzertifizierungstellen" automatisch geladen werden. Aktuell sind dort 22 Zertifikate vorhanden, führe ich ein manuelles certutil -verifyCTL -f AuthRootWU aus, werden über 300 Zertifikte für vertrauenswürdige Stammzertifizierungstellen geladen. Im Zertifikat sehe ich, dass bei "Zugriff auf Stelleninformationen" die URL für die Zwischenzertifikate und das Root Zertifikat hinterlegt ist. Das heißt der Browser prüft direkt online die Zertifikate ab. Dazu musste ich in der Firewall den Service "Sectigo" freigeben. Damit wird dann das Zwischenzertifikat online geprüft (erscheint nie automatisch im Windows Zertifikatsspeicher) und das Root Zertifikat wird dann automatisch runtergeladen und landet im Windows Zertifikatsspeicher unter "vertrauenswürdige Stammzertifizierungstellen". Somit wird das Root Zertifikat nicht von http://ctldl.windowsupdate.com geladen, sondern von einer Sectigo Seite. Das Thema ist wahrscheinlich zu komplex um es hier im Forum zu besprechen. Wollte die Infos nur noch mal teilen Wir geben jetzt am Ende die http://ctldl.windowsupdate.com frei, damit im Falle Windows die Zertifikate laden kann und geben in der Firewall die Sectigo Internet Services frei, damit dort auch die notwendigen Zertifikate geladen/geprüft werden können. Da wir nur öffentliche Zertifikate von Sectigo verwenden, sollten andere CAs auch nicht benötigt werden. Die meisten Dienste/Anwendungen sind sowieso von der internen PKI ausgestellt und da stellt sich die Frage mit dem Root und Zwischenzertifikat nicht, da diese sowieso automatisch verteilt werden.

-

Hallo zusammen, Ich hole nochmal den alten Beitrag hoch. Das Thema wird jetzt wieder aktuell bei uns, da es in den letzten Wochen etwas vernachlässigt wurde. Es wurde jetzt ein neuer 2019er Server installiert und dieser hat kein WAN Zugriff. Aus diesem Grund sind auch die root Zertifikate nicht auf dem aktuellen Stand. Nun haben wir eine Software, welche sich mit einem Dienst von uns verbindet der über https kommuniziert und ein öffentliches Zertifikat verwendet (also nicht von unserer internen pki ausgestellt wurde). Der Dienst verbindet sich nicht, da die zertifikstskette nicht vollständig ist. Schaue ich mir das Zertifikat an, sehe ich das eben das root und Zwischenzertifikat fehlt. Die Zertifikate werden doch nur dafür benötigt, dass ich öffentliche Zertifikate problemlos auf dem Server nutzen kann und Browser usw diesen auch vertrauen, oder werden diese auch für interne windows Dienste, Funktionen usw. verwendet und abgelaufene root Zertifikate könnten somit irgendwann zu Windows Problemen führen? Eine manuelle Pflege der Zertifikate ist aktuell etwas schwierig, daher sehe ich aktuell 2 Möglichkeiten. 1. Download direkt über http://ctldl.windowsupdate.com Diese URL habe ich in der Firewall schon freigegeben inkl wildcard. Aber wie kann ich den automatischen download von Microsoft anstoßen? Normalerweise passiert das wohl 1x in der Woche. Aber auch nach einem Neustart scheinen sich die Zertifikate noch nicht erneuert zu haben. Kann ich das irgendwie manuell anstoßen? 2. Ich lade die CTLs usw per Certutil.exe in einen freigegeben Ordner und Verweis per gpo auf diesen. Damit müsste ich die Server nicht zu den MS Servern lassen. Wie handhabt ihr das bei euch und gibt es gravierende Nachteile bei einer der beiden Lösungen? Vielen Dank euch.

-

SystemDefaultTlsVersions und SchUseStrongCrypto für .NET setzen

phatair hat einem Thema erstellt in: Windows 10 Forum

Hallo zusammen, wir haben bei uns folgendes Problem. Auf Windows 10 22H2 Clients mit Office Standard 2016 (aktueller Patch Stand) und .NET Framework 4.8 kann die Funktion "3D-Karte" nicht mehr genutzt werden. Hier erscheint eine Fehlermeldung, dass keine Kommunikation mit Bing Maps hergestellt werden kann. Die Lösung laut einem Technet Eintrag ist, dass man folgende RegKeys setzen muss. Das habe ich getestet und siehe da, danach funktioniert die Funktion auch wieder. Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v2.0.50727] "SystemDefaultTlsVersions"=dword:00000001 "SchUseStrongCrypto"=dword:00000001 [HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319] "SystemDefaultTlsVersions"=dword:00000001 "SchUseStrongCrypto"=dword:00000001 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v2.0.50727] "SystemDefaultTlsVersions"=dword:00000001 "SchUseStrongCrypto"=dword:00000001 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319] "SystemDefaultTlsVersions"=dword:00000001 "SchUseStrongCrypto"=dword:00000001 Soweit ich das hier bei Microsoft verstehe, ist das ja nur die Aktivierung von TLS1.2 für .NET. https://learn.microsoft.com/en-us/dotnet/framework/network-programming/tls Kann man das problemlos aktivieren oder erzwingt man damit TLS1.2 und alle Apps die kein TLS1.2 können funktionieren dann nicht mehr? Das ist mir irgendwie nicht ganz klar. Ich hätte jetzt erwartet, dass dies bei Win 10 22H2 und .NET Framework 4.8 das standardmäßig aktiviert ist. Scheint aber wohl nicht der Fall zu sein. Vielen Dank. -

Neue E-Mails werden in der Android Outlook App nicht mehr angezeigt

phatair antwortete auf ein Thema von phatair in: MS Exchange Forum

Noch mal ein Update. Die App synchronisiert nun wieder. Was am Ende geholfen hat ist mir nicht ganz klar. Wir hatten dann die getrennte DB endgültig gelöscht, die App auf dem Gerät komplett deinstalliert und noch mal alle ActiveSync Geräte von dem Account gelöscht. Dann haben wir übers Wochenende gewartet und heute noch mal die App installiert und eingerichtet. Die "Quarantäne" Info Mail wurde am Handy nicht angezeigt. Wir haben das Gerät dann am Exchange freigegeben und nach dem einmal eine Mail von dem Handy verschickt wurde geht jetzt auch wieder der Sync. Vielleicht hilft es ja noch mal jemanden. -

Neue E-Mails werden in der Android Outlook App nicht mehr angezeigt

phatair antwortete auf ein Thema von phatair in: MS Exchange Forum

Falls jemand mal auf diesen Thread aufmerksam wird und auch eine Mailbox neu erstellen will. Beachtet, dass ihr diesen X500 Wert kopieren und der neuen Mailbox einfügen müsst. Sonst werden Mails intern nicht mehr zugestellt. Falls ihr den Wert nicht habt, da die Mailbox schon gelöscht wurde. Kann über dieses Script der X500 Wert für den neuen NDR erstellt werden. Der NDR steht in der Unzustellbar Mail von Outlook. https://www.frankysweb.de/quick-dirty-imceaex-strings-in-x500-konvertieren/ Kam jetzt mal kurz ins schwitzen -

Neue E-Mails werden in der Android Outlook App nicht mehr angezeigt

phatair antwortete auf ein Thema von phatair in: MS Exchange Forum

So - Mailbox ist gelöscht bzw ist im SoftDelete Zustand. Mit folgendem PS Befehl habe ich das geprüft: Get-MailboxDatabase | Get-MailboxStatistics | Where { $_.DisconnectReason -ne $null } | ft DisplayName,MailboxGuid,DisconnectDate,DisconnectReason Hier wird die Mailbox jetzt 2x gelistet, mit der identischen GUID. Einmal mit "SoftDeleted" und einmal mit "Disabled" in der DisconnectReason Spalte Ich bekomme es aber gerade nicht hin diese Mailbox jetzt dauerhaft zu löschen um nicht die 30 Tage abzuwarten. Kann mir hier jemand auf die Sprünge helfen. Der folgende Befehl hatte leider nicht geklappt und hat mir eine Fehlermeldung ausgegeben mit "Der Sitzungsserver ist "Busy" und "es wurden keine gültigen Sitzungen angegeben". Get-MailboxDatabase | Get-MailboxStatistics | Where {$_.DisconnectReason -ne $null} | ForEach {Remove-StoreMailbox -Database $_.database -Identity $_.MailboxGuid -MailboxState Disabled} Das Verhalten nach dem ich die Mailbox jetzt neu erstellt habe ist weiterhin skurril. Nach dem die Mailbox neu erstellt wurde, ich alle ActiveSync Geräte noch mal geprüft und das alte gelöscht hatte, haben wir die Outlook App wieder auf dem Handy installiert. Nach Eingabe aller notwendigen Infos hat diese sich auch verbunden und er hat eine Mail im Posteingang gesehen. Das war eine "ActiveSync Quarantäne Info vom Exchange" die aber schon mehr als 1 Stunde alt war und in der "alten und jetzt gelöschten Mailbox" schon längst gelöscht wurde. Ich habe irgendwie die Vermutung, dass hier in der "Cloud" bei MS irgendwas schief läuft und die Inbox gar nicht mit unserem Exchange mehr spricht. Wir haben aber keine MAilboxen im Exchange Online. Habe auch extra noch mal geprüft ob dort ausersehen was angelegt wurde. Wir hatten in der Vergangenheit schon mal das Phänomen, dass die Outlook App weiterhin den Exchange anfragt, obwohl die App schon lange deinstalliert ist. Beispiel: Ich habe die Outlook App bei meiner Frau auf dem Handy zum Test installiert und meine Mail Zugangsdaten eingegeben. Das Gerät wurde in die Exchange Quarantäne geschoben udn dort habe ich es nicht zugelassen sondern gelöscht. Den Account und die App habe ich dann auf dem Handy auch wieder gelöscht. Trotzdem kamen über 2-3 Tage weiterhin von dieser Outlook App Anfragen an den Exchange und sind in der Quarantäne gelandet. So als wäre der Zugriff bei MS irgendwo im Cache. Vielleicht ist das ein ähnliches Problem aktuell und irgendwas überschneidet sich da. Ich werde jetzt mal die Outlook App nochmal komplett löschen inkl Konto und dann übers Wochenende abwarten ob weiterhin von dem Gerät Anfragen an den Exchange kommen. Ein Spaß ist das mit der Cloud -

Neue E-Mails werden in der Android Outlook App nicht mehr angezeigt

phatair antwortete auf ein Thema von phatair in: MS Exchange Forum

Das hab ich normalerweise auf dem Schirm, hätte aber auch schief gehen können. Danke für den Hinweis Ich werde berichten ob das die neue Mailbox dann die Lösung war oder ich weiterhin auf der Suche bin. -

Neue E-Mails werden in der Android Outlook App nicht mehr angezeigt

phatair antwortete auf ein Thema von phatair in: MS Exchange Forum

Und noch ein kleiner Nachtrag. Verschiebt der Kollege im Outlook (Desktop) z.B. 10 aktuelle Mails in "Gesendete Objekte" und aktualisiert dann die Android Outlook App im Ordner "Gesendete Objekte" sieht er diese Mails nicht. Verschickt er dann aber über die Android Outlook App eine Mail (z.b. an sich selber) dann erscheinen die verschobenen mails im "Gesendete Objekte" Ordner auf dem Handy und auch die versendete Mail kommt in der Mailbox an. Erstellt er einen Unterordner im Posteingang, wird dieser auch in der Android App angezeigt, aber die Mails darin nicht. Es sieht für mich einfach so aus, als wäre da irgendwas im Posteingang "kaputt" und ich werde jetzt wohl die Mailbox löschen. Wir haben alle Mails und Kalendereinträge in eine PST exportiert. Ich weiß nicht mehr weiter und hoffe, dass die Aktion das Problem löst. -

Neue E-Mails werden in der Android Outlook App nicht mehr angezeigt

phatair antwortete auf ein Thema von phatair in: MS Exchange Forum

Ich weiß nicht wo die IIS Logs für das EAS liegen. Ich habe bisher die EAS Logs wie folgt erstellt (hoffe das war korrekt). Set-CASMailbox <mailbox> -ActiveSyncDebugLogging:$true Dann habe ich das Handy mehrmals synchronsieren lassen und dann folgenden Befehl ausgeführt Get-MobileDeviceStatistics -Mailbox <mailbox> -GetMailboxLog:$true -NotificationEmailAddresses "Empfänger Mail" Hier habe ich dann lange Logs bekommen. Ich muss das Log erstmal prüfen, ob hier irgendwelche sensiblen Infos stehen. Werde es dann mal hochladen. Es steht aber immer wieder folgendes drin. Das sieht für mich so aus, als wäre alles OK. RequestBody : <?xml version="1.0" encoding="utf-8" ?> <FolderSync xmlns="FolderHierarchy:"> <SyncKey>3</SyncKey> </FolderSync> AccessState : Allowed AccessStateReason : Individual ResponseHeader : HTTP/1.1 200 OK MS-Server-ActiveSync: 15.1 ResponseBody : <?xml version="1.0" encoding="utf-8" ?> <FolderSync xmlns="FolderHierarchy:"> <Status>1</Status> <SyncKey>3</SyncKey> <Changes> <Count>0</Count> </Changes> </FolderSync> ResponseTime : 03/08/2023 13:39:48 Ja genau, die Android Outlook App von Microsoft. Eine Einstellung in der App kann ich ausschließen. Da ich, wie schon geschrieben, die App komplett deinstalliert habe und der Fehler auch auf einem anderen Gerät auftritt, wenn ich dort den Exchange Account in die Outlook App hinzufüge. Der andere Account funktioniert einwandfrei. Wir haben schon alle MAils in eine PST verschoben. Kalendereinträge muss ich noch prüfen. Den Test Link werde ich mal probieren. -

Neue E-Mails werden in der Android Outlook App nicht mehr angezeigt

phatair antwortete auf ein Thema von phatair in: MS Exchange Forum

Das habe ich leider auch schon gemacht über Powershell. Remove-MobileDevice -Identity <GUID> Und danach noch folgenden Befehl um auch das gespeicherte "allowedDevice" zu löschen, da sonst das Gerät wieder automatisch zugelassen wird. Set-CASMailbox -Identity <Mail Adresse> -ActiveSyncAllowedDeviceIDs @{remove='<DeviceID>'} Danach wurde das Gerät wieder in Quarantäne geschoben und nach dem erneuten zulassen ist der Fehler immer noch vorhanden gewesen. Deshalb bin ich langsam mit meinem Latein am Ende :( -

Neue E-Mails werden in der Android Outlook App nicht mehr angezeigt

phatair antwortete auf ein Thema von phatair in: MS Exchange Forum

Leider sind keine Regeln vorhanden. Das komische ist ja auch, dass die Mails im Outlook (Desktop) und im OWA korrekt angezeigt werden. Nur in der Android App wird der Posteingang einfach nicht mehr synchronisiert seit dem 23.02.23. Da die App schon deinstalliert wurde und nach einer Neuinstallation immer noch der Fehler auftrat, muss es am Exchange liegen. Wir haben auch schon den Account auf einem anderen Handy in die Outlook App hinzugefügt - auch dort ist der Fehler vorhanden. Deshalb ist meine letzte Idee, die Mailbox zu löschen und neu zu erstellen. Hier sind nur die Bedenken was mit den Kalendereinträgen ist und ob noch andere Dinge an die Mailbox "gebunden" sind, die dann mit der neuen Mailbox vielleicht nicht mehr gehen. -

Neue E-Mails werden in der Android Outlook App nicht mehr angezeigt

phatair antwortete auf ein Thema von phatair in: MS Exchange Forum

Da ist leider alles ok. Ich habe gerade die Mailbox auch noch mal auf eine andere DB migriert. Auch das hat leider keine Änderung gebracht bzw. keine Fehler geschmissen. Hatte gehofft, dass dadurch vielleicht etwas gerade gezogen wird oder zumindest ein Fehler sichtbar wird. Meine letzte Idee ist nun, dass ich die bestehende Mailbox lösche und ihm eine neue erstelle. Mails haben wir gesichert bzw. auch noch mal zusätzlich jetzt in eine PST kopiert. Aber was mache ich mit den Kalendereinträgen, kann ich die auch einfach in eine PST kopieren und danach in die neue Mailbox zurückschieben? Gibt es noch andere Stolpersteine, wenn ich die Mailbox lösche und eine neue erstelle? Vielen Dank! -

Neue E-Mails werden in der Android Outlook App nicht mehr angezeigt

phatair hat einem Thema erstellt in: MS Exchange Forum

Hallo zusammen, wir betreiben bei uns einen Exchange 2016 CU23 mit dem Januar 23 Security Update. Der Exchange läuft im Hybrid Modus. Alle Mailboxen liegen onPrem und wir greifen per offizieller Outlook App auf die Mails zu. Seit ein paar Tagen gibt es aber bei einem User folgendes Problem. Die Mails in der Outlook App werden nur noch bis zum 23.02.2023 angezeigt. Gesendete Mails werden aktualisiert, wenn er über die Outlook App eine Mail versendet. Im OWA sowieso im Desktop Outlook ist alles aktuell. Die Outlook App wurde schon deinstalliert und neu installiert. Ebenso haben wir den Account auf einem anderen Handy in die Outlook App hinzugefügt. Auch dort tritt der gleiche Fehler auf. Auf dem gleichen Handy funktioniert der 2. Account aber problemlos. Auch haben wir schon alle Mails neuen Mails bis zum 23.02 gelöscht, da die Vermutung war, dass es mit einer Mail ein Problem gibt und diese irgendwie die Synchronisierung verhindert. Das hat alles leider nichts gebracht. Ein generelles Problem kann ich also ausschließen. Auch das es an dem Endgerät liegt. Habt ihr noch eine Idee was ich da machen kann? Kann man die Mailbox irgendwie prüfen bzw. gibt es Logs wo ich sehen kann, warum der Sync des Posteingangs nicht mehr funktioniert? Vielen Dank und Grüße. -

Mehrere Instanzen auf einem Server verwenden

phatair antwortete auf ein Thema von phatair in: MS SQL Server Forum

Danke Nils für die schnelle Rückmeldung, dann belassen wir es bei der Instanz und wir packen die DBs dort mit rein. Gruß, Steffen -

Mehrere Instanzen auf einem Server verwenden

phatair hat einem Thema erstellt in: MS SQL Server Forum

Hallo zusammen, vorab, ich bin kein MSSQL Admin und mein Wissen darüber hält sich in Grenzen. Der DB Server hostet nur kleine DBs und hat nicht viel zu tun. Wir haben bei uns einen MSSQL 2017 Standard laufen. Aktuell gibt es eine Instanz und in dieser liegen mehrere DBs. Nun benötigen wir für einige Admin Anwendungen eigene DBs. Ich hätte jetzt, damit es übersichtlicher ist, eine eigene Instanz erstellt um die Admin DBs von den "User" DBs zu separieren. Das wäre jetzt nur eine Bauchentscheidung und daher mal die Frage in die Runde - macht sowas Sinn bzw. ist es eher kontraproduktiv mehrere SQL Instanzen (2-3) auf einem Server laufen zu lassen? Oder ist das eher Geschmacksache und ein wirkliches richtig/falsch gibt es nicht, wenn man es mit der Anzahl der Instanzen nicht übertreibt. Laut MS sind Sie ja auf 50 begrenzt. Danke euch schon mal. Gruß, Steffen -

Frage zur Netlogon-Protokolländerungen RC4 (CVE-2022-38023)

phatair antwortete auf ein Thema von phatair in: Active Directory Forum

Hi Martin, danke für deine Rückmeldung. Das heißt ihr habt die GPO Einstellung gesetzt und zusätzlich noch das ms-DS-SupportedEncryptionType Attribut geleert oder gefüllt? Bei uns ist aktuell auf 99% der Computerobjekte das ms-DS-SupportedEncryptionType Attribut schon gefüllt mit dem Wert 28 was RC4, AES128, AES256 bedeutet. Ich würde es jetzt also so verstehen, wenn im EventLog nichts weiter protokolliert wird, sind wir erstmal sauber konfiguriert bzw. haben keine Geräte im Netz die eine schwache Kerberosauthentifzierung verwenden. Oder sehe ich das falsch? Gruß, Steffen -

Frage zur Netlogon-Protokolländerungen RC4 (CVE-2022-38023)

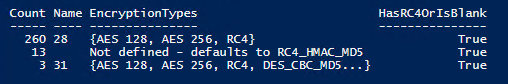

phatair hat einem Thema erstellt in: Active Directory Forum

Guten Morgen zusammen, ich habe eine Frage zu der Kerberos-Protokolländerungen die mit dem KB5021130 begonnen wurde. Wir haben eine AD mit Domänenfunktionsebene und Gesamtstrukturfunktionsebene die noch 2012R2 ist. Die DCs sind 2019er. Mit dem November Update wurde ja die Initial deplyoment phase gestartet und über die EventLogs kann man prüfen welche Anmeldungen betroffen sind. Nun ist es bei uns so, dass hier das vCenter auftaucht. Event Source NETLOGON Event ID 5840 Event Text The Netlogon service created a secure channel with a client with RC4. Dazu hat auch vmware einen KB Beitrag erstellt. Weitere Einträge erscheinen im Eventlog nicht. Nun habe ich mir mal das vCenter AD Objekt angeschaut und das Attribut ms-DS-SupportedEncryptionType ist leer. Mit einem Script habe ich dann erstmal alle Computer Objekte geprüft. Hier war folgendes zu sehen Folgende Fragen stellen sich mir nun, da mit dem November Update ja mehrere Änderungen am Kerberos und Netlogon Protokoll gemacht bzw. gestartet Bedeutet das Ergebnis vom Script, dass ich die 13 Geräte die keinen ms-DS-SupportedEncryptionType Eintrag haben prüfen muss? Aktuell meldet sich ja nur das vCenter im Eventlog da es eine RC4 Verbindung nutzt, ich würde es also so verstehen, dass die anderen 12 Computer Objekte, die kein ms-DS-SupportedEncryptionType Attribut gefüllt haben, keine Probleme bekommen. Muss das ms-DS-SupportedEncryptionType Attribut im Computer Objekt gesetzt werden oder sollte das Attribut leer sein? Wenn das Attribut leer ist, wie bzw. wo wird der Standard geregelt? Wird das über die GPO Einstellung "Network security: Configure encryption types allowed for Kerberos" geregelt? Kann man davon ausgehen, wenn die genannten Eventlog IDs aus den hier verlinkten Beiträgen keine Treffer zeigen, dass man dann erstmal keine Probleme bekommt bzw. weitere Schritte durchführen muss? Für Tipps wäre ich sehr dankbar. Grüße -

Alles klar. Danke für den Hinweis und den Denkanstoß. Das heißt aber, um auf die ursprüngliche Frage zurückzukommen, dass die Zertifikate standardmäßige durch die CUs aktualisiert werden oder direkt übers Internet aktualisiert werden?