phatair

Members-

Gesamte Inhalte

560 -

Registriert seit

-

Letzter Besuch

Alle erstellten Inhalte von phatair

-

alten 2012R2 KMS Server mit einem neuen 2019 KMS Server ablösen

phatair antwortete auf ein Thema von phatair in: Windows Server Forum

Jetzt habe ich doch noch eine Frage, vielleicht kann die auch noch beantwortet werden Zur Aktivierung vom KMS muss der Account über bestimmte Rechte verfügen. Diese kann man delegieren oder er muss in der Gruppe der Organisation Admins sein. Nun stellt sich noch die Frage, wird dieser Account dann dauerhaft genutzt oder nur temporär für die Installation und Aktivierung des KMS? Wenn es dauerhaft genutzt wird (z.b. um irgendwelche Daten zu schreiben), müsste ich einen dedizierten Account dafür erstellen. Wenn es nur temporär ist, reicht es aus dem entsprechenden Account kurzzeitig in die Organisation Admins Gruppe aufzunehmen. Vielen Dank schon mal. VG -

alten 2012R2 KMS Server mit einem neuen 2019 KMS Server ablösen

phatair antwortete auf ein Thema von phatair in: Windows Server Forum

Das hab ich total falsch verstanden bzw stand auf dem Schlauch Damit ist alles geklärt Danke für deine Hilfe und ein schönes Wochenende! -

alten 2012R2 KMS Server mit einem neuen 2019 KMS Server ablösen

phatair antwortete auf ein Thema von phatair in: Windows Server Forum

Sicher das man für Win 11 Pro einen eigenen KMS Key benötigt? Aktuell aktiviert unser 2012R2 Server auch Windows 11 und der hat nie einen extra Win 11 KMS Key erhalten. Der hat nur den Win 10 KMS Key bekommen und es musste ein Update installiert werden. Werde aus der MS Seite auch nicht so richtig schlau - In der Tabelle "Activation versions" steht bei Windows Server 2019 kein Win 11 - In der Tabelle "KMS host required updates" steht bei Windows Server 2019 nur, dass für Server 2025 und 2022 extra Updates benötigt werden. Über Windows 11 wird gar nichts gesagt. Heißt für mich, damit ich Server 2022 und 2025 aktivieren kann, brauch ich die genannten Updates. Aber was ist mit Win 11? Dafür brauche ich wohl kein Update, aber warum wird es dann nicht in der ersten Tabelle bei "Activation versions" aufgelistet? Das klingt ja so, als könnte ich gar kein Win 11 mit Server 2019 aktivieren. Aber unser 2012R2 macht das ja auch schon, ohne jegliches separates Update. Daher meine Vermutung, dass Windows 11 auch mit dem Windows 10 KMS Key aktiviert werden. Windows 10 Pro und Windows 11 Pro haben ja auch den gleichen generischen KMS Key zum aktivieren https://learn.microsoft.com/de-de/windows-server/get-started/kms-client-activation-keys?tabs=server2025%2Cwindows1110ltsc%2Cversion1803%2Cwindows81#windows-11-and-windows-10-semi-annual-channel Aber vielleicht stehe ich auch nur auf dem Schlauch. Nächste Woche werden wir das dann mal testen. Schönes Wochenende zusammen. -

alten 2012R2 KMS Server mit einem neuen 2019 KMS Server ablösen

phatair antwortete auf ein Thema von phatair in: Windows Server Forum

Ha ... ok Ich dachte immer es gibt einen KMS Key und einen KMS Host Activation Key. Da wir beim 2012 für Windows 10 und Server 2019 auch Keys installieren mussten, damit der 2012R2 Server diese Server/Clients aktivieren konnte. Aber verstanden, dass ist ein und dasselbe . Wenn ich jetzt einen Server 2019 als KMS Server habe, kann dieser ja direkt 2019er Server aktivieren und Win 10/11 auch, richtig? Für Office 2016 brauche ich dann das Activation Pack. Kann der KMS dann damit direkt auch Office 2016 aktivieren oder brauche ich da noch einen separaten Key? -

alten 2012R2 KMS Server mit einem neuen 2019 KMS Server ablösen

phatair antwortete auf ein Thema von phatair in: Windows Server Forum

Danke für die Antwort. Na das wird ja schon wieder bunt. Wir hatten extra mit Microsoft telefoniert und der nette Support Mitarbeiter meinte, dass es keinen KMS Host Activiation Key bei 2019 mehr gibt und wir den KMS Key aus dem Admin Portal nutzen soll. Hatte mich schon gewundert, da für mich der KMS Key der Key ist, den ich im KMS Server hinterlegen muss um die Aktivierung dieser Systeme doch überhaupt zu ermöglichen. Dann werden wir da wohl noch mal bei Microsoft anrufen müssen :( Das verstehe ich doch aber richtig - es gibt einen KMS Host Activation Key. Dieser ist dafür da, den KMS Server zu aktivieren - es gibt einen KMS Key. Dieser ist dafür da die entsprechenden Produkte auf dem KMS zu aktivieren, damit sich dann die Clients/Server gegen den KMS aktivieren können - es gibt den generischen KMS Key. Dieser ist öffentlich bei MS einsehbar und ist der Key, der auf den Clients/Servern eingegeben wird und dann gegenüber dem KMS aktiviert wird Das heißt wenn ich den alten KMS nicht deaktiviere und der DNS Eintrag weiterhin auf den alten Server zeigt und ich den neuen aktiviere wird der bestehende DNS Eintrag einfach überschrieben und enthält den neuen Servernamen, richtig? -

alten 2012R2 KMS Server mit einem neuen 2019 KMS Server ablösen

phatair hat einem Thema erstellt in: Windows Server Forum

Hallo zusammen, wir haben noch einen alten KMS Server 2012R2 am laufen. DAmit wird Windows 10/11, Server 2019 und Office 2016 aktiviert. Nun wollen wir den Server endlich mal auf 2019 umstellen. Es soll weiterhin ein KMS und kein Active Directory-Based Activation werden. Der KMS erstellt ja einen DNS Eintrag _VLMCS mit den entsprechenden Werten und die Clients aktivieren sich dann darüber am KMS. Nun habe ich folgende Fragen und hoffe ihr könnt mir hier helfen Stimmt es, dass es für Server 2019 keinen KMS Host Activation Key mehr gibt? Wir haben die 2019er Server Lizenzen noch im alten VLSC gekauft und dort war auch der 2012R2 KMS Host Activation Key vorhanden. Im neuen Portal habe ich bei den Server 2019 nur noch einen KMS Key und keinen KMS Host Activation Key. Können überhaupt 2 KMS Server in einem Netz betrieben werden? Oder sollte man erst den alten abschalten und dann den neuen aktivieren? Bei dem 2012R2 KMS mussten wir noch Keys für Server 2019 und Windows 10/11 installieren, ebenso das Office 2016 Activation Pack. Muss das beim Server 2019 ebenso gemacht werden oder kann dieser automatisch Win 10/11 und Server 2019 aktivieren, wenn der KMS Dienst aktiviert wurde? Erinnere mich noch so grob, dass ein KMS Server die Server und Client Versionen, die seiner eigenen Versionen oder niedriger entsprechen, automatisch aktivieren kann. Das Office 2016 Activation pack werde ich ja wahrscheinlich benötigen. Unser Vorgehen wäre daher wie folgt alten KMS Server abschalten (würden dieses Vorgehen befolgen) neuen KMS Server aktivieren Office 2016 im KMS aktivieren Vielen Dank schon mal. Grüße -

Frage zum SPN / Netdom Befehl

phatair antwortete auf ein Thema von phatair in: Active Directory Forum

Danke Martin, das Thema mit dem CNAME hatten wir hier ja schon und es klingt in der Tat sehr spaßig Wir schauen, dass wir das vermeiden. Wegen dem DNS, da hatte ich wohl einen Denkfehler. Das heißt ich erstelle entweder für den SPN einen eigenen A-Record (oder auch CNAME) und dann wird der SPN darüber aufgelöst. Oder ich erstelle einen AdditionalDNSHostName mit dem netdom Befehl im Attribut des entsprechenden AD Objekts und dann läuft eben der Automatismus los (DNS Eintrag wird erstellt, RegKey auf dem Server für den AlternateComputerName wird erstellt) Ich dachte jetzt, dass der AdditionalDNSHostName losgelöst davon ist und immer gepflegt werden muss, wenn man mit SPNs arbeitet. Habe es aber gerade getestet. Der netdom befehl erstellt all diese Werte. Wir bleiben dann weiterhin bei der manuellen Erstellung vom DNS Eintrag und der SPN wird mit SetSPN erstellt. Ansonsten sind eben viel zu viele Berechtigungen auf dem Ziel Server notwendig, damit der netdom Befehl seine Aufgaben machen kann. Damit sollte das Thema endlich erledigt sein Gruß, Steffen -

AD Sicherheitsgruppe auch in Exchange als Verteilergruppe nutzen

phatair antwortete auf ein Thema von phatair in: MS Exchange Forum

Danke Evgenij, wir betreiben einen Exchange Hybrid, allerdings synchronisieren wir nur einige User Objekte in den Tenant, da wir diese nur für Teams benötigen (keine Mailboxen, Gruppen, usw). Geplant ist das auch nicht noch mehr in Richtung M365 zu gehen. Aber so richtig gut finde ich die mail enabled security groups dann auch nicht und verstehe die möglichen Probleme und irgendwie fühlt es sich nicht gut an, beides so zu mischen. Da wir aktuell sowieso ein IAM System testen wollen, wäre das natürlich die schönste Lösung. Das werde ich mal mit auf unsere "Test Liste" setzen. Wenn das klappt wäre das meine bevorzugte Lösung. Danke auch für den Hinweis mit den Gruppen bezüglich "geschlossen" und "offen". Alle Gruppen sind bei uns geschlossen und die Mitgliedschaften werden über die IT geregelt. Ein schönes Wochenende! Gruß, Steffen -

AD Sicherheitsgruppe auch in Exchange als Verteilergruppe nutzen

phatair hat einem Thema erstellt in: MS Exchange Forum

Hallo zusammen, wenn ich es richtig sehe, kann ich eine lokale AD Sicherheitsgruppe nicht "mail enablen" und damit auch als Mail Verteiler nutzen. Dazu muss die AD Gruppe eine universale Sicherheitsgruppe sein. Die betroffenen Sicherheitsgruppen nutzen wir nur zum zuweisen von Software über unser Client Management System oder sie werden genutzt um innerhalb eine Anwendung z.B. Usern bestimmten Rollen zuzuordnen. Wenn ich es hier richtig verstehe, ist der Hauptunterschied zwischen local, global und universal vor allem die Nutzung von Gruppen in mehreren Domains und Forests. Wir haben aktuell keinen Domain Forest, nur eine einzige Domäne. Kann ich dann problemlos eine lokale Gruppe auf universal umstellen um die "Mail Funktion" nutzen zu können? Oder gibt es andere Möglichkeiten? Hintergrund ist, dass wir gerne die Sicherheitsgruppe auch gleich als Mail Verteiler nutzen wollen, damit man die User z.B. bei Wartungen usw kontaktieren kann. Aktuell wird hier eine separate Exchange Verteilergruppe gepflegt und das ist aufwändig und fehleranfällig. Danke schon mal. Viele Grüße -

Frage zum SPN / Netdom Befehl

phatair antwortete auf ein Thema von phatair in: Active Directory Forum

Hallo zusammen, ich muss das Thema doch noch mal reaktivieren 2 Fragen hätte ich noch und hoffe, dass ihr mir hier auch helfen könnt. Den SPN muss ich sowohl für den FQDN als auch den normalen Hostname machen, wenn ich beides für den Zugriff verwenden möchte, oder? Sprich der SPN "share1" soll für einen SMB Zugriff verwendet werden und der Zugriff erfolgt mal über share1 und einmal über share1.my.domain.com, dann muss ich auch beide CIFS SPNs so hinterlegen, richtig? Ein Punkt ist mir noch aufgefallen, der bei der Nutzung vom NetDom Befehl anders ist. Hier wurde automatisch im Computer AD Objekt auch ein msDS-AdditionalDnsHostName Attribut erstellt und dort dann auch der DNS Name für den SPN hinterlegt. Der SetSPN Befehl macht das nicht. Muss dieser AdditionalDNSHostName Wert dann manuell gepflegt werden oder ist das nur ein Relikt aus alten Zeiten? Bei MS habe ich diese Info gefunden. Klingt für mich ja schon so, als wäre das notwendig wenn man mehrere DNS Namen hat. DAs wäre im Fall eines SPNs ja der Fall, da ich ja mehrere DNS Einträge habe die auf diesen Server zeigen. Danke euch noch mal. Grüße -

Standard-Startmenü festlegen

phatair antwortete auf ein Thema von IT-Spez in: Windows Forum — Allgemein

Hallo zusammen, Da startlayout und die taskbsr können in windows 10 problemlos über per gpo und einer XML vorgegeben werden. Wir hatten auch nie Probleme bei Änderungen usw Computerkonfiguration>Administrative Vorlagen>Startmenü und Taskleiste Startlayout Dort war es zum Teil auch möglich Bereiche zu sperren Bei Windows 11 ist es etwas anders. Da greift die XML nicht mehr für das startmenü, nur noch für die taskbar. Das startmenü kann man aber auf anderen Weg vorgeben. Sperren kann man dort nix mehr. Aber wir hatten bei windows 11 23h2 folgendes bemerkt Du erstellst eine startmenü Konfig und lässt zusätzlich noch die gpo für die XML aktiv. Dann wird jegliche Möglichkeit für die Änderung des Startmenüs entfernt. Wäre also das, was ihr wollt. In der XML kam man dann zb die Taskleiste vorgegeben Da wir das sperren aller Funktionen nicht wollen, verteilen wir keine XML sondern eine bin datei die dann die Taskleiste konfiguriert. War etwas komplex alles und ist schon ein paar Wochen her, daher sorry für die groben Infos. Ein paar links dazu. Vielleicht hilft das https://learn.microsoft.com/en-us/windows-hardware/customize/desktop/customize-the-windows-11-start-menu https://learn.microsoft.com/en-us/windows/configuration/start/layout?tabs=intune-10%2Cintune-11&pivots=windows-11 https://lazyadmin.nl/win-11/customize-windows-11-start-menu-layout/ -

Stellvertreter für Buchungsanfragen sieht geänderte Besprechungszeiten nicht

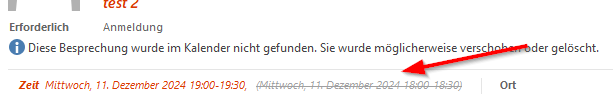

phatair hat einem Thema erstellt in: MS Exchange Forum

Hallo zusammen, wir haben noch einen Exchange 2016 onPrem (aktuelles CU und SU) und es ist folgendes aufgefallen. Bei Ressourcen wo ein Stellvertreter für die Buchungsanfragen hinterlegt ist, werden geänderte Besprechungszeiten nicht in der Info Mail angezeigt. Beispiel: User bucht einen Raum für den 11.12.24 um 18 Uhr. Die Stellvertretung erhält eine Info und muss die Buchung bestätigen. User erhalt eine Info, dass der Termin noch bestätigt werden muss. Soweit alles ok. Nun ändert der User aber den Termin noch mal ab und verschiebt den Termin auf den 11.12.24 19 Uhr. Die Stellvertretung erhält nun eine Info, dass der Termin um 19 Uhr bestätigt werden muss. Sie sieht aber nicht, dass der Termin von 18 auf 19 Uhr verschoben wurde. Normalerweise wird das ja wie folgt dargestellt. Die Info erhalten die Teilnehmer von Terminen, wenn z.B. ich den Zeitpunkt einer Besprechung ändere. Bei der Ressource erhält die Stellvertretung die für die Buchungsanfragen zuständig ist dann zum Freigeben der Buchung folgende Info (die Zeiten stimmen hier mit dem von mir genannten Beispiel nicht überein) Sie sieht also gar nicht, dass der Termin verschoben wurde. Sie sieht einfach nur das neue Datum/Zeit. Ist das so gewollt von MS, dass diese Info nicht an den Stellvertreter weitergeleitet wird? Oder haben wir hier irgendwas falsch eingestellt? Für einen Tipp wäre ich mal wieder sehr dankbar. Gruß -

Frage zum SPN / Netdom Befehl

phatair antwortete auf ein Thema von phatair in: Active Directory Forum

Danke euch. Dann werden wir wohl einen A-Record verwenden. Es scheint ja dann in Bezug auf den SPN egal zu sein. -

Frage zum SPN / Netdom Befehl

phatair antwortete auf ein Thema von phatair in: Active Directory Forum

Hallo zusammen, ich hab noch eine Frage und hoffe ihr könnt mir noch mal helfen Wenn ich den SPN per SetSPN eingetragen habe, muss ich ja den DNS Eintrag noch setzen (der NetDom Befehl hatte das ja automatisch gemacht). Ist es dann eigentlich egal ob ich einen Alias (CNAME) Eintrag für den SPN erstelle oder einen Host (A) Eintrag nutze? Wenn ich es richtig verstehe (grob gesagt), kann der A Eintrag nur in der übergeordneten Domain mit der IP hinterlegt werden. Der CNAME hingegen kann direkt den Alias ansprechen und auch Subdomains. Für den SPN an sich macht das aber keinen Unterschied oder doch? Wir müssen losgelöst vom SPN prüfen ob CNAME oder Host A für uns sinnvoll ist. Oder verstehe ich das falsch? -

Frage zum SPN / Netdom Befehl

phatair antwortete auf ein Thema von phatair in: Active Directory Forum

Nein - ich wollte es nur testen, da bei MS Theorie und Praxis ja nicht immer übereinstimmen muss Danke! Ich muss mir in den nächsten Wochen erstmal einen Überblick verschaffen und falls sich da was in der Richtung auftut, melde ich mich -

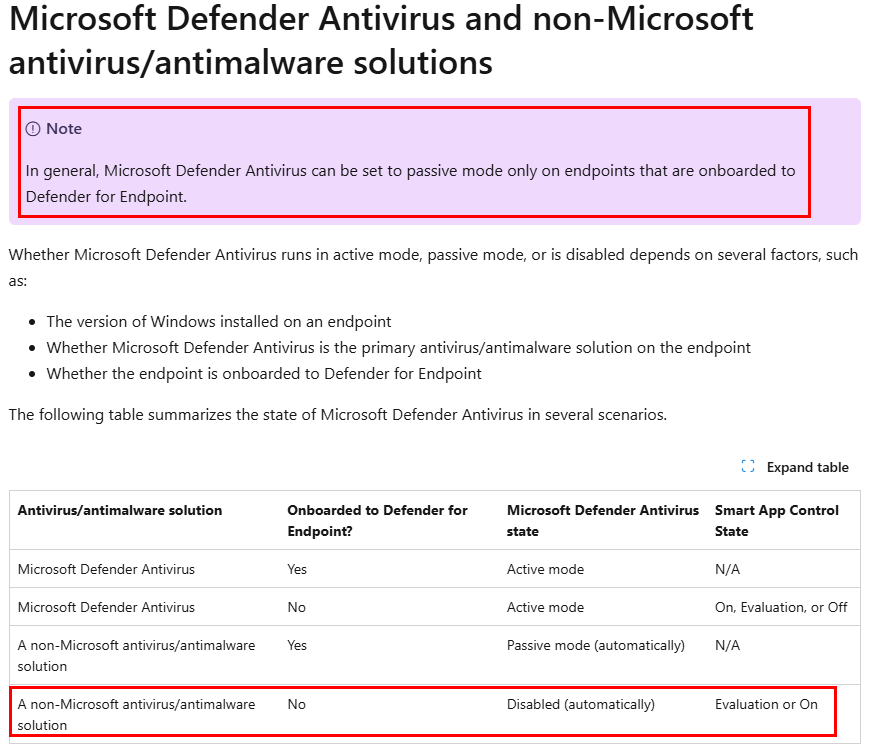

MS Defender Antivirus läuft im passive mode trotz anderer AV Lösung

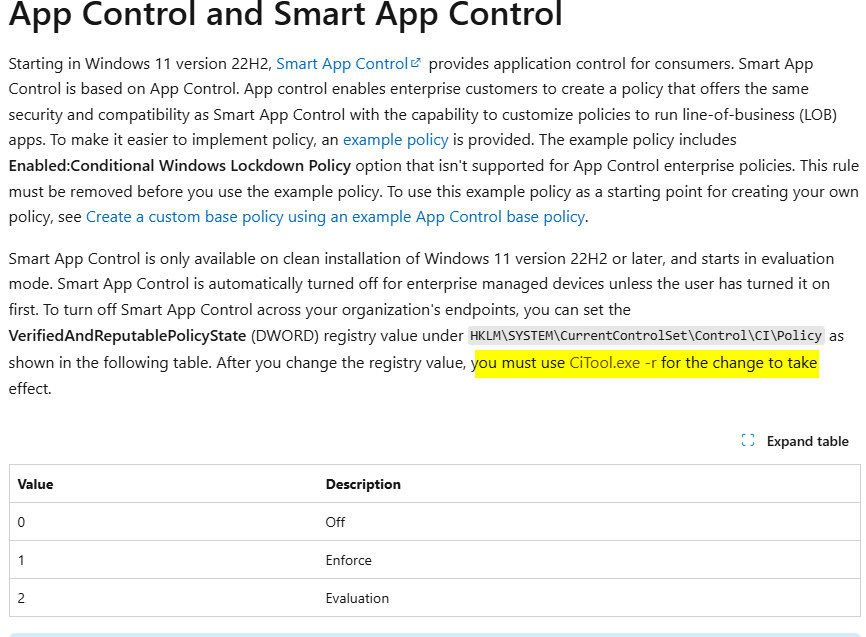

phatair antwortete auf ein Thema von phatair in: Windows 11 Forum

Hi, leider nein Microsoft ist der Meinung, dass ihre Defender Lösung trotzdem noch teilweise laufen sollte... Ich finde es auch ziemlich unverständlich. Vor allem weil der Security Anbieter (MS Defender) im Security Center als deaktiviert deklariert wird. Ist er aber nicht, so lange man die SmartAppControl Funktion noch aktiviert hat. Das ist mal wieder MS Logik In der Enterprise Version ist die Funktion wohl ausgeschaltet. Wir nutzen aber Windows Pro in unserer Umgebung. Das meiste haben wir im Image gut angepasst bekommen, so dass der ganze Consumer Mist wegfällt. Aber jetzt kommt Smart App Control um die Ecke Das Problem ist aktuell jetzt nur, dass ich es nicht automatisiert hinbekomme, dass die Smart App Control deaktiviert wird. Wie gesagt, mit dem oben genannten RegKey geht das schon. Aber da scheint der Defender nicht mitzubekommen das die Smart App Control ausgeschaltet wurde und läuft im passiv Modus weiter und braucht System Ressourcen und kann zu Problemen führen. EDIT Problem gelöst. Ich hoffe das hilft auch anderen - hat mich einen verdammten Tag gekostet dieses Problem zu lösen und dann hat es sich wenigstens gelohnt alles zu dokumentieren Man kann den Reg Key setzen und somit die Smart App Control auf deaktiviert setzen [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\CI\Policy] "VerifiedAndReputablePolicyState"=dword:00000000 Wichtig ist nur, dass man danach noch CiTool.exe -r ausführt. Damit wird dann auch de MS Defender Antivirus deaktiviert, da damit wohl Policies neu eingelesen werden. Nun steht auch mit Get-MPComputerStatus" beim Wert AMRunningMode ein "not running". Der Defender Dienst ist beendet und die MsMpEng.exe läuft nicht mehr. Zu finden hier: https://learn.microsoft.com/en-us/windows/security/application-security/application-control/app-control-for-business/appcontrol#app-control-and-smart-app-control Das Ganze ohne irgendwelche halbgaren workarounds die am Ende vielleicht nur mehr Probleme machen. Das Vorgehen ist so zumindest von MS offiziell dokumentiert. Warum MS einem das so schwer macht... naja anderes Thema Schönes WE -

MS Defender Antivirus läuft im passive mode trotz anderer AV Lösung

phatair antwortete auf ein Thema von phatair in: Windows 11 Forum

Ich konnte das Problem lösen. Wir haben die SmartAppControl bisher über folgenden RegKey deaktiviert [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\CI\Policy] "VerifiedAndReputablePolicyState"=dword:00000000 Das hat auch dazu geführt, dass die SmartAppControl im Security Center deaktiviert wurde. Allerdings scheint der Defender darüber nicht informiert worden zu sein. Wenn wir die SmartAppControl über die GUI deaktivieren, wird auch sofort der Defender deaktiviert. Somit passt dann auch die Info von der MS Seite. Die SmartAppControl muss nicht nur wegen dem Defender bei uns deaktiviert werden, auch hat das deaktivieren dieser Funktion dazu geführt, dass die Fehlermeldung der Anwendung nicht mehr auftritt. Wir hatten genau diesen Fehler hier (nur die Software ist eine andere) https://kb.grutzeck.de/content/41/491/de/beim-starten-von-ag_vip-sql-kommt-die-meldung-webview2loaderdll-ist-entweder-nicht-fuer-die-ausfuehrung-unter-windows-vorgesehen-oder-enthaelt-einen-fehler.html Sobald die SmartAppControl ausgeschaltet ist, geht auch die Anwendung sauber auf. Da wir BitDefender als Endpoint Protection nutzen, brauche ich das ganze "MS Feature Feuerwerk" in Bezug auf Defender nicht. Kennt jemand noch einen anderen Weg die SmartAppControl automatisiert zu deaktivieren? Ich würde nur ungern beim imagen der Geräte immer manuell am Ende die Einstellung deaktivieren -

Frage zum SPN / Netdom Befehl

phatair antwortete auf ein Thema von phatair in: Active Directory Forum

Sorry, hätte ich gleich so schreiben sollen :) Im NTLM Logging haben wir das jetzt auch so nachvollziehen können. Aktuell fällt es auf NTLM zurück, wenn wir über einen DNS Alias zugreifen und kein SPN gepflegt ist. Ist der SPN gepflegt läuft alles sauber über Kerberos. Dann haben wir ein bisschen Arbeit vor uns. Danke für eure Hilfe! -

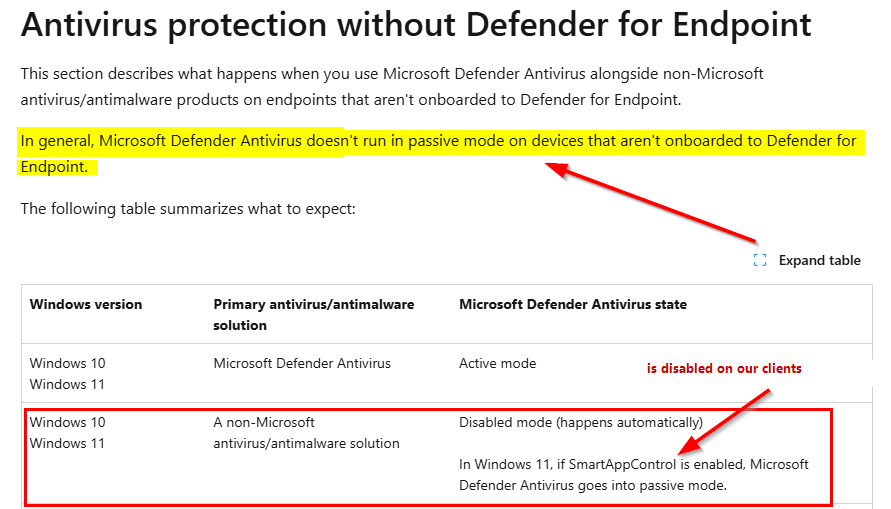

MS Defender Antivirus läuft im passive mode trotz anderer AV Lösung

phatair hat einem Thema erstellt in: Windows 11 Forum

Hallo zusammen, ich habe das Thema schon bei MS im Forum und bei Administrator.de gepostet, aber vielleicht habt ihr ja noch eine Idee oder kennt das Verhalten. https://answers.microsoft.com/en-us/windows/forum/all/defender-not-disabled-with-third-party-av-still/7068cc77-219f-4743-a693-46d43b37bd99 https://administrator.de/forum/windows-11-microsoft-defender-deaktivieren-669689.html wir sind gerade dabei bei uns im Unternehmen Windows 11 zu testen (23H2). Als Endpoint Protection nutzen wir BitDefender Endpoint Security Tools Unter Windows 10 22H2 zeigt uns der Befehl "Get-MPComputerStatus" beim Wert AMRunningMode ein "False" an. Das erwarte ich auch soweit, da ja eine andere AV Lösung installiert ist. Bedeutet also, dass der Defender komplett deaktiviert ist. Auch läuft dort kein MsMpEng.exe und der Dienst Microsoft Defender Antivirus-Dienst steht auf Manuell und läuft nicht. Soweit so gut - das erwarte ich auch so und entspricht auch der MS Doku. Unter Windows 11 23H2 sieht das ganze so aus Get-MPComputerStatus zeigt beim Wert "AMRunningMode" ein "Passive Mode" an. Es läuft weiterhin MsMpEng.exe und auch der dazugehörige Dienst läuft. Ich sehe im Process Monitor haufenweise Zugriffe vom MS Defender. Hier schreibt MS was die unterschiedlichen Modi beim AMRunning mode bedeuten. https://learn.microsoft.com/en-us/defender-endpoint/microsoft-defender-a ... Das ein AV weiterhin lesend auf die Daten zugreift, obwohl er eigentlich deaktiviert ist (so steht es auch im Security Center) macht für mich keinen Sinn, aber das ist ein anderes Thema. Ich war nur sehr verwundert, dass er überhaupt im Passive Mode läuft, da MS hier die Voraussetzungen dafür erklärt. https://learn.microsoft.com/en-us/defender-endpoint/microsoft-defender-a ... Hier schreibt MS, dass der Defender eigentlich deaktiviert wird, wenn Win 11 mit einem third party AV betrieben wird und Smart App Control deaktiviert ist. Smart App Control haben wir per RegKey deaktiviert und third party AV ist installiert und wird korrekt im Security Center erkannt. Und auf der gleichen Seite schreibt MS weiter unten noch folgendes Defender wird deaktiviert wenn man einen third party AV installiert und kein Defender for Endpoint nutzt. Wenn ich richtig informiert bin, ist Defender for Endpoint doch eine kostenpflichtige Cloud Lösung von MS die bei bestimmten Plänen schon enthalten ist. Wir nutzen das nicht. Kann mir einer erklären warum trotzdem der Defender Dienst läuft und der AMRunning Mode nicht auf "false" oder "disabled" steht sondern auf "passive mode"? Mir wäre das erstmal gar nicht aufgefallen. Wir haben aber Probleme mit einer Software, die schmeißt einen Fehler beim starten. Hier ist mir beim troubleshooten im Process Monitor aufgefallen das der MS Defender Antivirus sehr viele Zugriffe auf die Datei macht. Abgesehen davon, soll eine Software auch deaktiviert sein, wenn die Hersteller Doku das so auch kommuniziert. Oder verstehe ich hier irgendwas komplett falsch? -

Frage zum SPN / Netdom Befehl

phatair antwortete auf ein Thema von phatair in: Active Directory Forum

Danke für den Tip, dass ist ja in der Tat so einiges und deckt unsere Vorgaben zu 100% erstmal ab. (das ist das Attribut sPNMappings, richtig?). Diese Liste hatte ich tatsächlich jetzt auch schon gefunden. Das war für mich nur nicht so richtig hilfreich, da ich mir eine Tabelle gewünscht hätte, in der dann steht "service class cifs" wird genutzt für "smb" usw. Aber da habe ich wahrscheinlich zu hohe Ansprüche bzw. zu wenig Wissen um mit der Liste etwas anfangen zu können So steht in der Liste z.b. www und http - da würde ich jetzt erstmal nicht wissen welche der Klassen jetzt für eine Webseite zu nutzen ist. Aber dafür gibt es dann ja google Genau - deswegen wollen wir jetzt die SPNs pflegen und dann Stück für Stück schauen wie wir NTLM abschalten können und haben dann hoffentlich im Bereich der SPNs keine böse Überraschung mehr. -

Frage zum SPN / Netdom Befehl

phatair antwortete auf ein Thema von phatair in: Active Directory Forum

Danke euch, dass war so auch mein Verständnis, habe mich da dann etwas falsch ausgedrückt. Bei uns ist NTLM noch nicht deaktiviert, daher fällt die Authentizierung dann darauf zurück und der falsche/fehlende SPN fällt aktuell noch nicht auf. Das wollen wir jetzt eben korrigieren und erstellen die SPNs. Das heißt dann aber, ich muss wirklich den passenden SNP mit der richtigen Service Class erstellen. Wie nun schon mehrmals geschrieben, HTTP für Web, CIFS für SMB usw. Das ist doch soweit richtig, oder? Muss ich einen zusätzlich SPN dann überhaupt für die Service Class "Host" definieren? Wenn ich es jetzt richtig verstehe, ist das ja dann gar nicht notwendig. Ich muss dne SPN nur für die entsprechende Service Class (SQL, Web, SMB, usw) eintragen. Sorry wenn ich mich hier grad etwas blöde anstelle.... -

Frage zum SPN / Netdom Befehl

phatair antwortete auf ein Thema von phatair in: Active Directory Forum

Ich versuche es mal kurz zu erklären. Wir haben früher, z.B. für Web URLs oder SMB Shares, einfach einen weiteren DNS Alias erstellt und diesen auf den Host zeigen lassen. Das hat auch erstmal problemlos funktioniert. Mit der Zeit habe ich dann gelesen, dass dies nicht die Beste Lösung ist, da dies z.B. zu Problemen bei der Kerberos Authentifizierung führen kann und man für solche Punkte immer einen SPN erstellen soll. Wenn wir jetzt also eine neue Webseite oder Webserver in Betrieb nehmen und die Webseite nicht über https://server.domain.local aufgerufen werden soll, sondern über https://applicationname.domain.local, dann erstellen wir einen SPN mit applicationname.domain.local. Das haben wir bisher mit NetDom gemacht. Mit dem NetDom Befehl wurde der neue SPN hinzugefügt (und zwar für alle bestehenden service classes wie host, restrictedkrbhost, termserv, wsman, usw). Mit SetSPN muss ich jetzt ja die service class mit angeben. Wenn ich also für eine Webseite einen SPN erstelle, muss ich HTTP/applicationname angeben. Was ich mich jetzt nur Frage, wie wichtig ist die service class? NetDom hat für einen Webseite ja auch kein HTTP/ hinzugefügt, sondern nur die bestehenden service classes um den neuen SPN erweitert (also host/applicationname, termsrv/applicationname, usw) und kein HTTP/applicationname erstellt. Oder stehe ich hier grad komplett auf dem Schlauch und verdrehe etwas? Für mich ist ein SPN ein weitere "Name" über den das Computerobjekt angesprochen werden kann. -

Frage zum SPN / Netdom Befehl

phatair antwortete auf ein Thema von phatair in: Active Directory Forum

Eine Frage ist mir noch eingefallen. Gibt es eigentlich eine Liste der Service Classes für die SPNs? Ich habe dazu irgendwie nur die allgemeine Info von MS gefunden https://learn.microsoft.com/en-us/windows/win32/ad/name-formats-for-unique-spns Das klingt für mich so, als könnte ich beliebig wählen was ich dort eintrage. Aber was genau macht diese dann, wenn ich das einfach beliebig erstellen kann. Oder versteh ich hier was falsch? Wenn wir bisher einen weiteren SPN für einen Server z.B. für einen SMB Share oder eine Webseite benötigt haben, dann hatten wir ja nur den netdom Befehl ausgeführt. Dieser hat dann den SPN gesetzt und auch den DNS Alias erstellt. Der Befehl hat dann einfach für alle bestehenden service classes auf dem entsprechenden AD Objekt die SPNs eingetragen. Als Beispiel Auf einem Server haben wir den SPN server1 mit dem netdom Befehl hinzugefügt. In dem Server AD Objekt wurde dann HOST/server1 RestrictedKrbHost/server1 Termsrv/server1 WSMAN/server1 hinzugefügt. Ist das jetzt komplett falsch? Mit SetSPN müsste ich ja den Service angeben. Das heißt wenn ich das für einen SMB Share mache, gebe ich als service CIFS/ an. wenn ich das für einen Webserver mache, gebe ich HTTP/ an, usw. Oder reicht es auch, einfach nur HOST/ anzugeben? Bin grad etwas verwirrt -

Frage zum SPN / Netdom Befehl

phatair antwortete auf ein Thema von phatair in: Active Directory Forum

Danke euch! Ich schaue mir das Thema mal etwas genauer an. Am Ende macht man mit SetSPN erstmal nichts falsch, gerade wenn man nicht zu 100% weiß was man tut. Da hast du Recht, Evgenij. -

Frage zum SPN / Netdom Befehl

phatair antwortete auf ein Thema von phatair in: Active Directory Forum

Das mit Set-ADxyz ist natürlich der einfachste Weg, dass stimmt. Ich dachte immer, dass man die speziellen Tools wie netdom oder eben SetSPN dafür nutzen muss, da man sonst mehrere manuelle Schritte durchführen muss. Aber dann schaue ich mir Set-AD mal an. Wenn wir jetzt bei dem Thema schon sind, vielleicht kann mir jemand die Frage auch beantworten :) Ich muss ja dann eine "Service class" mitgeben. Hier steht ja z.b. dann HOST/ oder RestrictedKrbHost/ mit dabei. Wir setzen den SPN vor allem für Webservcies oder SMB Shares. Da reicht dann ja ein HOST oder irre ich mich da?