-

Gesamte Inhalte

144 -

Registriert seit

-

Letzter Besuch

Beiträge erstellt von todde_hb

-

-

Würde es eventuell helfen, die rasphonebook.pbk zu löschen?

-

Hallo,

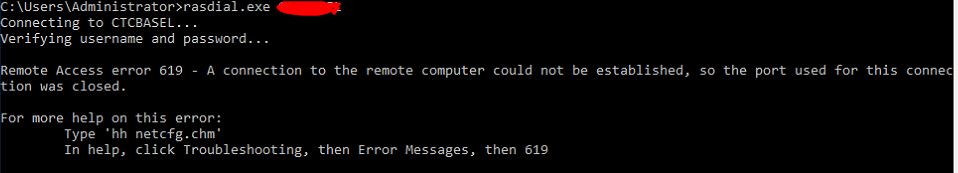

ich habe ein merkwürdiges Problem. Auf einem w2k16 Server hatte ich als lokaler Admin eine VPN Verbindung zum Firmenstandort konfiguriert. Über die Gui lies sie sich starten, auch über "rasdial.exe "connection name" war kein Problem. Danach wollte ich den automatischen Start testen, per task scheduler und Batchdatei. Das ging auch einmal gut. Danach aber nicht mehr. Den Task hatte ich ebenfalls als lokaler Admin angelegt. Nun habe ich aber das Problem, dass ich die VPN-Verbindung nur noch per GUI starten kann. Rasdial.exe bringt mir immer diese Meldung, wie im screenshot zu sehen. Wie gesagt, über die Gui ist alles gut. Hat jemand eine Idee, woran das liegen könnte?

Ciao, todde_hb

-

Im Prinzip gebe ich da da absolut recht

Aber, learning by doing ist doch nicht ganz so schlecht

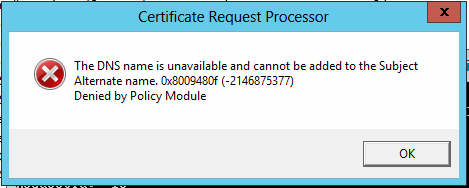

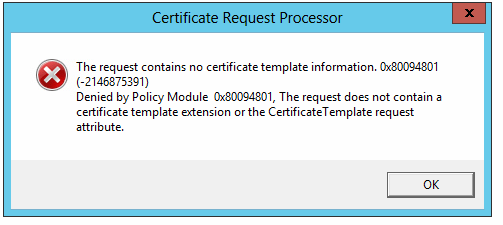

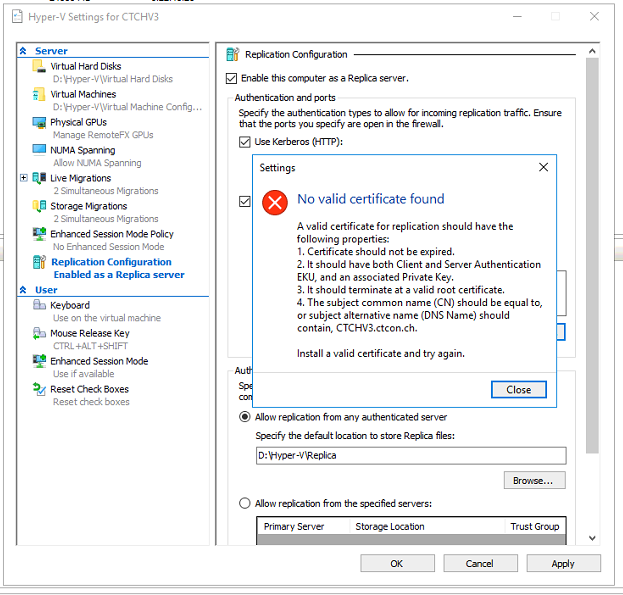

Aber, learning by doing ist doch nicht ganz so schlecht  Den certreq Befehl hab ich tatsächlich auch gerade bei google gefunden und konnte so ein Certificate ausstellen und es auf dem Hyper-V Client importieren, jedoch findet Hyper-V es nicht, obwohl es sich im personal store befindet. Ich nehme mal an, dass das Template, welches ich zum signieren benutzt habe, also "WebServer" nicht ganz das richtige ist. Bietet dies überhaupt Client/Computer Authentifizierung? Welches muss/soll man denn da nehmen? Nehme ich das gleiche Template, welches Domänenclients verwenden, dann erhalte ich beim signieren einen Fehler, wie im Screenshot zu sehen ist.

Den certreq Befehl hab ich tatsächlich auch gerade bei google gefunden und konnte so ein Certificate ausstellen und es auf dem Hyper-V Client importieren, jedoch findet Hyper-V es nicht, obwohl es sich im personal store befindet. Ich nehme mal an, dass das Template, welches ich zum signieren benutzt habe, also "WebServer" nicht ganz das richtige ist. Bietet dies überhaupt Client/Computer Authentifizierung? Welches muss/soll man denn da nehmen? Nehme ich das gleiche Template, welches Domänenclients verwenden, dann erhalte ich beim signieren einen Fehler, wie im Screenshot zu sehen ist.

-

Hi,

ja, die beiden Server sind durch ein unsicheres Netz separiert. Ich bin mal nach der Anleitung aus obigen links vorgegangen und habe auf dem Replication-Client (nicht in der Domäne) Eine CSR erstellt. Diese ist auch gültig lt. https://cryptoreport.websecurity.symantec.com/checker/views/csrCheck.jsp .

Reiche ich nun das CSR auf der Domänen CA ein, erhalte ich diese Fehlermeldung. Habe mal nach dem Fehler geggogelt und bin hierauf gestossen https://www.experts-exchange.com/questions/28217522/Issue-certificate.html

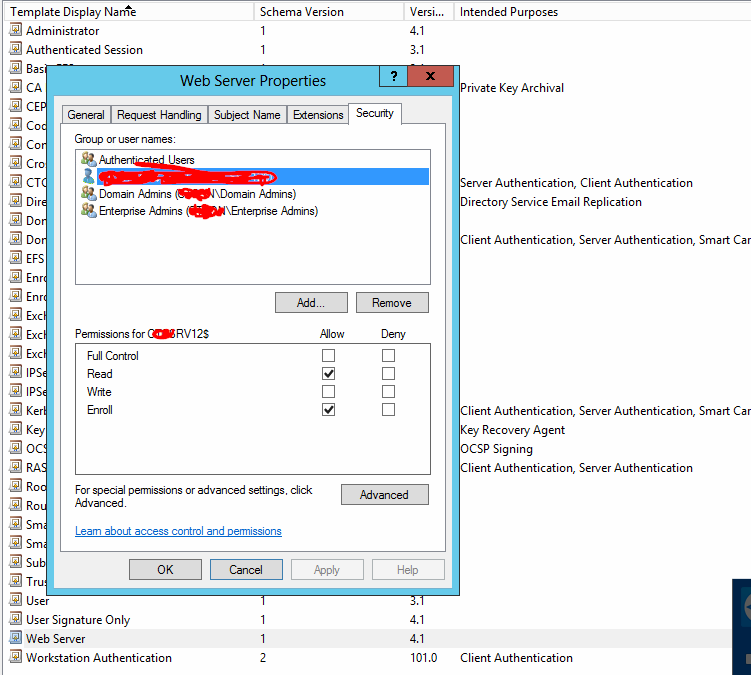

Dort heisst es , man solle bei den Certificate Templates das Webserver Template anpassen, nämlich den Computer unter dem Tab Security eintragen. Welcher Computer ist den damit geimeint? Der Server auf dem die CA läuft? Habe diesen mal eingetragen, wie im Screenshot 02 zu sehen, aber der Fehler bleibt bestehen.

-

Ok, aber vom Hyper-V Client ist die CA nicht erreichbar und daher ist Webenrollment nicht verfügbar. Wie kann ich denn manuell in eine Textdatei ein CSR generieren?

-

Danke. Das lese ich mir mal durch.

-

Hi,

Das dumme ist, dass der Replikation Host in der Domäne mit CA ist, der Replication Client nicht. Das lässt sich wohl auch nicht ändern.

-

Also hat P1 bei tagged VLAN10 die "Freigabe", Pakete mit VLAN ID10 und VLAN ID1 durchzulassen? VLAN ID1 ist quasi per Default immer zugewiesen bzw. untagged VLAN1 ist auf jedem Port per Default aktiv?

-

Hi zusammen,

unter den Replikationseinstellungen kann ich ja zwischen Kerberos http Port 80 und Zertifikat 443 auswählen. Jetzt stellt sich mir die Frage, welches Zertifikat ich da nehmen kann, bzw. muss. Klicke ich auf "select certificate" bekommen ich die Meldung wie im Screenshot.

Muss ich dann nicht nur in dem Quell Hyper-V ein Zertifikat installieren, sondern auch auf dem Target Hyper-V?

Ciao, todde_hb

-

@magheinz

Ja, 2 VLANS. So ist es gedacht, aber ich ging davon aus, wenn die Ethernetframes des GUEST Wifi ein VLAN 10 Tag bekommen, dass sie dann nicht auf die anderen Resourcen zugreifen können. Ist dem nicht so?

Wieso tagged VLAN10 an Port1 an SW1? Würde das nicht bedeuten, das z.B. Client1, der ja vom AP keine VLAN ID zugewiesen bekommt, über den Port nicht mehr rauskommt?

Mein Kollege sagt, dass die Firewall, also USG310 kein VLAN kann, daher diese verkabelung

-

-

Hallo,

danke, dass ihr versucht, mir das zu erklären. Ist für mich immer noch nicht ganz so einfach zu verstehen. Ich werde demnächst mal versuchen, es grafisch darzustellen, so wie ich es jetzt verstanden habe.

-

Hallo,

ich würde gerne mal wissen, wie sich Datenpakete beim Switching verhalten, wenn sie mit einer VLAN ID versehen werden. Wenn ich z.B. auf einem WIFI AP VLAN für die WIFI-Clients aktiviere, z.B. VLANID-ID 10, dann bekommt das TCP-Paket ja einen zusätzlichen Eintrag für VLAN.

Mein Frage:

1.) Kann dieses Paket dann nur Ports auf den Switches durchlaufen, wenn diese ebenfalls als VLAN-MemberID 10 eingetragen haben?

2.)Im Falles des APs:Ist es richtig, dass der Ethernetport des Switches, an dem der AP hängt zwingend VLAN konfiguriert haben muss?

Sorry, hab von VLAN absolut keinen Plan.

Ciao, todde_hb

-

-

Hi,

versuche von einem Win 2012R2 von einzelnen Workstation den Zertifikatsspeicher ( Computerzertifikate ) mittels MMC SnapIn auszulesen. Leider bekomme ich für alle Workstations eine Fehlermeldung

ZitatThe certicate stores could not be enumerated. The network path was not found

Hat jemand eine Idee, was das Problem sein könnte?

Ciao, todde_hb

-

So, bisher hat alles funktioniert. Danke für die Unterstützung.

-

vor einer Stunde schrieb Knorkator:

So oft wird das mit dem Kabel doch nicht vorkommen, oder?

Bei uns bekommen die Notebooks (AD Gruppe: Radius-Clients) automatisch die Clientzertifikate zugewiesen.

Schau mal hier: https://www.andysblog.de/windows-automatische-zertifikatverteilung-certificate-autoenrollment-einrichten

In der der gleichen GPO werden auch die Information für die WLAN Verbindung mit übergeben.

Beim nächsten Neustart ist das Gerät dann gleich per WLAN verbunden ohne das der User etwas tun muss.

Danke für den Link. Schaue es mir gerade an und versuche es, auf dem Windows Server 2016 nachzustellen. Leider scheitere ich gerade an dem Punkt, an dem an in certsvr die Zertifikatvorlage für Computer auswählen soll, um dann "Doppelte Vorlage zu wählen". Bei mir erscheint nur "delete, properties,help" Wurde im 2016er etwas geändert?

Ah, habs gerade selbst herausgefunden

-

@Dr.Melzer

Hallo, ja, werde versuchen es übersichtlicher zu schreiben.

Was mir noch nicht ganz klar ist, wie ich die individuellen Zertifikate erstellen muss. Über certmgr manuell?

-

vor einer Stunde schrieb NorbertFe:

Musst du nicht auf einem member installieren. Ist einer von wenigen Diensten die auf einem Dc durchaus Berechtigung haben können. Ja es muss einen enrollment process geben, der dann auch eingehalten wird. Ob du das per lan (ohne portsecurity) oder manuell oder sonst wie erledigst ist egal. ;)

Wer ist denn „der forefront von Microsoft“?

Keine Ahnung, was der Forefront ist, aber hier wird es erwähnt . War wohl früher der ISA

-

Hallo,

möchte mich mal zu einem Thema schlau machen und wollte hier mal grob nachfragen, was es für mein Szenario benötigt. Also, es sollen in einer Testumgebung in Zukunft alle WIFI Clients sich nicht mehr mittels Benutzername/Passwort anmelden am AP, sondern ausschließlich per Zertifikat. Mein Verständnis dazu ist soweit, dass der AP Radius unterstützen muss, dass ich die NPS Rolle auf einem Memberserver installieren muss und dass der AP dann im NPS als Client angelegt wird. Ist das soweit richtig? Was mich jetzt noch etwas umtreibt ist die Frage, wie die Clients an gültige Zertifikate kommen. Installieren werde ich natürlich noch die Zertifikatsrolle. Eine Verteilung per GPO erscheint mir der richtige Weg, aber dazu müssten die Clients die Policy mitbekommen, also kann ich die Umstellung am AP ja erst nach diesem Vorgang einrichten. Was mache ich mit später hinzugefügten Clients, also wenn AP schon auf Radius umgestellt ist und der Client keine Möglichkeit hat, mit dem DC zu kommunizieren? Klar, ich kann ihn erstmal ans Kabel hängen, aber ein vollautomatischer Weg wäre mir ehrlich gesagt lieber. Wie werden denn die Clientzertifikate überhaupt erstellt, also manuell z.B. per Webregistrierung, oder bekommt jeder Domänenclient automatisch ein individuelles ausgestellt? Benötigt es eigentlich den Forefront von Microsoft für diese Szenario?

Ciao und ein sonniges Wochenende.

.thumb.png.3b3fa0fe8d0fb5671573ec0017e5c095.png)

Routing in einer virtuellen Umgebung

in Windows Forum — LAN & WAN

Geschrieben · bearbeitet von todde_hb

Hallo zusammen,

stehe gerade vor einer etwas kniffligen Aufgabe. Ziel ist es, auf einem Hyper-V Host Routing auf einen IPSec Adapter zu machen. Ich habe mal eine Grafik erstellt, um das ganze etwas zu veranschaulichen.

Der Hyper-V Host hat eine physische ( eigentlich vNIC) NIC mit einer public IP und hängt direkt am Internet. Er baut mit einer Drittherstellersoftware eine IPSec-Verbindung zu einer Firewall auf, hinter der ein LAN liegt.

Ebenfalls hat der Hyper-V host eine vNIC, die an den vSwitch2 angebunden ist.

Auf dem Hyper-V Host wurden 2 vSwitche erstellt, 1x "external network" und 1x "internal network"

Auf dem Hyper-V Host existiert eine VM mit 2 Netzwerkadapern. Einer davon ist an den vSwitch1 "external network" angebunden und hat ebenfalls eine public IP, der andere Adapter ist an den vSwitc2 "internal network" angebunden.

Ziel der ganzen Übung ist, Das die VM1 über den vSwitch2 auf den IPSec-Adapter und demnach auch auf das external Ntework zugreifen kann. Dazu habe ich auf dem Hyper-V einmal DirektAccess installiert, obwohl ich dachte, dachte, dass ich nur RRAS benötige, aber bei der Rolleninstallation geht das wohl nicht separat. Nun gut. Leider habe ich mit dem RRAS bzw. DirectAccess von MIcrosoft absolut keine Erfahrung. Ich habe in der Serverwaltung schon die RRAS Einstelllung gefunden und dort IPv4 Routing aktivieren können, aber VM1 kann den IPSec-Adapter nicht anpingen. Wäre ja auch zu schön gewesen.

Stimmt mein Szenario bzw. das Setting überhaupt so? Kann man über vSwitch2, was ja nur ein "internal network" ist, auf den IPSec-Adapterzugreifen? In der Beschreibung im Hyper- Manager stand, dass VMs im "internal network" auf andere VMs und den Host zugreifen können. Mir ist nicht ganz klar, ob der Zugriff auch den IPSec-Adapter beinhaltet.

Ciao, todde_hb