Vinc211

Members-

Gesamte Inhalte

244 -

Registriert seit

-

Letzter Besuch

Letzte Besucher des Profils

Fortschritt von Vinc211

-

Windows 11 Update wird nicht angeboten

Vinc211 antwortete auf ein Thema von Vinc211 in: Windows 11 Forum

Ich kann weder sehen welche Clients wirklich Windows 11 installiert haben, noch kann ich Windows Server 2025 in Produkten auswählen. Die Aussage mag falsch sein und es möge noch funktionieren, aber da der WSUS abgekündigt ist glaube ich irgendwie nicht dran das die Lösung damit zukunft hat. -

Windows 11 Update wird nicht angeboten

Vinc211 antwortete auf ein Thema von Vinc211 in: Windows 11 Forum

Habe jetzt alle Clients zum WSUS hinzugefügt und das Update dann freigegeben. Werde in Zukunft wahrscheinlich einfach den WSUS genauso wie MS sterben lassen, da Windows 11 und Server 2025 Updates eh nicht mehr darüber verwaltet werden können. Hab mir Action1 geholt und werd es wahrscheinlich damit machen. -

Windows 11 Update wird nicht angeboten

Vinc211 antwortete auf ein Thema von Vinc211 in: Windows 11 Forum

Leider kein Effekt. Ich werde nochmal einen kompletten Reset von Windows Update versuchen. -

Windows 11 Update wird nicht angeboten

Vinc211 antwortete auf ein Thema von Vinc211 in: Windows 11 Forum

Habe jetzt bei einem Client die GPO entfernt und bekomme trotzdem keine Updates. Habe das mit gpresult nachgeprüft und die entsprechende GPO kann nicht gelesen werden und im gesamten gpresult /SCOPE:computer steht nichts mehr zu Windows Update drin. Ich hatte es bereits Mittwoch umgesetzt. -

Windows 11 Update wird nicht angeboten

Vinc211 antwortete auf ein Thema von Vinc211 in: Windows 11 Forum

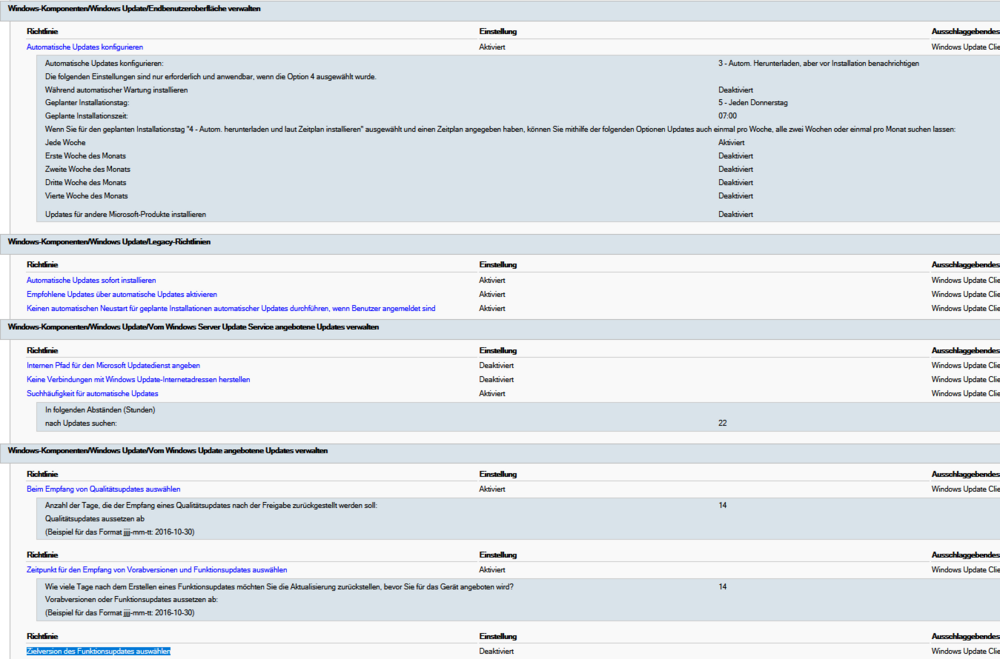

Du meinst Download ohne Installation? Ja, soweit schon. Die GPO komplett entfernt habe ich noch nicht, da mir so war, dass wenn man eine GPO entfernt die Einstellungen nicht zurückgesetzt werden, sondern einfach so bleiben. Wie ist der beste weg eine Computer GPO zu entfernen die auf OU und Authentifizierte Benutzer angwendet wird? -> habe ich mir über einen Artikel von WindowsPro (Sicherheitsfilterung: User und Computer von GPOs ausnehmen) selbst beantwortet =D Das mit dem Installationstag habe ich komplett übersehen. Das werde ich direkt mal anpassen. -

Vinc211 folgt jetzt dem Inhalt: System Volumen Informationen mit Schattenkopien läuft voll und Windows 11 Update wird nicht angeboten

-

Moin, ich hab in einem kleineren Standort von uns das Windows11 Update bis vor ein paar Wochen mit der GPO "Windows-Komponenten/Windows Update/Vom Windows Update angebotene Updates verwalten" Zielversion des Funktionsupdates auswählen Windows 10 22H2 unterbunden. Dachte ich zumindest. Die Clients am Standort haben keinen WSUS eingetragen und können sich die Updates direkt von MS holen, aber bis jetzt wurde kein Windows 11 Update angeboten. Habe die Regel auf deaktiviert gesetzt und die Zeiten für die Verzögerung von Qualitäts- und Funktionsupdates reduziert. Habe die Clients mit dem PCHealtchCheck geprüft und sie sind alle ready für Windows 11. Möchte ungern jeden PC einzeln updaten. Ich habe gelesen das die Registry Einträge HKLM:\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate wie TargetReleaseVersion dafür verntwortlich sind und diese gelöscht, allerdings ohne Erfolg.

-

System Volumen Informationen mit Schattenkopien läuft voll

Vinc211 hat einem Thema erstellt in: Windows Server Forum

Moin, ich habe vor einigen Monaten unseren Fileserver neu aufgesetzt mit Windows Server 2022. Nach dem alle Datein mit robocopy kopiert waren und alles soweit wieder lief habe ich die Schattenkopien aktiviert und diese liefen auch ohne Probleme über mehrere Wochen. Auf Platte D sind etwa 1,4TB Daten und auf E werden die Schattenkopien gespeichert. Die Platte hat 126GB und laut Schattenkopien werden 6,86 dafür benötigt/belegt. Am 6.11 morgens um 8 ist plötzlich eine Datei erstellt worden die nun 113GB groß ist und {3808876b-c176-4e48-b7ae-04046e6cc752} heißt. Man kann das Wachstum in CheckMK recht gut nachverfolgen die Datei ist in etwa 8 Stunden um gewachsen. Leider kann ich in der Ereignisanzeige nicht nachvollziehen warum und was passiert ist. Nach allem was ich gegoogelt habe soll es entweder der Index der Schattenkoopien sein, oder eine verwaiste Datei. Ich habe ein paar alte Schattenkopien gelöscht damit neue erstellt werden konnten und auf der dafür vorgesehen Platte etwas Platz gemacht. (6GB) Heute am 19.11 sind die 5GB die frei waren wieder weg und die Datei auf 119GB gewachsen. Die VM Backup Software und die File-Backup Software laufen zu anderen Zeiten. Die Schattenkopien laufen täglich um 8 und 13 uhr. Im vssadmin list shadows / vssadmin list shadowstorage wird die Datei nicht angezeigt. Ich kann die Datei nicht löschen und auch nicht ihren Besitz übernehmen. Reboot des Servers steht noch aus. Kann mir jemand sagen was das genau für eine Datei ist und wie ich Sie entfernen kann und Sie nicht wieder erstellt wird? Oder auch Tipps geben wie ich rausfinden kann was passiert ist? Merci -

Emails kommen nicht in Postfach des Users an

Vinc211 antwortete auf ein Thema von Vinc211 in: MS Exchange Forum

Habe erstmal eine Reparatur von Office 2019 versucht und alle Datein aus den Appdata/Local und Roaming Ordnern zu Outlook gelöscht ohne erfolg. Die Mails sind so lange im Postfach und auch in OWA zu sehen, bis die Person sich am Outlook 2019 Client anmeldet. Also muss eine Regel die nicht sichtbar ist für das löschen verantwortlich sein. Server Seite ist auszuschließen. Im nächsten Schritt wird Office 2019 deinstalliert und Office2021 installiert. -

Emails kommen nicht in Postfach des Users an

Vinc211 antwortete auf ein Thema von Vinc211 in: MS Exchange Forum

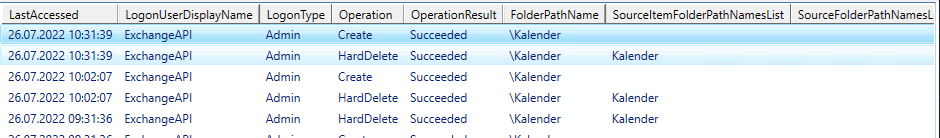

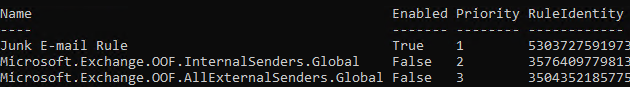

Exchange Web Services nein und Mobile Geräte werden im EAC auch nicht angezeigt. Kein Firmenhandy etc vorhanden. Nur ein Laptop. Wenn der Laptop aus und ist Outlook nicht angemeldet bleibt die Mail im Postfach. Also muss es ein Client ereigniss sein. Outlook mit /cleanrules /cleanserverrules und /cleanclientrules zu starten hatte nur keinen Erfolg (Es sind keine Regeln vorhanden gewesen nach Neustart) Das Auditlog habe ich mit der Anleitung korrekt eingestellt. Trotzdem nur die Erkenntnisse die ich gezeigt habe. AuditEnabled : True AuditLogAgeLimit : 90.00:00:00 AuditAdmin : {Update, Move, MoveToDeletedItems, SoftDelete, HardDelete, FolderBind, SendAs, SendOnBehalf, Create, UpdateFolderPermissions, UpdateInboxRules, UpdateCalendarDelegation} AuditDelegate : {Update, SoftDelete, HardDelete, SendAs, Create, UpdateFolderPermissions, UpdateInboxRules} AuditOwner : {Update, Move, MoveToDeletedItems, SoftDelete, HardDelete, UpdateFolderPermissions, UpdateInboxRules, UpdateCalendarDelegation} Ich werd Outlook jetzt neu installieren. -

Emails kommen nicht in Postfach des Users an

Vinc211 antwortete auf ein Thema von Vinc211 in: MS Exchange Forum

Ich habe nun Exchange 2019 auf CU12 geupdated da ich gelesen habe das dies die MailboxAudit Probleme beheben soll. Den Befehl den @massaraksch vorgeschlagen hat konnte ich auch nun erfolgreich ausführen und bekomme folgende Ausgabe: Leider ist dort nicht mit HardDelete in zusammenhang mit Emails zu sehen. Ich habe meine Testmail um 10:11 geschickt und diese wird dort nicht aufgeführt. Ich habe mir das Postfach wie gesagt verbunden und kann sehen wie die Mail ankommt und direkt wieder verschwindet. Noch eine Idee? Generell dachte ich man sieht mehr im Auditlog, bzw. alle aktionen. Hab ich wieder was falsch eingestellt? -

Emails kommen nicht in Postfach des Users an

Vinc211 antwortete auf ein Thema von Vinc211 in: MS Exchange Forum

[PS] C:\Windows\system32>Search-MailboxAuditLog -Identity user@domain.de -LogonTypes Admin,Delegate -StartDate "07/20/2022" -EndDate $Today -ResultSize 2000 RunspaceId : 3affaba8-176c-4121-85c1-7111d0c8bf5b MailboxGuid : a9741d88-d112-4861-b112-ce71a054aa0f MailboxResolvedOwnerName : username LastAccessed : 22.07.2022 12:04:08 Identity : domain/MyBusiness/Users/business/username IsValid : True ObjectState : New okay. soweit bin ich gekommen. ich sehe auch unter Get-Mailbox user@domain.de | Get-MailboxFolderStatistics -FolderScope RecoverableItems | fl name,foldersize das ein Ordner mit Audtis hinzugefügt wurde und jetzt 35Kb hat. Es sieht einfach noch nicht korrekt aus. Wirklich sehr ungeil von MS aber was hab ich erwartet. -

Emails kommen nicht in Postfach des Users an

Vinc211 antwortete auf ein Thema von Vinc211 in: MS Exchange Forum

/cleanrules hatte keinen effekt. Problem besteht immernoch. Aktuell habe ich versucht das audit log zu aktivieren und bin dann darüber gestolpert das dies nicht auf Deutschen Servern funktioniert. Ist dies korrekt oder mach ich etwas falsch. Get-Mailbox user@domain.de | Format-List Audit* sagt es ist aktiviert, aber mit search-mailboxauditlog bekomme ich keine ergebnisse. -

Emails kommen nicht in Postfach des Users an

Vinc211 antwortete auf ein Thema von Vinc211 in: MS Exchange Forum

Im EAC ist kein Gerät unter "mobile Geräte" eingetragen. IMAP und POP3 sind deaktiviert. Nur Mapi ist aktiviert. Im Outlook des Users sind keine weiteren Regeln zu finden. Neue Erkenntnisse: Die Mails die ich am Donnerstag vom Scanner an das Postfach geschickt habe sind heute wieder nur unter "gelöschte Elemente wiederherstellen" zu finden. Neue Mails vom Scanner werden ebenfalls direkt wieder dorthin geleitet. Also als wenn eine Postfach-Regel das ganze Postfach durchsucht und die Mails wieder verschiebt. Audit-log werde ich nun testen. -

Emails kommen nicht in Postfach des Users an

Vinc211 antwortete auf ein Thema von Vinc211 in: MS Exchange Forum

Okay, es funktioniert wieder zumindest für die Mails die ich reproduzieren kann. Ich hatte den Junk E-Mail Filter einmal deaktiviert und dann eine Mail geschickt und Sie kam an. Nun hab ich den Junk E-Mail Filter wieder aktiviert und die Mail kommt weiterhin an. In der Ausgabe von get-mailboxjunkemailconfiguration ist die Absenderadresse aber vorher wie nachher nicht drin gewesen. Wie bereits gesagt gibt es keine Custom Regeln Sehr lustig aber nicht hilfreich. Der User ist gar nicht anwesend und ich habe aktuell die Kontrolle über das Postfach um das Problem zu lösen. -

Emails kommen nicht in Postfach des Users an

Vinc211 antwortete auf ein Thema von Vinc211 in: MS Exchange Forum

Ich habe natürlich in gelöschte Elemente geguckt und gelöschte Elemente wiederherstellen war ausgegraut. Allerdings über OWA konnte ich diese aufrufen und habe die Mails dort gefunden. Aber wie kommen diese direkt dahin. Unternehmsweit werden die Mails aus dem Ordner "Gelöschte Elemente" erst nach 30 Tagen gelöscht und dann für die Wiederherstellung noch vorgehalten. Okay jetzt muss ich den Prozess finden der diese Mails direkt purged. hmm