-

Gesamte Inhalte

2.893 -

Registriert seit

-

Letzter Besuch

Alle erstellten Inhalte von cj_berlin

-

Tag 1, Minute ~35 meines PowerShell-Lehrgangs für Anfänger: "Denkt daran, jeden Code immer in der Umgebung zu testen, in der er später auch laufen soll." Das war zu PowerShell 3.0-Zeiten

-

Powershell Programmierumgebung für GUI

cj_berlin antwortete auf ein Thema von Peterzz in: Windows Forum — Scripting

Aber ansonsten, 90% der PowerShell-GUIs sind XAML und WPF. Visual Studio Express, ein paar Erklär-Videos, und Du bist bereit für den Kaninchenbau -

Kerberos Realm Mapping bei SPNs mit Port/Instanz

cj_berlin antwortete auf ein Thema von daabm in: Active Directory Forum

Moin, wollte gerade schreiben "und sowas auf den Freitag?", und dann fiel mir auf, dass ja noch gar nicht Freitag ist. Funktioniert es evtl. wenn man den ganzen FQDN in das Mapping aufnimmt und nicht nur die Domain? Ich bin mir gerade nicht sicher, ob das Mapping das Verhalten von DsMakeSpn beeinflusst oder erst durch die LSA angehängt wird. -

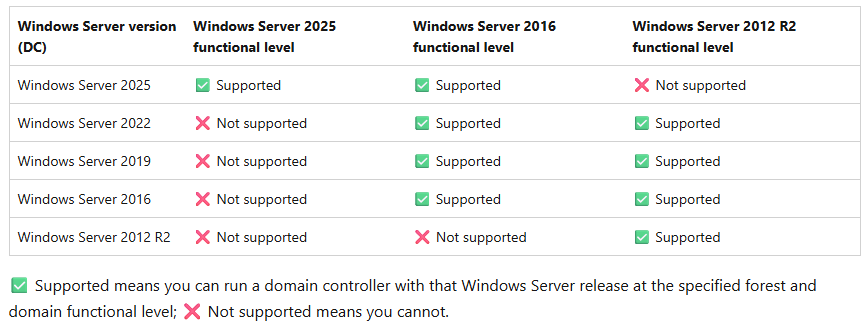

Moin, "unbekannt" bedeutet wohl, dass Du es mit einer Version von (was auch immer Du benutzt) abfragst, die älter ist als 2025. Frühere RSAT-Versionen kennen den FL 10 (=2025) tatsächlich nicht. "laut Microsoft" , also in der offiziellen Dokumentation (https://learn.microsoft.com/en-us/windows-server/identity/ad-ds/active-directory-functional-levels) <-- siehst Du, wie einfach das geht? sieht es so aus:

-

Virtual WinSrv2019 BlueScreen - inaccessible boot device

cj_berlin antwortete auf ein Thema von helpodbc in: Windows Server Forum

Je nach Format der virtuellen Platte könntest Du sie ggfls. sogar einfach in einer Windows-Instanz direkt mounten. -

Outlook Exchange archiviert Mails die in den Papierkorb gehen sollten

cj_berlin antwortete auf ein Thema von Haleh in: MS Exchange Forum

Moin, das ist sehr wohl ein Systemordner, in Outlook Mobile wäre das der Unterschied zwischen "swipe left" (Archiv) und "swipe right" (Papierkorb). @Haleh bist Du sicher, dass es nicht genau das ist? -

DNS Problem mit interner und externer Domain

cj_berlin antwortete auf ein Thema von Kaltes_Wasser in: Windows Server Forum

Moin, Du hast gar keinen Denkfehler. Wenn die Zone firma.de nicht die AD-Domäne abbildet, füge einfach einen A-Eintrag mit leerem Namen hinzu, der auf dieselbe IP zeigt wie www. -

Windows Server 2019 - Aufgabenplanung mit Batchdatei

cj_berlin antwortete auf ein Thema von patrick010101 in: Windows Server Forum

Gibt es dazu einen technischen Grund? -

Windows Server 2019 - Aufgabenplanung mit Batchdatei

cj_berlin antwortete auf ein Thema von patrick010101 in: Windows Server Forum

Dafür must Du aber SYSTEM sein. Admins dürfen den Dienst zwar starten, aber nicht stoppen. Darf ich anmerken, dass man bei IIS die Application Pools serverseitig vorwärmen kann, ohne dafür krude clientseitige Workarounds zu basteln? Wenn die IIS-Admins sich weigern, kannst Du schauen, ob ein einfaches Invoke-WebRequest im Batch nicht auch tut -

Hyper V - VPN Verbindung vom Host zu Hyper V Maschine

cj_berlin antwortete auf ein Thema von alcaporzel in: Virtualisierung

Moin, ich würde die IT fragen, ob die VPN-Verbindung auch Site-to-Site kann, und falls ja, einen kleinen Linux- oder pfSense-Router auf dem Hyper-V virtualisieren, der das VPN aufbaut, und die anderen VMs kommunizieren halt darüber. Habe das jahrelang mit einigen Freunden und sogar Kunden (der Host war mein Laptop, auf dem ich rein gar nichts installieren durfte) praktiziert. -

Windows Server Virtualisierung, ohne VMware, wie?

cj_berlin antwortete auf ein Thema von prinzenrolle in: Windows Server Forum

... und da Windows Server eh per Blech lizenziert wird, kannst Du die Host-Instanz ohne Mehrkosten betreiben, wenn Du die VMs korrekt lizenziert hast. Wenn Dich der Windows-Desktop am Host stört, installiere den Host halt als Core, hast dieselbe "User Experience" wie beim Hyper-V-Server -

Domain Controller umbenennen

cj_berlin antwortete auf ein Thema von phatair in: Active Directory Forum

Moin, der Frage, was das bringen soll, schließe ich mich an. Wenn ihr jetzt eine neue Namenskonvention habt, sagen wir, Asterix statt Star Trek, das nächste OS-Upgrade kommt früh genug, und, wie @Nobbyaushb richtig sagt, niemand weiß, wie die Dinger heißen. Wenn ihr jedoch wirklich umbenennen müßt (z.B. weil eure neue IT-Butze darauf besteht, alle Geräte eines Kunden mit K<Kundennummer> zu präfixen), würde ich tatsächlich herunterstufen, sicherstellen, dass dies repliziert wurde, umbenennen und dann wieder heraufstufen. Dauert nicht länger, das Ergebnis ist aber garantiert. Oh, und wenn Jorge sagt, das geht in die Hose, geht es in die Hose. -

M365 Login nur von bekannten Geräten aus. Ist das möglich?

cj_berlin antwortete auf ein Thema von wznutzer in: Windows Forum — Security

Moin, Filter for devices as a condition in Conditional Access policy - Microsoft Entra ID | Microsoft Learn oder so? -

Powershell Script zum Überwachen von CPU Last und Speicherzugriff

cj_berlin antwortete auf ein Thema von Hajo2004 in: Windows Forum — Scripting

PerfMon kann das alles *aufzeichnen*, dann kannst Du mit Deinen Kollegen sogar *grafisch* schauen. Taming Perfmon: Data Collector Sets | Microsoft Community Hub -

Powershell Script zum Überwachen von CPU Last und Speicherzugriff

cj_berlin antwortete auf ein Thema von Hajo2004 in: Windows Forum — Scripting

Moin, muss es PowerShell sein? PerfMon hat das alles on Board -

Temporäre Fernwartung - WLAN Stick

cj_berlin antwortete auf ein Thema von Weingeist in: Windows Forum — Security

...aber wenn man das mit einem LTE-Router als "gut genug" deklariert, kann es ja auch ein DSL-Router sein. Wichtig ist, dass der Kunde kontrollieren kann, wann was offen ist, und während ein externer Kanal offen ist, sieht oder zumindest mitschneidet, was da gemacht wird. -

Temporäre Fernwartung - WLAN Stick

cj_berlin antwortete auf ein Thema von Weingeist in: Windows Forum — Security

Moin, wenn die Maschinen "wirklich offline" sind, dann kann von ihnen aus Sicht der Firma immerhin keine Gefahr ausgehen, selbst wenn jemand die Lieferkette angreift und der Hersteller da (ungewollt) Malware einbringt. Falls damit eine bessere Verfügbarkeit des Supports und nicht bloß Kosteneinsparung beim Hersteller gewährleistet ist, warum nicht. Wenn die Maschinen nach der Fernwartung dann doch ins LAN gesteckt werden, um irgendwelche Produktionsdateien zu transferieren, dann würde ich sagen, man muss es anders lösen. Fernwartungsrechner im Shop Floor, der alle Aktionen des Technikers als Video aufzeichnet, und diesen halt per LAN mit den Maschinen verbinden - aber ohne Auspuff in das weitere Unternehmensnetz... Oder halt old school... Techniker fährt auf den Hof, bekommt Kaffee und macht was vereinbart ist. -

Kerberos Armoring, Fehler bei Domain-Trust

cj_berlin antwortete auf ein Thema von mzahneissen in: Windows Forum — Security

Update (weil die ganze Welt ja drauf wartet): Nach diversen eigenen Tests und einer abendlichen gemeinsamen Session mit @MurdocX kristallisiert sich das folgende Bild heraus: es funktioniert (und ja, ich weiß, das wurde von @mzahneissen anders gemeldet) mit Server 2019 und 2022 bei SMB-Zugriff von Member zu Member und Cross-Forest-Anmeldung auf einem Member (alles Server) es funktioniert NICHT (genau wie von @mzahneissen und @MurdocX beschrieben) in einem Lab, das komplett aus Server 2025-Maschinen besteht (DCs und Member). es funktioniert auch der Zugriff von einem Server 2025 oder Windows 11 Member auf einen Server 2022 Member in einem Lab, das 2022er DCs hat das Problem hat augenscheinlich NICHT mit der Site-Bestimmung und DCLocator zu tun (war kurz mal eine Idee) das Problem hat augenscheinlich auch NICHT mit dem November-Patchday zu tun. Soweit es also Dinge betrifft, die ich mit eigenen Augen gesehen habe, ist es mal wieder ein "Server 2025 als DC"-Problem. Bleiben also Meldungen in diesem Thread, die darauf hinweisen, dass das Phänomen ggfls. auch mit 2019 oder 2022 besteht, aber das kann ich beim besten Willen nicht nachstellen. Ich habe das an die PG gegeben, da aber Cliff Fischer gerade das Weite gesucht hat (nein, ich weiß nicht, ob er zu Semperis kommen wird ) sind sie gerade im Schock und mit verminderter Mannstärke und Motivation unterwegs. Jetzt wo ich ein Lab habe, wo es nicht funktioniert, werde ich mal ein paar Traces ziehen und weiter schauen. -

LAPS vergibt keine Passwörter

cj_berlin antwortete auf ein Thema von Gu4rdi4n in: Windows Server Forum

Moin, was sagt denn das LAPS-Eventlog auf einer betroffenen Maschine dazu? -

Moin, ist denn der alte User beim migrieren Postfach ordentlich als Master eingetragen (das wäre dann eine Linked Mailbox)? Falls ja, noch ein paar Stunden warten oder den Informationsspeicher an der Quelle durchtreten, damit Autodiscover auch weiß, dass das Postfach migriert wurde...

-

Kerberos Armoring, Fehler bei Domain-Trust

cj_berlin antwortete auf ein Thema von mzahneissen in: Windows Forum — Security

Wir können uns am Dienstag gern zusammenTeamViewern, schick mir ne PM. -

Kerberos Armoring, Fehler bei Domain-Trust

cj_berlin antwortete auf ein Thema von mzahneissen in: Windows Forum — Security

Das ist lustig und traurig zugleich, denn in meinem Lab führt das, was Du beschreibst, zum gegenteiligen Ergebnis... -

https://smsagent.blog/2025/09/05/checking-for-updated-secure-boot-certificates/

-

Kerberos Armoring, Fehler bei Domain-Trust

cj_berlin antwortete auf ein Thema von mzahneissen in: Windows Forum — Security

@MurdocX nein, keine AuthN Policies hier. -

Kerberos Armoring, Fehler bei Domain-Trust

cj_berlin antwortete auf ein Thema von mzahneissen in: Windows Forum — Security

Ja, das sind die Tickets, und Du müsstest auch ein TGT von BERLIN ausgestellt im 0x3e7 Kontext auf lab02-srv-muc01 finden. Ist es schon im Enforced-Modus oder noch Supported? Denn wenn es schon im Enforced ist, bist Du ja so weit wie ich