-

Gesamte Inhalte

923 -

Registriert seit

-

Letzter Besuch

Beiträge erstellt von Gu4rdi4n

-

-

Zitat

Windows VDA is the license to access a Windows desktop OS VM remotely from a server or device. But the OEM license does not permit any user to remote into that device, again only the single primary user can remote into his/her PC. Any other user would need a Windows VDA or Windows SA (i.e. Windows 10 Enterprise E3/E5) license.

Sprich:

Hast du eine Virtuelle Maschine, brauchst du eine VDA Lizenz pro User.

Hast du eine Physische Maschine mit einer Pro Lizenz, dann darf der "Primary single user" drauf. Alle anderen brauchen wieder eine Lizenz.

Also darf jeder, der einen PC als Hauptnutzer nutzt (ich glaub es wurden irgendwo mal mehr als 50% der nutzungszeit des PC genannt) per RDP auf seien eigenen PC

-

Ja klar alle 5 minuten. So kenne ich das auch. Aber dieser "background refresh" ist ja prinzipiell nichts anderes als gpudate

-

vor 16 Minuten schrieb NorbertFe:

Nö. Das stimmt in dieser Pauschalität nicht. Schon allein weil es eine Sicherheitsrichtlinie ist, ist das falsch und zweitens wurde ja mehrfach neu gestartet und dann wird eine geänderte Richtlinie auch gezogen. Wäre ja fatal, wenn ich jedesmal gpupdate ausführen müßte, damit neue Richtlinien wirken.

Bye

Norbert

Kannst du das mal genauer erläutern?

Was passiert denn anderes, wenn ich eine Sicherheitsrichtlinie ändere?

Eine google suche nach "kennwortrichtlinie gpupdate" zeigt, dass doch sehr viele Leute in den Genuss kommen, dass das eben nicht sofort gezogen wird.

Deshalb interessiert es mich, ob es hier vielleicht Fehlkonfigurationen sind?

-

Am 30.11.2018 um 12:43 schrieb JimB:

Ok, vielen Dank!!! gpudate und alles läuft. Aber warum?

Weil die Richtlinie erst gezogen wird, nachdem ein GPUPDATE gestartet wird - auch auf dem DC

-

Hast du auch ein Installationsabbild hinterlegt?

edit: oh hab das erste bild übersehen - sorry

ist der laptop auch sicher ein x64 fähiges system?

-

Das geht aber klar,

ich hab die Frage selbst schon gehabt:

https://community.spiceworks.com/topic/1851099-veeam-on-hyperv-host

Das was Robert in dem thread sagte wird weiter unten von einem MS mitarbeiter genauso nochmal bestätigt

-

Gerade eben schrieb testperson:

In so einem Fall würde ich einen RAID Controller bevorzugen, der die SSDs einfach als Cache nutzen kann. Dann haben unter Umständen alle was davon. ;)

das wäre natürlich auch ne gute Möglichkeit. Kannte ich so noch nicht. Muss ich mir mal ansehen!

-

Veeam auf dem Hyper V Host (ist Lizenztechnisch erlaubt)

1. VM: AD, DNS, DHCP

2. VM: Fileserver, Printserver

Je nach datenvolumen auf dem Fileserver würde ich mit einem Mix aus SSDs und HDDs arbeiten.

SSD für CAD Daten etc

HDD für Bilder, Videos, große Dokumente etc

Für einen Server wie beschrieben hätte ich einen guten Xeon Hexa Core, mindestens 32 gb ram und festplatten je nach bedarf.

-

vor 8 Minuten schrieb NorbertFe:

Nein senden wir nicht. Bin selbst noch am Testen mit DMARC. ;)

Mist

-

Sendet ihr DMARC reports?

Wenn ja, darf ich dir mal eine schicken?

Die Adresse hab ich ja ;)

-

ahaaaa! Das heißt dann im umkehrschluss, dass keine andere Firma DMARC im einsatz hat - autsch

-

Ok, werd ich mal machen!

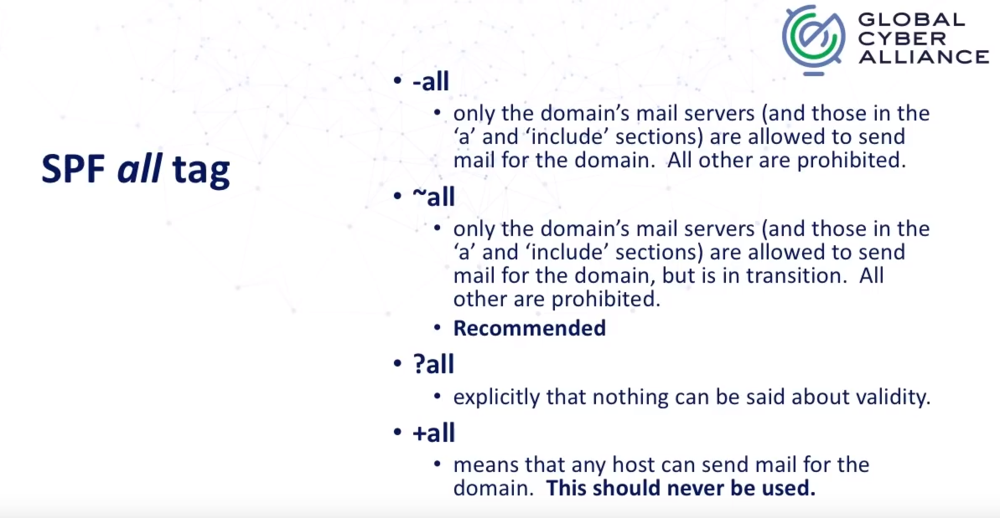

Ich musste erstmal raus finden dass es dort tilde UND - gibt. Meistens ist nur eines von beiden genanngt gewesen und dann dachte ich "ist egal was man nimmt" -> Fehlanzeige ;)

hab jetzt auch schon den ersten DMARC report bekommen. Steht überall pass drin. (warum auch immer der report von google kommt?!)

MXToolbox sagt auch alles i.O.

Danke für die Hilfe!

-

Ja den DNS meine ich damit - dumm ausgedrückt -

Oha, daran hab ich garnicht gedacht - ist ja b***d :/

Das Thema verwirrt mich immer mehr.

heißt also wenn ich weiß welche mailserver für mich senden dürfen und das dann dementsprechend in a und include eingetragen habe, (a für meine öffentliche IP, da MF Geräte und include für MS SPF.prote......) kann ich die tile mit nem minus ersetzen.

? und + vergessen wir mal

-

vor 5 Minuten schrieb NorbertFe:

Häh? Nein, das siehst du vermutlich falsch. Aber kann auch sein, dass ich dich nicht verstanden habe. Der spf wird nicht bei der Clienttransmission ausgewertet, sondern vom empfangenden Server der/des Empfängers.

Das heißt also, ich (A) habe meinen SPF gesetzt.

B sendet eine Spoof Mail an C mit unserer domain

Wenn C jetzt den SPF prüft (was erst eingerichtet sein muss), dann merkt C, wenn er auf unseren Server schaut, dass A keinen passenden Record für B hat und verwirft die mail.

Passt das so jetzt?

Wenn allerdings B an A eine Spoof Mail mit A als Absendende Domain sendet und bei B einen zu A passenden SPF Record aufweist, dann schaut A auf B's server, sieht den passenden SPF Record und bestätigt das -> richtig?

Das heißt in so einem fall bringt mir der SPF alleine nichts, dazu brauche ich dann noch dkim und DMARC so wie ich das verstanden habe,

habe gerade nochmal die SPF syntax angeschaut

v=spf1 a ip4:44.55.66.77 include:spf.protection.outlook.com ~allDie IP in meinem Eintrag steht da nur, damit unsere MF Kopierer Mails an unsere Domain schicken können

Das include ist ja nur dafür da, dem MS server ein "pass" zu ermöglichen

das ~all legt fest, dass es keinen Zweifel gibt, dass der SPF Eintrag vollständig ist und daher alle Mails die mit ihm nicht übereinstimmen, gelöscht werden können.

-> heißt doch dann im Umkehrschluss, dass alles, was nicht von spf.protection.outlook.com kommt ein fail bekommen müsste?

In meinem ersten szenario B -> C dürfte doch dann sowas wie ich hier dauernd bekomme nicht mehr funktionieren, oder?

ZitatThis message was created automatically by mail delivery software. Your email message was not delivered as is to the intended recipients because malware was detected in one or more attachments included with it. All attachments were deleted.

--- Additional Information ---:

Subject: Tax Account Transcript from 12/05/2018

Sender: irsonline@nichtmeinedomain.com

Time received: 12/4/2018 9:28:36 PM

Message ID:<1955079116127318485.A270DC88C1C07FEB@meinedomain.de>

Detections found:

Tax Account Transcript.doc Malicious Payload

-

ahhhh ok

danke!

Mir ist auch eben gekommen, dass was anderes als all bei mir ja auch garnicht funktionieren würde!

Wenn ich mich von unterwegs in O365 einlogge kann ich ja keine mails mehr verschicken. Da liege ich richtig, oder?

-

Ja von DMARC, aber SPF sollte doch trotzdem das senden von mails mit meiner domain von anderen IPs verhindern, oder irre ich mich?

-

Hi,

ich habe O365. Letztens habe ich einen Spooftest machen lassen. Natürlich kam die Mail durch und sah - bis auf den absendenden Server - so aus als ob sie von mir selbst gekommen wäre.

Jetzt habe ich mich mal weiter in dkim, spf und dmarc eingelesen.

Bei Ersteinrichtung von O365 muss man ja bereits den SPF Record setzen.

Jetzt habe ich mittlerweile zusätzlich noch dkim und dmark records im DNS gesetzt.

Ich habe online dann nochmal einen spoof check laufen lassen:

Results for Meine-domain.de Spoofeable domain! Found SPF record: v=spf1 a ip4:44.55.66.77 include:spf.protection.outlook.com ~all SPF record contains an All item: ~all Found DMARC record: v=DMARC1; p=none; rua=mailto:IT@Meine-domain.de; ruf=mailto:IT@Meine-domain.de; sp=reject; ri=84600; DMARC policy set to none Aggregate reports will be sent: mailto:IT@Meine-domain.de Forensics reports will be sent: mailto:IT@Meine-domain.de Spoofing possible for Meine-domain.de!Jetzt frage ich mich nur, wie kann die Mail gespooft werden, wenn der absendende Server, welcher die gespoofte mail versendet hat nicht die 44.55.66.77 war?

Der hatte eine vollkommen andere IP.

SPF sollte doch prüfen, ob der sender die richtige IP hat oder irre ich mich?

dkim "hilft" ja nur dem Empfänger, dass er nachschauen kann, ob die mail wirklich von mir ist, soweit ich weiß

dmarc kombiniert ja alles und verwirft je nach einstellung mails wenn sie eine der beiden Bedingungen nicht erfüllt.

Wie gesagt, mein Problem ist hauptsächlich das SPF.

Wie ist das hier mit SPF möglich?

Received: from VI1PR0102MB2767.eurprd01.prod.exchangelabs.com (2603:10a6:206:15::18) by AM5PR0102MB2753.eurprd01.prod.exchangelabs.com with HTTPS via AM5P189CA0005.EURP189.PROD.OUTLOOK.COM; Fri, 30 Nov 2018 13:10:26 +0000 Received: from DB6PR01CA0041.eurprd01.prod.exchangelabs.com (2603:10a6:6:46::18) by VI1PR0102MB2767.eurprd01.prod.exchangelabs.com (2603:10a6:802:5::24) with Microsoft SMTP Server (version=TLS1_2, cipher=TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384) id 15.20.1382.21; Fri, 30 Nov 2018 13:10:24 +0000 Received: from DB5EUR01FT062.eop-EUR01.prod.protection.outlook.com (2a01:111:f400:7e02::201) by DB6PR01CA0041.outlook.office365.com (2603:10a6:6:46::18) with Microsoft SMTP Server (version=TLS1_2, cipher=TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384) id 15.20.1382.21 via Frontend Transport; Fri, 30 Nov 2018 13:10:24 +0000 Authentication-Results: spf=pass (sender IP is 192.254.121.248) smtp.mailfrom=sendgrid.net; meinedomain.de; dkim=pass (signature was verified) header.d=sendgrid.net;meinedomain.de; dmarc=none action=none header.from=meinedomain.de; Received-SPF: Pass (protection.outlook.com: domain of sendgrid.net designates 192.254.121.248 as permitted sender) receiver=protection.outlook.com; client-ip=192.254.121.248; helo=o2.pstemail.knowbe4.com; Received: from o2.pstemail.knowbe4.com (192.254.121.248) by DB5EUR01FT062.mail.protection.outlook.com (10.152.5.167) with Microsoft SMTP Server (version=TLS1_2, cipher=TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256) id 15.20.1339.10 via Frontend Transport; Fri, 30 Nov 2018 13:10:24 +0000 DKIM-Signature: v=1; a=rsa-sha1; c=relaxed/relaxed; d=sendgrid.net; h=from:mime-version:to:content-type:subject; s=smtpapi; bh=TTvyAKQcomwFN69hYFGdjHQv0CY=; b=xfXw5lZidOQeBVVf3PmMME6yOjIKV 94kWqyLhysrIhVFFJycyC2Pz5QsWP9peQw3Qw2uM/jXyQniwKoO21BFBaQx+1Esr 3iglsCnIalpCTAxNGQ+5JK92kmkAN/XGMxchaYTgiXJ8LsyRUpfyjZiyo7BtI+KV zvEq19xd35fWgQ= Received: by filter0060p3las1.sendgrid.net with SMTP id filter0060p3las1-5082-5C0136BE-7 2018-11-30 13:10:22.133672834 +0000 UTC m=+1270232.863938525 Received: from NjMyNzMyNQ (ec2-34-199-159-209.compute-1.amazonaws.com [34.199.159.209]) by ismtpd0038p1iad2.sendgrid.net (SG) with HTTP id TdvE8J7ORdalx_yxqHWuhQ Fri, 30 Nov 2018 13:10:22.034 +0000 (UTC) Date: Fri, 30 Nov 2018 13:10:22 +0000 From: MeinName@meinedomain.de Mime-Version: 1.0 To: MeinName@meinedomain.de Message-ID: <TdvE8J7ORdalx_yxqHWuhQ@ismtpd0038p1iad2.sendgrid.net> Content-type: multipart/alternative; boundary="----------=_1543583422-5455-1369" Subject: KnowBe4 Test Email X-SG-EID: jP+HFifsaW0jSzlsZt2DhyYHjK1QrKrHNwl6GChqXDsnXLKeGv1bQzkKGfArSn0ftT8iSWyhETqiOR 1MjDTDnmABZ2d+kNaUgG3POC3HqR2vXtClselIKZBK7WyewcNDs1SVw4TjqBoMUbV1hF3abUtBjbUr QFW7Qc6HdZgGqG5PRcDd+uHPKQLHYaJZcFp6 X-SG-ID: ry6MXBxyEtnC+S9qPe1Pt9VKjJpE3CREauZ3s2cw9vBV+BS+eCiOOVIN2leOavce Return-Path: bounces+6327325-a058-MeinName=meinedomain.de@sendgrid.net X-MS-Exchange-Organization-ExpirationStartTime: 30 Nov 2018 13:10:24.4757 (UTC) X-MS-Exchange-Organization-ExpirationStartTimeReason: OriginalSubmit X-MS-Exchange-Organization-ExpirationInterval: 2:00:00:00.0000000 X-MS-Exchange-Organization-ExpirationIntervalReason: OriginalSubmit X-MS-Exchange-Organization-Network-Message-Id: 32f97be2-65c8-434f-f98b-08d656c530ad X-EOPAttributedMessage: 0 X-EOPTenantAttributedMessage: 0c0933cb-938b-43b4-8c5c-e04b38548c9f:0 X-MS-Exchange-Organization-MessageDirectionality: Incoming X-Matching-Connectors: 131880570245070402;(37e7cc1a-9a2f-497a-cdbd-08d5fea434cf);() X-Forefront-Antispam-Report: CIP:192.254.121.248;IPV:NLI;CTRY:US;EFV:NLI;SFV:NSPM;SFS:(8156002)(31610200002)(2980300002)(438002)(286005)(189003)(52294003)(199004)(76236002)(6916009)(564344004)(84326002)(106466001)(246002)(1096003)(6486002)(8676002)(19618925003)(336012)(42882007)(7116003)(106002)(33896004)(36736006)(33964004)(44144004)(6506007)(26005)(16586007)(356004)(71190400001)(7636002)(7596002)(2361001)(110476001)(126002)(476003)(486006)(2351001)(16003)(25786009)(6512007)(9686003)(18926415007)(6306002)(733005)(85772001);DIR:INB;SFP:;SCL:1;SRVR:VI1PR0102MB2767;H:o2.pstemail.knowbe4.com;FPR:;SPF:Pass;LANG:en;PTR:o2.pstemail.knowbe4.com;MX:1;A:1; X-Microsoft-Exchange-Diagnostics: 1;DB5EUR01FT062;1:IYmNv2apATEBIEj2NLaqcPL2rIQcmVpyEfhS2FQOONi7CTao3jUibee8eVl5j+1zjViGuJZ+5q84XwziQKRQeRyd/YDBZJyGwOrnoOI4Kp2ZpAldbjmJtE76j3GMoXHB X-MS-Exchange-Organization-AuthSource: DB5EUR01FT062.eop-EUR01.prod.protection.outlook.com X-MS-Exchange-Organization-AuthAs: Anonymous X-MS-PublicTrafficType: Email X-MS-Office365-Filtering-Correlation-Id: 32f97be2-65c8-434f-f98b-08d656c530ad X-Microsoft-Antispam: BCL:5;PCL:0;RULEID:(2390098)(7020095)(4652040)(5600074)(711020)(4605076)(1401299)(8001031)(1421009)(1405096)(71702078);SRVR:VI1PR0102MB2767; X-Microsoft-Exchange-Diagnostics: 1;VI1PR0102MB2767;3:e+ElK52PO3S+GcTw736MlZB1UYjv/NUVrGomHgc92keUe3rK3RaZPMLmi+x/jOoczx0uM/UBx4r+EIdRiy7A4VKdhHPPWkpWK4TfwbG8xM6T2l4Q5xGXOgfvjNQ+lgBNgZ6bw8c/9ZiUhbU/RQiTUeR3rtILADcREr3kp7eB5TnOn2wgJAxjlI75QJ/UoCJmpKKWdHNFtpIIbZcE8gQmIuDmwCclg0e1GD2UEZd+wq3hvD1wBr+eZL2YfMXhUAbsYpyxxMyB8GSPzvwxc/iBpIsc36RsbPOFiv0+cqRbR2Su9DqE8vScpyUJcc+GOdF1O+Ipa2JN/wwIiu9lG8WrV+COzzL6PODEGz9PmseGrB4=;25:m4N2SOiJ1Xg5MZTxV5cLtrp9DjN90aiZaY/sbvyaEVpyT1SqRMJOVRc7paGNgqNY6siSS9LEDzIFxC06JZI7J3NQUPWP07rdRIJypXXv7/H3JT6233AZU5gDxqtU0usbD5nPpE8z1z2plI51jZKDLeYAl3RRdXFgi3CovNKkhkw9hesLruL2VnZNpdLYDrynUja8GWTdA/syabWQbDc6dwb2jFDuThs2ZHZMDsCehpY2oFd7Vy1XcE3wFktbLGI6gpnVvNUsbfmur+ugJq49nQ6Bt74yzVzfDJW3B5HukLx9tKrjVgtMgB/dmiKPfMj3OERtXoMdS6gmqsQzWrGf9A== X-MS-TrafficTypeDiagnostic: VI1PR0102MB2767: X-Microsoft-Exchange-Diagnostics: 1;VI1PR0102MB2767;31:fQmgs2yyjpK387YaStyA3xoOgFRPIzqNIai8dgBi3QNL+/QCoraijdQ+rJ9nkXlzII+8Q3IaLhMCf8PN6iLW1gq/1SEp4aG3axmNU1AFPtYEWuin6zjS0wDAqhG7Pzu1vmE+pzQ4p2I1labs9NSeBjF+fGrKtHTev02VmVygogzGpGm7EI2XxcMVilVWV4w65m8Z8uCkJVEMfbclYmEmw3A5r1AJ2zMYoD7oOkCiG4Q=;4:Xm0WDm3dhZYqsWODtMNo2hrKJAW0/2/DZpEzRLmyYQe/mXZcvt72t0LqwXh55wGNA0KBz1mejjmLoNytpjr3A0VGBqZ8LksEbfqy23cp0HTXmxWvOkgwSO7hAWPmcXa9bs99+GQajJQnuz2SIhFj9L/FlhiTrXBie9RbCjBa2hJ63Xln1QdidUnKZ33eMCaPydQDqEsjbcsl/GMuIIpMlIjroc4F1ipv26+OdTBXbtDY9Tg27YWeSKtkLMtShZk1BIUk0MRFl7q7Eyev6z7khg== X-Exchange-Antispam-Report-CFA-Test: BCL:5;PCL:0;RULEID:(20180801055)(2018062399030)(2018011200283)(2401047)(701105)(9101519053)(8121501046)(9101504095)(52410047)(2018011210174)(2018011211064)(2018011212028)(2018011213028)(2018011214028)(2018011215028)(2018011216028)(2018011217028)(2018011218028)(2018011219092)(2018011220252)(2018011221063)(2018011222027)(2018011223027)(2018011224027)(2018011225035)(2018011229035)(2018011232269)(2018011233052)(2018021202149)(98810176)(2018021203149)(98815176)(823301158)(823300264)(823311075)(9101536074)(10201501046)(3002001)(3231453)(901025)(902075)(913088)(999002)(7045084)(944501410)(9300000249)(9301004277)(52103095)(52105112)(52106170)(52408095)(98821027)(98822027)(52401380)(52505095)(52406095)(52305095)(52206095)(88860335)(93006095)(93005095)(12181507107)(12181508095)(1610001)(8301001075)(8301003183)(148016)(201708071742011)(7699051)(76991095);SRVR:VI1PR0102MB2767;BCL:5;PCL:0;RULEID:;SRVR:VI1PR0102MB2767; X-MS-Exchange-Organization-SCL: 1 X-Microsoft-Exchange-Diagnostics: =?us-ascii?Q?1;VI1PR0102MB2767;23:63fDBgqEDrPmpSNkjiwO5tg+EeZvAJy+/HmbV58?= =?us-ascii?Q?15ev2eUqBYN8mtQDojdu5TVvPm8ibJRouod+aLbkNN2FyQGCCcZl57JdObCv?= =?us-ascii?Q?Qt0L6yulp1hx/XxJ24Oiprwv3Gbh9x3jNSYnyYwru0ahC4pYtBWWlEK3E9L0?= =?us-ascii?Q?37JowkWh17H5jk4lcAq32yr1YMp2i867t9+aUq74OqfSN3o8FzzdQ3wkn3gD?= =?us-ascii?Q?NUaTyLjJOPt+NCSk/psUvMCuAtVZh19OKIEuxP5fNBNaLGzTWhP7DCE3wqiH?= =?us-ascii?Q?Z9LqnsFPmu7qoSPpBHce7zc/PIlOUKpnSGUPxgJc1bDyEJG+MDX2u9aivF/u?= =?us-ascii?Q?0n5LQuCi3sES87d6XFKLKJ2D6RY/oDq5f2pmzx8Anwcr/c1bzQA5eYWjanep?= =?us-ascii?Q?x7BS0rbEq9/Ww5nfquFmEgZqrITU+63cd+uTYonRdnhJnNJhoArOpSSL4vzp?= =?us-ascii?Q?Lou46UAQ/JIwCCVgqD6km+uT5qOLT7NCgVsTAh+ZTsk9XOuKBfjC3Jm6Mpyc?= =?us-ascii?Q?HSQi/MLc9A1ZolGZcpbL3rsrNgsyA80zS6r7L1TuqFVu0z1N0KE6I2lN/dhG?= =?us-ascii?Q?ypZGSeMuGbRbELUhs2EyAnlPtM6G2LivyA9kqLRJLBz6qd+EUU9HweXXYK+o?= =?us-ascii?Q?zTlR3OD876ldve7lie/RdnjvQnK5JggA/9tPNhIaXoPjgYHaQ5UMR1v1xPEM?= =?us-ascii?Q?AJ50KEb1Wb7lg27BdwK2eDM8Yoobl14x+isgQsBDeWGdy0LfKYheruID7GOo?= =?us-ascii?Q?ueacWaNSrEWeTwEkZD/9ukfbZigoA5C9VHjaMJ7AX4Ktc2RridHokiwaLiiA?= =?us-ascii?Q?5K+6HwYiDfTEtvqucJA12U9plM1Mp6FTx/Xd6rMToL0Ivf9jpZhG2f+yY0X/?= =?us-ascii?Q?KIZ5tKxNWYO01HJFp1MRfGFF/8u/G6gC0Ob5nD4gvGGJTi4nJXdTrerA495u?= =?us-ascii?Q?36gIwnxqlzJDLou/xmSUENwK+AxxkNJDo+O4wM/kvn1jx6HUTr04/heVK5UI?= =?us-ascii?Q?H+13FXsSDQGYv1yCpQy4VdKTSVNmzKhYAYf2z7rtUphpMbEGpWLHD6Mncsz6?= =?us-ascii?Q?wZdDSBTI=3D?= X-Microsoft-Exchange-Diagnostics: 1;VI1PR0102MB2767;6:H8S0l8jF7jiQHCi/8zd64eClxJYc9XIVX3r2xdBfvI/wJbs5/jeI+7sWSyZmJmz/dQY1OPtc8rYW2OWArwRjAAZ6HE+L0coKlNrdzrzK3CtP+yF1w32pMp5AGJQVLXAx0u5YgDFzviiNkh7l4MYlFVRZxGix3FSxHNaQOSVKQ7nIv+kyXpiIXMUq4+ZizQGspRQirpfZ8qqr/UY058dLdNnBdWws/c2pFzYIz1Nac/Y6swC61FYs1SoQ/tjSD3B38s/rwj3qlu70orzw3JyFXBoYumdNHqT3sEB8bfPCyNVfbma6QC+m1MUS6s5NJ2GErh4Xwvbi2LdsqgY7yMDD940X1jpn6nUsfKSUqDYe2qaJZSw+iFVOqE/il3Y31WgD89uvPoueRuzEssLHD0jw1psYN8w/6ZNQ/W8FE2u4trmDt1pgIrmrwQwp2GhY3oOlUR2wfJwARQJY2vcnV0EOsQ==;5:+BegPlSnS/HD8s4K+cnDarYVFkvOi03ktA+Tca5MRzuvXIjDTh7/C9g0jlfIWB4Q5GFcoS8zIr6nI9Ja5CMKrvAmsNc2K53ff6gBt/oZLxve2unXIx9ArfWWCyn7ZeU5gERy7r/AZYHDVEEZnVCVgB+Yp2Y8s3uYzYaTVmYvRRM=;7:h5oEyPm/fO5yLYNsNYxnRoar8o2muXUVT/L1M3IIxar2GwKLHpq1PozI3RytLJAddxNh+0dbevISki8H77mUB7RnAt1EsjHxBTDoejMkQNSG6zute5e5Bg+Ej/o3rqfNzlcBIbznMpKZO7biH0vGaw== SpamDiagnosticOutput: 1:5 SpamDiagnosticMetadata: Default:5 X-MS-Exchange-CrossTenant-OriginalArrivalTime: 30 Nov 2018 13:10:24.0070 (UTC) X-MS-Exchange-CrossTenant-Network-Message-Id: 32f97be2-65c8-434f-f98b-08d656c530ad X-MS-Exchange-CrossTenant-Id: 0c0933cb-938b-43b4-8c5c-e04b38548c9f X-MS-Exchange-CrossTenant-FromEntityHeader: Internet X-MS-Exchange-Transport-CrossTenantHeadersStamped: VI1PR0102MB2767 X-MS-Exchange-Transport-EndToEndLatency: 00:00:02.2786037 X-MS-Exchange-Processed-By-BccFoldering: 15.20.1382.019 X-Microsoft-Exchange-Diagnostics: 1;AM5PR0102MB2753;9:Xc0OXa8gXpCF4rsD5Dpu3PbOwWaw5s8XZCqaugQ1xkE1/sGZp1eZAQeyy4bvMtYrW0hgWxJTOC6VGK7w8qQSt+vm3fR/ZTSEehJjD6IHCHu358aypYxK1tzekhLbAq2D X-Microsoft-Antispam-Mailbox-Delivery: ucf:0;jmr:0;ex:0;auth:0;dest:I;ENG:(20160514016)(750119)(520011016); X-Microsoft-Antispam-Message-Info: TvLDC/4dzEfwRxbaQzuy6T8VN3CyHMG3nqOK0r2BULw5H6dqcV0aFIiCZ6rNi96H3xaDvjK34bs26Z59z2HSwwMbN9USDDB1FNvNGyLImXR61jtg4BgX/e+FHIZ26V7FRcLAJttctaM2rLUoG/BdNhLrJK1tA+mBKN8kTePghrRjvJBcFjnBT5QoP38IgWzMhYHb3NBzGY8avpsKz+uvvmT6gvyZ+C60kb3m+RACD+QSbQOAwWbx8enMxyUjBMXwbb075iB5W/UofQntdwRKjjG+BNl2O1WRmbt1IG1Pzy7syGMZSahGDUzb0Y7lPiKN84IbNUBHnGN+6TNwYOv+syI3w4u7jwiKg6PJCyWRWOCPs+pVDSPo6Dvja2qOd65xufWenS1Fr6y/nnCRsOVeNnCPSryDBXfeqhF4SkFqvz07dWHe4bzeWahFZfoGP+LPL7Mk30S7I5EAr3YBBZ4V+sUOk7gqW3wLeIaLISQbzwvhJa120PyXmDu4TKcW6Aeb7m6OK8RSKzqL8WQPGEm1gZomxi0PpKQuUs/5VyiQu/fl9d+2gmd/ikdeaW4ZpUJhCowarlJ+z6UJNeqAM1Q+/4wCEXtL4QJ+j9nF1+8dUSvQwaJ1S8JKcVpbdJaJgfWexnQUL8WHDnWecIropLF9ymATx0TtlOn1wEYQyx4FSg9LhHVC/FOS11WGNXjvuZcotbqxLGlLvAmW8OlEepbiufQoXzG/7QqgBFNQfSV9NQA= X-Microsoft-Exchange-Diagnostics: 1;AM5PR0102MB2753;27:NmLrHWrtFeZn2A5R8RI2DjstVVUDMJN0r51EEkdIft/xK+vA1rtncTLoFNGNsVwTuHSDiSTcJRoLB9pBV5Jh2jVoEsJBVh28yhrP6abQN7k75IVL7YG9VEmz2sfmAhvSo/Zz7KlBi9C9vCjmGhB66LLLUbpWdTJ1HMfGy/FgWvBXZe5IdM0hC9k7DwTr/nMWlsqESR67NyBkcSAg/5dGk1fJmc7IeVX9FMY8Ff1jC7ZG+yrlrza4kSKy6mQ72JL65g5tnLIkNg9y8I7tz+hDS0bNJo/O/Pb9OVeS+j8epOt8onY+/RAUP/fWc5A0lVYx7wliOGkl2GuieqfQky7YFg== -

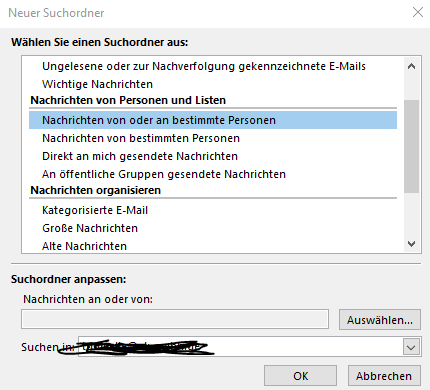

Alternativ fallen mir da noch 2 andere Optionen ein:

Erstens: Rechtsklick auf die Mail -> Zur Nachverfolgung -> Als erledigt markieren

Zweitens: Benutzt Kategorien. Jeder bekommt seine eigene Farbe und muss die Mails dementsprechend markieren. Das in kombination mit dem manuellen "Als gelesen markieren"

-

Ich würde eher suchordner nutzen

-

vor 11 Stunden schrieb DocData:

Bahnhof?

Du hast geschrieben, dass Tagged nur für VLAN >Trunks< ist. Ein VLAN Trunk ist ein Verbund mehrerer Netzwerke (VLANs)

Wenn du beispielsweise nur ein Gerät wie z.B. einen sensor mit LAN anschluss ohne konfig möglichkeit an einen Tagged Port hängst, ist das doch kein >Trunk< im herkömmlichen Sinne, oder bin ich hier komplett falsch?

-

Hast du vielleicht eine GPO für den Bildschirmschoner gesetzt?

Benutzerkonfiguration -> Richtlinien -> Administrative vorlagen -> Systemsteuerung -> Anpassung -> Zeitlimit für Bildschirmschoner

und zusätzlich noch Kennwortschutzt für Bildschirmschoner verwenden

-

Whoop whoop

Das wars

Danke!

-

Gibt es vielleicht eine Benutzereinstellung für diese User, welche die Sperrzeit ändert?

-

Hi,

ich habe einen Geplanten Task, der als normaler User ausgeführt werden soll.

Er wird per gruppenrichtlinie verteilt

Der Task selbst läuft auch. Wenn ich die Aufgabenplanung öffne und rechtsklick -> Ausführen mache, läuft er.

Wenn ich aber C:\Windows\System32\schtasks.exe /run /tn "Taskname" in einem CMD ohne admin rechte starte, kommt Zugriff verweigert.

Unter Windows 7 hat die vonfig so funktioniert. Windows 10 mag das scheinbar nicht.

Kennt hier jemand Abhilfe?

Gateprotect ausgehend virtuelle IP nutzen

in Windows Forum — LAN & WAN

Geschrieben · bearbeitet von Gu4rdi4n

mit dem Doppelpfeil meinen die übrigens das hier:

Mit Doppelklick auf die Besagte Regel hinten im Feld "Zusätzliche Optionen geht das Fenster auf:

hier trägst du bei Externe IP Adresse deine IP ein die du von extern ansprechen willst. Hier sollte die 82 stehen