Pitti259

Members-

Gesamte Inhalte

172 -

Registriert seit

-

Letzter Besuch

Alle erstellten Inhalte von Pitti259

-

Datumsformatierung Office 2016 unter Windows 10

Pitti259 antwortete auf ein Thema von Pitti259 in: Windows Forum — Allgemein

Ok, habe Windows auf Österreichisch umgestellt (aua), funktioniert. Hoffe es gibt bald einen Patch zur Beseitigung. Vielen herzlichen Dank für die Hilfe! :thumb1: Ciao Pitti -

Datumsformatierung Office 2016 unter Windows 10

Pitti259 hat einem Thema erstellt in: Windows Forum — Allgemein

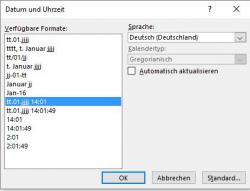

Hallo Welt, auf einem Windows 10 Rechner stelle ich das Datumsformat auf Deutsch (Deutschland) über die Systemsteuerung korrekt ein. Bzw. war nach der Installation korrekt eingestellt. Im Office 2016 öffne ich meine bisherigen Dokument, überall als Platzhalter tt.MM.jjjj. Nach Adam Riese müsste nun eigentlich das Datum korrekt eingetragen sein. Weit gefehlt, Ich erhalte immer tt.01.jjjj. Auch Großbuchstaben TT.MM.JJJJ werden zu TT.01.JJJJ. Stelle ich das Datumsformat aber auf dd.MM.yyyy um, erhalten ich in den Dokumenten das korrekte 06.01.2016. Nu könnte man sagen, na dann machs halt so, aber im Powerpoint 2016 habe ich gar nicht die Möglichkeit ein "eigenes" Datumsformat zu kreiren, sondern bin auf die in der Systemsteuerung definierten Formate angewiesen. Wie bringe ich das Office 2016 dazu die Systemdatumsformate zu aktzeptieren? Danke im Voraus. Pitti -

Windows 10 besteht auf altem Office

Pitti259 antwortete auf ein Thema von Pitti259 in: Windows 10 Forum

So, habe es geschafft. Eine Office2010-CD beschafft, Office 2010 ohne Lizenz installiert. Dann lies es sich auch deinstallieren, der ehemals graue Button war dann anwählbar. Seitdem läuft alles perfekt. Vermute mal, dass bei der Windows 7 Installation ein vorinstalliertes Office 2010 dabei war. Bin sehr froh, dass ich nicht Windows und sämtliche Programme neu installieren musste. Ciao Pitti -

Hallo Welt, habe einen Rechner von Win7 auf Win10 gebracht. Installiert ist Office 2013 (365). Läuft auch wenn ich die Programme direkt aufrufe. Versuche ich es über ein Dokument, eine Word-Datei, eine Excel-Datei what ever, poppt das Installationsfenster von Office 2010 hoch. Habe ich aber gar nicht auf dem Rechner. Nemo Problemo denkt der Windows7-Admin, Standardprogramme für Dateiendungen einrichten und gut ist. Weit gefehlt, bei den Standard-Apps nach Dateityp kann ich nur Word (Desktop) auswählen. Bringt also nix. Bei den Installierten Apps steht Office 2013 drin. Allerdings könnte ich es nicht deinstallieren, weil der Knopf dafür ausgegraut ist. Das Office 2010 steht übrigens auch mit drin, keine Ahnung wo das herkommt. Protokolle zuordnen geht übrigens genauso wenig. Für jeden Tipp dankbar Pitti

-

Hallo Welt, nach dem Anmelden an meinem Win7-System sah ich nur noch Schwarz. Na gut, ein weißer Mauszeiger war auch noch da. Ctrl-Alt-Del ging noch, Task-Manager ließ sich auch starten. In der Prozessliste waren nur eine Handvoll Prozesse gestartet, der Rechner im Leerlauf. Windows-Tastenkombinationen (z.B. Win-E) gingen nicht. Windows-Taste und Eingabe im Blindflug war ebenfalls nichts. Ein geplanter Task startete mir den IE, hätte also munter im Internet surfen können. Netzwerk war da. Wiederherstellung auf gestrigen Stand, siehe da, alles Gut. Dann wieder KB2952664 eingespielt, siehe da, wieder schwarz. Das Update wird auf diesem Rechner jetzt erst mal ausgeblendet. Dieses Update bringt aber eine Unmenge an geänderten DLLs mit. Sieht für zukünftige Updates vielleicht nicht so gut aus. Die Ereignisanzeige erzählt mir Probleme mit Benutzermodustreiber. Was will mir diese Meldung sagen? Ja, Google gibt mir 704 Treffer, aber es sind praktisch nur die Hilferufe und kein Lösungsansatz. Für jeden hilfreichen Gedanken dankbar Pitti

-

Dateien mit digitaler Signatur versehen

Pitti259 antwortete auf ein Thema von meinerjunge in: Windows Forum — Security

Was genau und zu welchem Zweck möchtest Du es denn signieren? -

Windows Server 2012 - Direkt im Internet Sicherheit

Pitti259 antwortete auf ein Thema von mygil in: Windows Forum — Security

Ich muss vorausschicken, kein Virtualisierungsspezi zu sein. Aber, mir wurde in einem Audit mal ein Konstrukt vorgelegt, wo auf einer Virtualisierungsplattform mehrere Server an einer ebenfalls virtualisierten Linux-Firewall hingen. Und nur die Firewall ging tatsächlich in die pöse Internetwelt hinaus. Wäre dies nicht das Richtige für diese Anforderung? Falls ich mir hier einen Bären habe aufbinden lassen, bitte ich um Rückmeldung. Nochmals aber, sind denn die Daten auf dem Server schutzbedürftig? Die Anwendungen, sind diese schutzbedürftig? Gibt es vertrauliche Informationen auf dem Server? Könnte es ausreichen, den Server ein zwei Mal pro Tag aus einem Image heraus automatisiert neu aufzusetzen, um die Einbettung von Schadsoftware zu vereiteln? Kernfrage, wovor muss der Server geschützt werden? -

Früher war alles besser ....

Pitti259 antwortete auf ein Thema von lizenzdoc in: Windows Forum — Security

Äh Klaus, Du kennst aber schon die Haftungsfragen hinsichtlich des Datenschutzbeauftragten? Mach Dich bitte mal bei einem Anwalt schlau. Andererseits, eine Bestellung des IT-Verantwortlichen als DSB wird von Seiten der Behörden nicht als gültige Bestellung angesehen. D.h. Ihr habt gar keinen DSB... Ciao Pitti -

-

Oh oh oh, mit diesem Problem kämpfe ich nun seit zwei Monaten. Bei mir ist es zwar Sirrix statt TrueCrypt, aber PDS. Es gibt eine ausgezeichnete Anleitung http://www.andysblog.de/windows-8-1-von-efi-zu-bios-umstellen, aber das Problem mit der Sicherungspartition vor der eigentlichen bootenden primären Partition bleibt erhalten. Also nochmal das Ganze, Rechner sichern, Partitionen einstampfen, Sicherung wieder einspielen, aaaargh, die Sicherungspartition ist wieder hergestellt. Einzige Chance bisher, Rechner platt machen und komplett neu aufsetzen. Tut weh, muss aber sein. Außer einer unserer Gurus hier hat wieder einen genialen Geistesblitz... Btw. hat einer von euch einen Link zu einem aktuellen Win7 ISO? Microsoft will es mir nicht geben, meine Lizenzen sind OEM und damit nicht gut genug... Beim letzten Neuaufbau musste ich drei Tage lang Patches einspielen. Ciao Pitti

-

Boot-Partition von UEFI auf MBR ändern

Pitti259 antwortete auf ein Thema von Pitti259 in: Windows Forum — Allgemein

Herzlichen Dank an alle Unterstützer. Werde am Wochenende nach der vorherigen Beschreibung dran gehen (Angstschweiß von der Stirn wisch). Melde mich dann wieder. Ciao Pitti -

Boot-Partition von UEFI auf MBR ändern

Pitti259 antwortete auf ein Thema von Pitti259 in: Windows Forum — Allgemein

Eine, für bestimmte Aufgaben im hoheitlichen Umfeld gesetzlich vorgeschriebene Verschlüsselungslösung. Und die funzt nur mit MBR. Und es gibt keine (bezahlbare) Alternative für diese Software. Kennst Du Dich mit dem WSIM aus? Ich scheitere schon daran, keine Antwortdatei laden zu können. Nach Neuanlegen einer Antwortdatei sind die Möglichkeiten ausgesprochen mau, da alle zugehörigen Menüpunkte ausgegraut sind. Ähh, noch eine Frage. Lese gerade in einem anderen Forum, Win 8 würde UEFI benötigen und unter MBR gar nicht laufen? Und noch einer, die Lizenzinformationen sind ja irgendwo in der Wiederherstellungspartition verborgen. Wenn ich jetzt auf MBR umstelle, habe ich dann noch eine Lizenz? Den Lizenz-Key in der bisherigen Variante gibt es ja wohl nicht mehr bei W8. -

Boot-Partition von UEFI auf MBR ändern

Pitti259 hat einem Thema erstellt in: Windows Forum — Allgemein

Hallo Welt, ich habe die unschöne Notwendigkeit einen laufenden Win 8.1 Client von UEFI auf MBR umzustellen. In der Datenträgerverwaltung habe ich vier Partitionen, Wiederherstellungspartition 1 GB, EFI-Systempartition 1 GB, NTFS 221 GB, Wiederherstellungspartition 15 GB. Seht ihr eine Möglichkeit die Bootpartition umzustellen ohne die Windows-Partition zu killen? Mit welchem Tool würdet ihr dies tun? Der Windows System Image Manager macht nicht das was ich will, sprich ist nicht DAU-kompatibel. Besten Dank schon mal Pitti -

Kaum einer kennt „DViA“, aber fast alle nutzen diese …

Pitti259 antwortete auf ein Thema von lizenzdoc in: Windows Forum — Security

Geht noch besser: Schutzbedarfsfeststellungsanalysen auf Basis einer risikotheoretischen Berechnung. :D -

Kaum einer kennt „DViA“, aber fast alle nutzen diese …

Pitti259 antwortete auf ein Thema von lizenzdoc in: Windows Forum — Security

Hallo Franz, Du hast noch meine persönliche Cash-Cow vergessen, bestehen Unternehmen aus mehreren selbständigen Firmen, z.B. eine Holding und einige GmbHs, müssen zwischen all diesen Firmen entsprechende DViA-Verträge abgeschlossen werden. In den DViA-Verträgen müssen ja die auszutauschenden Informationen benannt und der Umgang und der Schutz derselben definiert werden. Was für ein Spaß :rolleyes: Durch diesen Passus in der Novellierung von 2009 habe ich schon viel Geld verdient... Der Vorteil für die Unternehmen besteht darin, dass sie sich tatsächlich mal über den Schutzbedarf ihrer Informationen bewusst werden. Ob sie dann auch was draus machen steht auf einem anderen Blatt. Ciao Pitti -

Gedanken zum aktuellen Security-Thema „Regin“

Pitti259 antwortete auf ein Thema von lizenzdoc in: Windows Forum — Security

Das scannen der Speichermedien ist schon mal sehr gut. Aber, wer braucht denn tatsächlich diese externen Speicher? Und wozu? Die Gefahr, dass jemand, aus welchen Gründen auch immer, Daten unverschlüsselt auf den Stick oder die Karte oder auf DVD speichert und dieses dann verliert ist systemimmanent (sprich so gut wie sicher...). Pack Dir doch mal Deinen Datenschutzbeauftragten, der soll der GL mal erzählen wie hoch die Strafen für unverschlüsselten Transport von personenbezogenen Daten sind. Speziell wenn diese verloren gehen... -

Gedanken zum aktuellen Security-Thema „Regin“

Pitti259 antwortete auf ein Thema von lizenzdoc in: Windows Forum — Security

Also gut, IronKey Personal oder Digittrade SecurityStick, bzw. besser die High Security Schiene. -

Gedanken zum aktuellen Security-Thema „Regin“

Pitti259 antwortete auf ein Thema von lizenzdoc in: Windows Forum — Security

Ja klar, ich erinnere mich gut an den Stick mit der Tastatur für die PIN-Eingabe, wenn man diese Tastatur kurzschloss war der Zugriff auf die Daten frei... Nein, von so einem Zeugs rede ich eigentlich nicht. Auch nicht von Sticks mit intern festen Schlüsseln, welche nur den Zugang mit individuellen Passworten schützen. Auch solche sind natürlich rausgeschmissenes Geld. Es gibt aber auch einige richtig gute Produkte zu vernünftigen Kosten. Empfehlungsanfragen bitte per PN. Und nein, ich verdiene nichts an Produktempfehlungen! Ich glaube, wir sind jetzt ziemlich weit vom Thema abgekommen ;) -

Gedanken zum aktuellen Security-Thema „Regin“

Pitti259 antwortete auf ein Thema von lizenzdoc in: Windows Forum — Security

Gebe ich Dir schon Recht, aber wir reden hier von Konzepten die erlauben, dass sich von jedem x-beliebigen Gerät aus eine Verbindung herstellen lässt. Die Sicherheitsfunktionen sind auf dem Terminalserver bzw. der Session des Terminalservers installiert, was auf dem privaten Gerät abgeht interessiert mich dann nicht. Bei VPN-Clients auf privaten Endgeräten fängt aber schon die Grauzone an. Da kommen dann Aussagen wie: Eure VPN-Software hat meinen Rechner zerschossen, den müsst ihr mir wieder herstellen und meine Programme neu installiern... Nach einer ausgesprochen erquicklichen Sitzung mit dem Betriebsrat eines mittelständischen Unternehmens, werde ich auch nie wieder versuchen den Anwendern Sicherheitsvorgaben für ihre privten Geräte zu machen. -

Gedanken zum aktuellen Security-Thema „Regin“

Pitti259 antwortete auf ein Thema von lizenzdoc in: Windows Forum — Security

Wo hast Du die Informationen zum Aushebeln der Hardwareverschlüsselung her? Ein mit Harz vergossener Stick, der beim öffnen kaputt geht ist meiner Ansicht nach hinreichend sicher. Man muss nicht unbedingt die Hochsicherheits-Sticks für staatliche Verschlusssachen verwenden. Diese sind dann aber richtig sicher. Allerdings vom handling her wieder problematisch. Und da ist der eigentliche Punkt. Natürlich kann ich auf jedem billigen Speichermedium meine Daten in verschlüsselter Form sicher ablegen. Dies bedeutet aber für den User, dass er sich damit auskennen muss und dies auch wirklich tun muss. Ja okay, ich kann auf den Rechnern eine entsprechende Software einrichten welche grundsätzlich alle nach außen gehenden Dateien verschlüsselt. Auch ein guter Weg, wenn die Geschäftsleitung diesen mitgeht. Mit Bitlocker habe ich mich ehrlich gesagt noch nicht wirklich auseinander gesetzt. Kann ich damit verschlüsselte Daten auf einem Stick speichern und auf einem anderen, nicht der CA zugehörigem Rechner z.B. per Passwort entschlüsseln? -

Gedanken zum aktuellen Security-Thema „Regin“

Pitti259 antwortete auf ein Thema von lizenzdoc in: Windows Forum — Security

Hallo allerseits, wie setze ich als Sicherheitsberater das Thema USB bei Kunden um? Die USB-Anschlüsse werden per Software für Speichermedien o.ä. grundsätzlich gesperrt, bzw. nur Tastaturen und Mäuse werden erlaubt (zum Keyboard-Virus komme ich noch). Für dienstliche Zwecke wird ein ausreichende Anzahl von hardwareverschlüsselten Sticks angeschafft, welche dann jeweils auf definierten Rechnern verwendet werden können. Jeder, der einen Stick benötigt, bekommt auch einen (sind weniger als man denkt...). Ein paar Ausnahmen für dienstliche Kameras etc. gibts auch immer. Das Thema mit den auf dem Parkplatz gefundenen Sticks und der Speicherung von Firmendaten auf ungesicherten Werbegeschenken etc. ist damit vom Tisch. Hätte sich hierdurch der Vorfall im Kanzleramt verhindern lassen? Nein! Dann wäre Regin eben über einen hardwareverschlüsselten, für den Rechner freigeschalteten Stick reingekommen. Oder per E-Mail. Oder durch Download vom WebDav. Private Geräte in die Sicherheitsstrukturen einzubinden, funktioniert aus meiner Erfahrung heraus nicht. Würdet ihr euch von eurem Arbeitgeber den Umgang mit euren privaten Geräten vorschreiben lassen? Nein, es funktioniert nur so, dass Mitarbeiter dienstliche Daten nur auf dienstlichen Geräten bearbeiten dürfen. Und für die dienstliche Umgebung muss eine am Schutzbedarf der Informationen angemessene Sicherheitsstrategie gefahren werden. Desweiteren benötigen wir Sensibilisierung, Sensibilisierung und Sensibilisierung der Mitarbeiter. Und daran mangelt es am meisten. Kurz zum Keyboard-Virus, entgegen der Medien-Meinung ist das Thema nicht neu! Bisher wurden meist Mäuse mit einer Zusatzhardware versehen, die sich beim Anstecken als Maus plus Tastatur anmeldet und über Tastatureingaben dann einen Trojaner im Rechner installiert, oder sonstigen Blödsinn anstellt. Es gibt inzwischen einige kleine Progrämmchen, die beim Anmelden einer Tastatur nachfragen, bevor die Tastatur akzeptiert wird. Nach der Möglichkeit eine größere Anzahl von Rechnern möglichst automatisiert zu schützen suche ich noch. So, Silvester kann kommen, für das nächste Jahr sehe ich viel Arbeit für mich als Sicherheitsfuzzy, Ein frohes, erfolgreiches und virenarmes 2015 wünsche ich euch allen. Pitti -

Evernote am Firmenrechner: Datensicherheit?

Pitti259 antwortete auf ein Thema von WinChristoph in: Windows Forum — Security

Also, wenn wir Evernote glauben wollen, werden alle Informationen zwischen Deinem Endgerät und dem Server verschlüsselt. Also auch die Benutzerkennung und das Passwort. Die einzige Möglichkeit die Deinem IT-Techniker bleibt, ist tatsächlich ein Keylogger oder ein ähnlicher Sniffer direkt auf Deinem Rechner. Dazu gehört aber schon eine beträchtliche kriminelle Energie. Ja, ich kenne Admins bei Kunden denen ich dies zutrauen würde. Sind denn Deine Daten für Dein berufliches Umfeld interessant? Da Du vermutlich nicht auf den Umgang mit Deinen privaten Daten verzichten möchtest, sprich doch mal Deinen Chef an, sag ihm dass er für eine mangelhafte Unterweisung seiner Mitarbeiter hinsichtliche BDSG, TKG, BGB und Betriebsverfassungsgesetz haftet (dies stellt keine Rechtsberatung dar!) und doch mal eine Kurzunterweisung durch einen externen Fachkundigen beauftragen soll. Kostet nicht viel und bringt ihn aus der Haftung. Die meisten Admins wissen nämlich nicht, dass sie selbst bei ihrer normalen Arbeit schon mit einem Bein im Gefängnis stehen. Einen Keylogger auf einem Rechner zu installieren kann mehrere Jahre Gefängnis einbringen (auch dies ist keine Rechtsberatung, sondern stellt meine persönliche Expertise dar). Damit erreichst Du möglicherweise mehr, als durch Misstrauen die Firmenstimmung zu vergiften. Letztes Mittel: Lass Dein privates zu Hause... Ciao Pitti -

Sicherheitsconzept erstellen

Pitti259 antwortete auf ein Thema von Michi69 in: Windows Forum — Security

Ich sags ja nur ungern, aber ein Sicherheitsprojekt oder auch nur ein paar neue Sicherheitsmaßnahmen ohne Engagement der Geschäftsleitung sind zum Scheitern verurteilt. Nur wenn die GL den Mitarbeitern deutlich sagt, dass es eine neue Kultur hinsichtlich der Informationssicherheit gibt, nur dann gibt es Aussicht auf Erfolg. Michi, schicke Deinen Chef auf ein Sensibilisierungsseminar auf einen Workshop oder einfach nur auf einen entsprechenden Vortrag der IHK oder seines Unternehmerverbandes. Da gibt es so viel. Habt ihr eine Weihnachtsfeier? Dort wäre der ideale Ort den Mitarbeitern quasi informell zu erläutern, dass die Informationssicherheit deren Arbeitsplätze sichern soll und er als Chef hinter der Sache steht. Ciao Pitti -

Outlook 2013, mehrere Kalender, Einladungen

Pitti259 hat einem Thema erstellt in: Windows Forum — Allgemein

Hallo Welt, auf meinem Hauptrechner habe ich E-Mail-Accounts für verschiedene Firmen. Alle per IMAP angebunden. Nun kommen über die verschiedenen Accounts diverse Terminanfragen rein. Wenn ich diese bestätige, landen die Termine in verschiedenen Kalendern. Natürlich kann ich diese zwischen den Kalendern hin und her kopieren, ist aber ausgesprochen lästig. Wie kann ich dafür sorgen, dass alle Termine in einem bestimmten Kalender, oder gar in allen Kalendern landen? Weder in der HIlfe, noch im Internet konnte ich bisher eine Lösung finden. Hoffe nun auf euch. Danke schon mal. Pitti -

Sicherheitsconzept erstellen

Pitti259 antwortete auf ein Thema von Michi69 in: Windows Forum — Security

Ok ok, schon bereinigt. War mal wieder ein Knoten im Hirn. Ich meinte selbstverständlich WhatsApp!