Garant

-

Gesamte Inhalte

109 -

Registriert seit

-

Letzter Besuch

Beiträge erstellt von Garant

-

-

Hi Jan,

ich danke dir - das hat mir die nötigen Hinweise gegeben um mein Vorhaben umzusetzen.

Schönes Wochenende!

-

Guten Morgen,

mir ist leider kein "sprechenderer Titel" eingefallen, ich bitte daher schon einmal um Entschuldigung.

Unsere Systeme im Active-Directory sind nach der Vorlage von Frankysweb und dem "Tier-Modell" abgeschirmt. Via Gruppenrichtlinie ist konfiguriert,

dass sich nur Mitglieder der Gruppe "Server-Administratoren" (Name wurde geändert) via RDP anmelden dürfen.

Diese Gruppe beinhaltet diverse Zweitkonten der Administratoren.

Nun möchte ich auf einem einzelnen Server realisieren, dass sich dort ein lokaler Benutzer (mit administrativen Rechten) via RDP anmelden darf. Leider steh ich hier etwas auf dem Schlauch.

Könnt Ihr mir den entsprechenden Tip geben?

-

Cache ist idR an.

Kann ich das dennoch irgendwie forcieren?

-

Die GAL und das AutoVerstollständigen unter Outlook.

-

Hallo,

eine Firmierung inkl. der Mitarbeiter sind in eine neue Domäne inkl. Exchange gewandert. Die alten Benutzerkonten habe ich deaktiviert und die Postfächer getrennt.

Allerdings versucht Outlook die E-Mails immer noch an die alten Benutzer zuzustellen. Gibt es eine elegante Bereinigung für dieses Problem?

-

Guten Morgen,

wir verwenden hier durchgehend das Tier-Modell für personalisierte, administrative Zugänge auf den verschiedenen Ebenen (AD/Server/Clients). Diese erlaubt eine bestimmte Benutzergruppe die Anmeldung via Terminaldienste ("Anmeldung über Terminaldienste zulassen") und verbietet den restlichen, administraten Gruppen die Anmeldung ("Anmeldung über Terminaldienste verweigern").

Diese Richtlinie würde ich nun gerne auch auf die Terminalserver legen, habe aber die Befürchtung, dass ich die Endanwender durch o.g. Regeln aussperre.

Wie würdet Ihr das Thema handhaben?

-

Guten Morgen,

wie oder wohin lasst Ihr eure Microsoft-Systeme protokollieren? Belasst Ihr diese auf den jeweiligen Servern oder exportiert Ihr die Logs

automatisch auf einen Logserver? Mir geht es um Logs vom Active-Directory, Exchange, usw. Logs könnten bei einem "Befall" ja gelöscht werden und wenn die Logs auf einem ext. System liegen,

wäre es sicherlich eine größere Hürde für denjenigen.

Für Netzwerkkomponenten habe ich einen Syslog-Server, das funktioniert sehr gut.

-

Hallo,

ich habe für die lokalen Administratoren auf Client-Arbeitsplätzen die Beschreibung von Franky's Web bzgl. der Tier2Admins umgesetzt.

Nun gibt es die Anforderung, dass ein Mitarbeiter aus einer spez. Abteilung auf bestimmten Client-Arbeitsplätzen auch einen lokalen Admin benötigt.

Ich könnte nun eine zusätzliche Gruppenrichtlinie bauen, wo ich den (neuen) Tier2-Benutzer in die lokale Administratorengruppe verfrachte und über Zielgruppenadressierung die Zielsysteme auswerte.

Alternativ könnte ich ggf. über LAPS auch den Zugriff steuern, dann hätte der Mitarbeiter keinen gesonderten Tier2-Benutzer sondern könnte sich das Administrator-Kennwort auslesen.Was würde aus eurer Sicht mehr Sinn machen?

Gruß

-

Hallo,

wie handhabt Ihr die o.g. Einschränkungen bei Arbeitsplätzen, die von der IT genutzt werden?

Auf deren Arbeitsplätzen kommt es ja doch mal vor, dass portable Tools o.ä. genutzt werden.Baut Ihr dafür ein Verzeichnis, welches in der Whitelist steht? Widerspricht ja auch ein wenig den Sicherheitsvorkehrungen.

-

Gerade eben schrieb NorbertFe:

Eher nein. :) Mittels cipher kann man durchgehen, aber da müßtest du dann schon jeden PC (an dem diese Nutzer mal gesessen haben) und ggf. auch die Fileserver durchflöhen.

https://docs.microsoft.com/de-de/windows-server/administration/windows-commands/cipher

Hmmm. Ok. :)

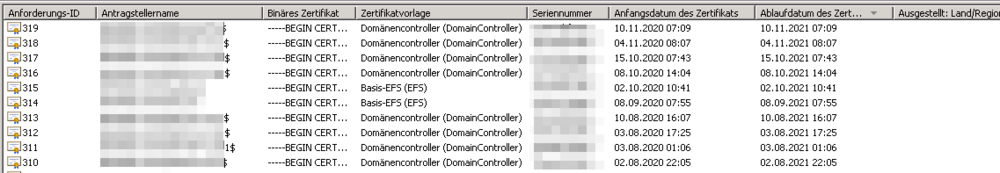

Das Ablaufdatum ist allerdings nur bei meinem pers. Konto erst im nächsten Jahr, die anderen Basis-EFS Zertifikate sind schon abgelaufen. Von daher würde ich hier eher sagen, dass das auch vernachlässigt werden kann?Gesehen hab ich übrigens noch zwei Webserver-Zertifikate für Exchange. Für den IIS wurden da mal welche generiert.

-

Gerade eben schrieb NorbertFe:

Nein. Und warum ist das so schwer vorstellbar? Es reicht den Haken "Datei verschlüsseln" zu setzen. Das kann fast jeder Nutzer.

Kann ich irgendwo nachvollziehen, wo eine Datei damit versehen wurde?

-

Gerade eben schrieb NorbertFe:

Dann dürften auch keine Zertifikate da sein. Der Antragsteller (steht ja im Zertifikat) hat aber mal EFS angehakt. Du kannst also nicht ausschließen, dass es EFS verschlüsselte Datenbestände gibt. ;) Also nicht so absolut verneinen.

Der Antragssteller bei den Basis-EFS-Zertifikaten bin unter anderem ich und zwei Benutzer, wo ich es mir noch weniger vorstellen kann. Kann dies evtl. auch durch Drittherstellersoftware kommen?

-

vor 8 Minuten schrieb NilsK:

PS. wie viele DCs habt ihr denn, dass da laufend neue Zertifikate ausgestellt werden?

11 Stück

vor 2 Minuten schrieb NorbertFe:Abgesehen davon bedeutet das aber auch, dass ab dem Zeitpunkt der Deinstallation der CA dann auch kein LDAPS mehr möglich sein wird (spätestens nach Ablauf der derzeitigen Zertifikate). Und ich seh da auch Basis EFS Zertifikate. ;)

Die EFS-Zertifikate habe ich auch gesehen. Nutzen aber kein Encryption File System.

-

Hallo Nils,

danke für die ausführliche Antwort. Ich habe noch einmal geschaut, welcher Arten von Zertifikaten ausgestellt sind. Dabei handelt es sich zum Großteil um die Domänencontrollerzertifikate und außerdem um Zertifikate vom Typ Basis-EFS, Codesignatur (aber alt).

Wenn ich die CA aber lösche, existiert ja keine weitere CA im Netzwerk, also auch keine Enterprise CA. Oder wo kommen die dann genau her?

-

Hallo,

auf einem Domain-Controller ist die Zertifizierungsstelle installiert. Dieser DC soll nun aber heruntergestuft und abgeschaltet werden.

Ich kann mir nicht erklären, wofür diese Zertifizierungsstelle im Unternehmen benötigt wird und gehe davon erstmal von einer Testinstallation vom Vorgänger aus.

Im Bereich "Ausgestellte Zertifikate" sehe ich allerdings Zertifikat vom Typ Domänencontroller, wo ich mir nun unsicher bin, ob ich diese CA direkt entfernen darf oder nicht auch auf

einen anderen DC/Server migrieren sollte?

-

vor 6 Minuten schrieb NilsK:

Du findest hier im Board und bei Microsoft eine Menge Material dazu. Stichworte sind ESAE, Privileged Access, Administrative Tiering. Nimm dir Zeit, Kollegen und ein Labor.

Das o.g. Szenario stammt ja ursprünglich von dem Blog Frankysweb, der dort die Konfiguration des Admin Tiering beschrieben hat.

-

vor 17 Stunden schrieb zahni:

Ja, Du hast einen Denkfehler. Domain-Admins kannst Du nicht beschränken. Was meinst Du, kann ein Domain-Admin mit Deinen Gruppenrichtlinien machen? Ein Domän-Admin kann im AD auch immer die Security zurücksetzen bzw. die Eigentümerschaft übernehmen. Das funktioniert alles nur, wenn sämtliche Administrative Tätigkeiten auf Konten mit entsprechend beschränkten Rechten verteilt werden. Die Konten der Domain-Admins liegen dann irgendwo im Schrank. Ob man das komplett durchziehen, kann? K.A.

Generell ist es aber eine gute Idee, Server und Clients nicht vom Konto der Domain-Admins verwalten zu lassen. Das funktioniert aber nur, wenn die "Domain-Admins" mitarbeiten.

Guten Morgen zahni,

da hast du natürlich vollkommen Recht mit. Aber mit den o.g. Konfigurationen könnte ein Nutzer mit Benutzer für Server_Admin und Client_Admin aber soweit keinen Schabernack treiben? Der Schnittpunkt kommt doch erst, wenn jeweiliger Benutzer auch ein Benutzer in der Domain_Admin-Gruppe erhält?

Mir ging es oben auch eher um die technische Umsetzung, ob es da irgendwo zu einem Problem kommen kann.

-

Hallo,

wir wollen für vers. Systeme separate Admin-Konten einrichten. Dazu habe ich drei AD-Gruppen konfiguriert (Client_Admins, Server_Admins, Domain_Admins).

In diese Gruppen kommen jeweils einzelne Benutzerkonten.

Über Gruppenrichtlinien habe ich konfiguriert, dass für die OU der Clients die Anmeldung für die Gruppen Client_Admins und Domain_Admins verweigert wird.Das funktioniert auch soweit. Nun würde ich im nächsten Schritt die Aktivierung für (Applikations-)Server konfigurieren.

Ich würde dazu eine ähnliche GPO bauen, die dann auf der OU der Server (nicht Domain-Controller) liegt, die die Domain_Admins aussperrt.

Dies sollte doch reichen, dass sich am Server nur noch die Benutzer innerhalb der Gruppe Server_Admins anmelden können? Oder habe ich einen Denkfehler?Die Gruppe Domain_Admins würde ich zu der Gruppe "Domänen-Admins" hinzufügen, so kann sich an einem AD-Controller am Ende nur noch der Administrator und Benutzer der Gruppe anmelden.

Und irgendwann würde ich den Administrator ein sehr starkes KW vergeben.

-

Alles klar,

also fahre ich die VMs runter und kopiere alle Dateien aus den Verzeichnissen für virtuelle Festplatten und virtuelle Computer? Registriere diese auf dem neuen Hyper-V Server und fahre sie hoch? Und ob DC/Exchange als VM läuft, spielt bei der Vorgehensweise keine Rolle?

Korrekt? -

vor 9 Minuten schrieb Dukel:

Hast du ein umfassendes Sicherheitskonzepot bei dem nur noch dieser Punkt fehlt?

Nicht direkt,

ich mache mir nur einige Gedanken zu dem gesamten Thema.

Ich dachte es wäre schlau solche Events zu überwachen, da man, wie gesagt, anomalien feststellen könnte.

-

vor 4 Minuten schrieb NilsK:

Moin,

du bist aber ein harter Fall. Antworten gibst du nicht gern, oder?

Warum würdest du in dem Fall ausgerechnet nach GPOs schauen? Und warum interessiert dich die Anmeldung eines DCs? Wenn Ransomware so weit ist, dass sie sich gültig an einem DC anmeldet, dann ist es ziemlich sicher für Reaktionen schon sehr spät.

Du wirst bei professioneller Monitoring-Software mit Sicherheit Sensoren finden, die bei sowas anschlagen. Wenn du das selbst bauen willst, könntest du das über die Anmelde- und die Objektüberwachung tun und auf die Einträge im Eventlog reagieren. Wenn keine harte, definierte Anforderung dahintersteht, rate ich aber davon ab. Der Aufwand zum Entwickeln ist hoch und die Überwachung kostet Leistung.

Gruß, Nils

Hey,

sorry, das tut mir Leid. Eigentlich habe ich gedacht, dass die Antwort zur "Ransomware-Prävention" dir ausreichen würde. War keine absicht so karge Antworten zu schreiben.

Ich habe die Hoffnung gehabt, dass ich durch eine Logging/Monitoring-Software auf jeden Fall anomalien zum Tagesgeschäft herausfinden könnte und ggf., auch wenn es vielleicht zu spät ist, was mitkriegen könnte und auch Rückwirkend daraus schlüsse ziehen könnte.

Was wäre denn eine prof. Monitoring-Software, die mir sowas abbilden kann? Auf selber bauen habe ich (eigentlich) keine Lust.

Gruß

-

Um herauszubekommen, wenn sich z.B. irgendwas "verselbstständig". Verursacht durch Ransomware o.ä..

-

Ich hätte gerne eine Möglichkeit,

dass ich erkennen kann, wenn z.B. neue Gruppenrichtlinien erstellt oder vorhandene bearbeitet werden.

Und das ich z.B. sehen kann, dass sich ein Admin auf DC XYZ angemeldet hat. Die Tätigkeit am Ende muss ich (erstmal) nicht sehen.

-

Moin,

lässt sich ein Logging aktivieren, wenn neue GPOs erstellt werden und wenn sich Benutzer mit administrativen Rechten irgendwo anmelden?

Und kann man diese ggf. zentral zusammenlaufen lassen?

Wie macht Ihr das?

LAN Manager-Authentifizierungsebene

in Active Directory Forum

Geschrieben

Hallo,

heute ist Tag der Fragen. :)

Im Zuge eines anderen Problems ist mir aufgefallen, dass wir (aus der Vergangenheit?) in der "Default Domain Policy" die folgende Konfiguration verteilen.

Meine Frage ist, dass ist doch nicht mehr aktuell und sollte durch die Einstellung Nur NTLMv2-Antworten senden, LM & NTLM verweigern ersetzt werden oder wie handhabt

Ihr das in euren Umgebungen? Bis auf einen NetServer auf mehreren System i5-Systemen verfügen wir nur über Windows Server 2012 und höher sowie Windows 10.

Grüße