SandyB

Members-

Gesamte Inhalte

106 -

Registriert seit

-

Letzter Besuch

Alle erstellten Inhalte von SandyB

-

Hallo, Leider habe ich von Powershell nicht so viel Ahnung. Ich möchte z.B. das cmdlet "Get-AzureSubscription" benutzen. Laut https://docs.microsoft.com/en-us/powershell/module/servicemanagement/azure.service/get-azuresubscription?view=azuresmps-4.0.0 ist dieses cmdlet im Module Azure.Service enthalten. Wie bekomme ich dieses Module installiert? Install-Module Azure.Service Import-Module Azure.Service Get-AzureSubscription gibt eine Fehlermeldung aus. "Get-InstalledModule" zeigt das Module nicht an. Andere cmdlets wie "Get-AzRoleDefinition" laufen ohne Probleme und bringen die gewünschten Ergebnisse. Danke für Tipps Sandy

-

You might try out - local user - local system - local service or netwerk service https://docs.microsoft.com/en-us/windows/win32/services/localservice-account depending on the required rights. these accounts do not require to enter a password at all.

-

If I were you, I would compare the group memberships of both accounts and their privileges as well (e.g. "whoami /priv").

-

Welcher Benutzer meldet sich auf welchem Rechner an

SandyB antwortete auf ein Thema von StefanWe in: Active Directory Forum

Man ist hier schnell im Bereich "Unzulässige Verhaltens- und Leistungskontrolle" -

Der Tipp die Flicker-Frequenz zu reduzieren, hat es gebracht. Die Schaltflächen über dem Flickerfeld hatte ich vorher noch nie bemerkt . Default ist die Frequenz von der Bank auf 150% eingestellt. Bei 80% funktioniert die Übertragung dann tadellos. Ob ich die Session mit RDP oder direkt mit HyperV öffne, macht keinen Unterschied. Mittelfristig werde ich mir dennoch einen TAN-Generator besorgen, der QR-Codes verarbeiten kann. Sowohl bei der Sparkasse, als auch bei DKB hat man tatsächlich die Auswahl, welches Verfahren man nutzen möchte. Danke auch für diesen Hinweis! Sandy

-

Hallo, Ich benutze Homebanking mit FlickerTAN und einem PIN Generator bei zwei verschiedenen Instituten. Um das Homebanking für mich sicherer zu machen, habe ich mir auf meinem Windows10 Rechner mit HyperV einen virtuellen Win10-Rechner installiert, den ich ausschließlich fürs Homebanking nutzen möchte. Das Problem ist, dass der TAN-Generator mit dem FlickerCode auf der virtuellen Maschine nicht zurechtkommt. Er fängt immer an das Flickerfeld auszulesen, aber bricht nach wenigen Sekunden ab. Irgendwie entspricht die Bildschirmfrequenz auf HyperV nicht der auf einer physikalischen Maschine. Man kann die ganzen Überweisungsdaten auch manuell in den Generator eintippen, aber das ist unkomfortabel. Gruß Sandy

-

Vielen Dank! Die Informationen helfen mir sehr weiter!

-

Hallo, Vielleicht kann mir ein SQL-Experte weiter helfen, da mein DB-Wissen sehr überschaubar ist: Ich muss ein Security-Assessment für eine Kauf-Anwendung durchführen. Diese Anwendung speichert ihre System- und Userdaten in einer aktuellen MSSQL-Datenbank. Laut NIST 800-53 SC-28 sollen confidentiality and integrity gespeicherter Informationen z.B. mittels cryptografischer oder anderer Methoden sichergestellt werden. (mir geht's hauptsächlich um Integrity) Frage: Kann man bei in MSSQL-gespeicherten Daten davon ausgehen, dass diese Anforderung durch die Datenbank implizit erfüllt wird oder braucht es extra Konfigrationen oder liegen confidentiality/ integrity der Daten oberhalb der Datenbank? Genial wäre ein Link. Vielen Dank! Sandy

-

Domänen-Admins lokal löschen (Memberserver/Clients)

SandyB antwortete auf ein Thema von PrometricDriver in: Active Directory Forum

@Pro: Meintest du "Privilege Escalation" oder "Lateral Movement". https://attack.mitre.org/ -

GIAC Certified Windows Security Administrator (GCWN)?

SandyB hat einem Thema erstellt in: MS Zertifizierungen — Prüfungen

https://www.giac.org/certification/certified-windows-security-administrator-gcwn Hat von Euch jemand diese Prüfung in letzter Zeit absolviert und kann etwas über Schwierigkeitsgrad, Art der Aufgaben, Nähe zu den Unterlagen etc. erzählen? -

get-service mit "Log on As"

SandyB antwortete auf ein Thema von SandyB in: Windows Forum — Scripting

danke! -

Hallo, Ich werde mit der Powershell leider nicht so recht warm. Ich möchte die Ausgabe des cmdlets "get-service" um die Eigenschaft "Log On As" ergänzen (sowie in der services.msc). Ist das möglich? Danke Sandy

-

Welcher Benutzer meldet sich auf welchem Rechner an

SandyB antwortete auf ein Thema von StefanWe in: Active Directory Forum

Wenn es eine überschaubare Menge an Clients ist und du einen gemeinsamen ClientAdmin besitzt, kannst du quser bzw. dieses Script zentral schedulen: https://gallery.technet.microsoft.com/scriptcenter/Get-LoggedOnUser-Gathers-7cbe93ea .\Get-LoggedOnUser.ps1 -ComputerName server01,server02,client03 oder auch 'server01','server02','client3' | .\Get-LoggedOnUser.ps1 -

SSH Server (Windows Feature) installieren ohne Internet

SandyB antwortete auf ein Thema von Kuddel071089 in: Windows Server Forum

Stimmt, die Default-Einstellung von Windows OpenSSH passt wahrscheinlich meistens. -

SSH Server (Windows Feature) installieren ohne Internet

SandyB antwortete auf ein Thema von Kuddel071089 in: Windows Server Forum

Ist schon etwas her, aber vielleicht interessiert die Antwort noch: Default können unter Windows nur Mitglieder der Local Administrators sich per ssh auf einem SSH-Server einloggen. Um das zu ändern, muss man in dem versteckten Verzeichnis $env:\ProgramData\ssh die Datei sshd_config editieren: Match Group administrators AuthorizedKeysFile __PROGRAMDATA__/ssh/administrators_authorized_keys durch #Match Group administrators #AuthorizedKeysFile __PROGRAMDATA__/ssh/administrators_authorized_keys Restart-Service -Name sshd Dann kann jeder -

Danke!

-

Abend, Ich bin auf der Suche nach einem CMD/ Powershellbefehl, um möglichst einfach und übersichtlich Informationen zum angmeldeten Account auf Windows 10 zu bekommen. Speziell ob der eingeloggte User - an einem Windows Domänen DC angemeldet ist oder cached credentials nutzt - in Windows Azure Directory angemeldet ist - einen "Work or School user" verwendet - einen Windows10 eigenen Account verwendet Danke Sandy

-

Powershell compatibilität - zB PSC 6.0 und PSF 5.1?

SandyB antwortete auf ein Thema von SandyB in: Windows Forum — Scripting

Ok, danke für die Infos. Dann versuche ich mal, mich mit der Powershell-Core etwas anzufreunden. -

Powershell compatibilität - zB PSC 6.0 und PSF 5.1?

SandyB hat einem Thema erstellt in: Windows Forum — Scripting

Ich habe jetzt schon einige Zeit vergeblich gesucht: Soweit ich verstanden habe, ist Powershell-Core ist eine abgespeckte Version der Powershell-Full. Damit sollten mit relativ hoher Wahrscheinlichkeit PSC-Skripte auch auf einem Rechner mit "nur" PSF laufen. Soweit habe ich das nachlesen können. Wie sieht es aber mit den unterschiedlichen Versionen aus? Wie hoch ist die Compatibilität zwischen PSC 6.0 und PSF 5.1? Weiter entwickelt wird von MS nur noch PSC 6.0, die aber extra nachinstalliert werden muss. Eine PSF 6.0 gibt es nicht mehr. Ich kapiers nicht. -

Danke dir! Das werde ich unserem IT Provider geben.

-

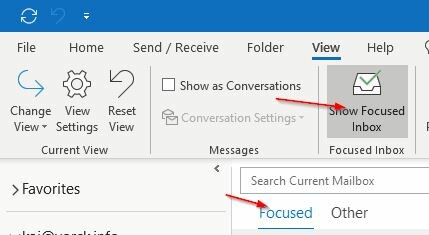

Hallo Mirko, Ja, den Link hatte ich schon gefunden. Hier muss jeder User einzeln sein Postfach für jeden einzelnen Absender konfigurieren. Das funktioniert auch. Ich suche aber eine Konfigurationsmöglichkeit, dass z.b. alle Mails von "*.meinefirma.com" oder "*.fremdfirma.de" immer in focused landen. 98% der internen Mails landen bei mir in "focused", 2% in "other". Wildfremde Mails landen wiederum häufig in "focused".

-

Ich lese mich momentan in das Thema ein. Man findet einige negative Berichte über die Managebarkeit und Überwindbarkeit zumindest des Applockers und das sogar von einem Microsoft MVP (Oddvar Moe) selbst https://oddvar.moe/2018/05/14/real-whitelisting-attempt-using-applocker/ https://github.com/milkdevil/UltimateAppLockerByPassList Für mich stellt sich die Frage, ob man eine solche Lösung dem Management vorschlagen kann oder ggf. lieber auf einen Dritthersteller ausweicht. An der Technik ansich gibt es keinen Zweifel.

-

Kann ich in Office 365 die Focused Inbox (s. Anhang) konfigurieren, so dass bestimmte Absender immer unter Focused landen. Es kommt bei uns immer wieder vor, dass wichtige Mails auch von internen Absendern unter Other landen und so übersehen werden. Danke Sandy

-

Ich wollte mal fragen, wie ihr das Thema "Application Whitelisting" unter Windows 2016 und Windows 10 seht und anwendet? Sind die integrierten Windows Mechanismen auch für größere sicherheitskritische Umgebungen brauchbar und nicht allzu einfach zu umgehen? Oder sind Drittherstellertools anzuraten? Danke SandyB

-

Windows 10 Sandbox - Virenscan-Station

SandyB antwortete auf ein Thema von speer in: Windows 10 Forum

Wenn du auf Malware prüfen willst, dann ist ein USB Sanitizer das Richtige: https://www.circl.lu/projects/CIRCLean/ Der prüft nicht nur, sondern konvertiert Dateien in ungefährliche Formate