-

Gesamte Inhalte

5.560 -

Registriert seit

-

Letzter Besuch

Beiträge erstellt von daabm

-

-

Heute Waschanlage fürs Auto, die Dune2-Werbung loswerden

Und auch hier wieder kühl und windig.

Und auch hier wieder kühl und windig.

-

1

1

-

-

vor 4 Stunden schrieb wznutzer:

Unterstatus:: 0xC000006A

Der ist eigentlich nicht zweideutig...

# for hex 0xc000006a / decimal -1073741718 :

STATUS_WRONG_PASSWORD ntstatus.h -

Aktuell strahlender Sonnenschein und 29°... Morgen wieder Saharastaub.

-

Was ist "englisch"? 😂 Ich stell mal nen Pitcher hin, bedient Euch 🍺

-

Einfach mal nen HW-Monitor und nen Stresstest gleichzeitig laufen lassen und zuschauen, was mit den Temps passiert

-

1

1

-

-

Ich dimm mal das Licht und zünde ein paar 🕯️🕯️🕯️ an

-

"xcopy /?" - das Ergebnis mit den Parametern ist das erwartete.

-

vor 6 Stunden schrieb Nobbyaushb:

Vermutlich wieder OT - bei der Umgebung wären mir 2 aktive DC zu wenig

Wir betreiben alle unsere dedizierten Kundendomains mit 2 DCs. Auch die mit >3.000 Usern. Gab noch nie Schwierigkeiten damit. In 20 Jahren ist uns glaub 2 mal eine Domain "ohne menschliches Versagen" so kaputt gegangen, daß wir ein Backup brauchten - bei ~700 Domains. Statistisch wäre das eine Domäne alle 7000 Jahre.

-

vor 21 Stunden schrieb Damian:

Moment, Gott ruft an.

Sag Grüße von Schrödingers Katze

-

1

1

-

-

Kein Problem - hast Du mich gesehen? Nicht? Siehste...

-

2

2

-

-

Doch, aber inkognito im Stealth Mode 😂

-

1

1

-

-

Du kannst den für Dich relevanten Code gern bei mir klauen

Steckt alles hier drin: https://github.com/daabm/PowerShell/blob/master/Scripts/Test-TcpPorts.ps1

Steckt alles hier drin: https://github.com/daabm/PowerShell/blob/master/Scripts/Test-TcpPorts.ps1

Ich hab am Anfang auch versucht, plain Powershell zu verwenden, aber Test-Netconnection ist - hm - #grütze

Das Skript macht den Ping per [Net.NetworkInformation.Ping], da hat man wesentlich mehr Möglichkeiten der Parametrisierung und Auswertung. Und es ist unabhängig von PS-Versionen.

In den ersten Versuchen war das dann noch synchron, später habe ich auf Async umgebaut.

-

2

2

-

-

vor 8 Stunden schrieb Nobbyaushb:

Auf einem DC gibt es keine lokalen Policies - wozu auch?

[OT] Doch, genau wie auf jedem anderen Computer kannst Du auch auf einem DC "gpedit.msc" aufrufen und bearbeitest damit die lokale Policy. [/OT]

vor 5 Stunden schrieb Nobbyaushb:Ich schreib dir was du machen sollst und markierst deinen Post als Lösung?

He's magic

-

1

1

-

-

Diese "Bereitgestellten Drucker" müssen nicht aus einer Domain GPO kommen, die kann man - leider - auch in der lokalen Policy verbuddeln... gpedit.msc

-

1

1

-

-

Leider immer so elend weit weg... 😒

-

Ne schlimmer. Wenn Exchange ausfällt, kannst nur nicht mehr mailen. Wenn die Anmeldung ausfällt, kommst gar nicht erst soweit, daß Du nicht mehr mailen kannst

-

1

1

-

-

Wir haben den Rollout nach 50% Verteilquote gestern nachmittag gestoppt. Es gibt zu wenig verläßliche Hintergrundinformationen, und einen Komplettausfall können wir uns nicht leisten. Auch wenn keine Alarmierung wegen Memory angeschlagen hat.

Echt #grütze, wie oft MS Domain Controller Patches verhaut...

-

Ja, stimmt. Hab mich diese Woche mal wieder damit auseinander gesetzt, ein SMB-Zugriff hinterläßt in keinem Fall Credentials oder Hashes auf dem Remotesystem. Schwieriger wirds bei WSMAN/Powershell-Remoting.

-

....Du kannst auch mit Get-GPOReport -all einen Sammel-Report über alle GPOs erstellen und den dann durchsuchen.

-

Announceflags nicht vergessen

Wenn man den PDC umzieht sollten die weiterhin passen. Aber ich glaube, wir sind noch eine Ebene vorher...

Wenn man den PDC umzieht sollten die weiterhin passen. Aber ich glaube, wir sind noch eine Ebene vorher...

-

1

1

-

-

Ich bevorzuge die Lösung mit dem Maximieren-Button oder oben in der Bildschirmmitte kurz verweilen. Ansonsten ist das eher ein kosmetisches PP

-

1

1

-

-

Das ist mir zu wirr. Ich weiß noch nicht mal, welcher Browser. Du lieferst keine konkreten Daten. Ich bin erst mal raus.

-

vor 3 Stunden schrieb zahni:

Das ich ein einem Freitag nochmal das dazulerne

...und dann auch noch von einem Dinosaurier, der das AD erfunden hat... SCNR

-

2

2

-

-

# as an HRESULT: Severity: FAILURE (1), FACILITY_WIN32 (0x7), Code 0x522

# for hex 0x522 / decimal 1314

ERROR_PRIVILEGE_NOT_HELD winerror.h

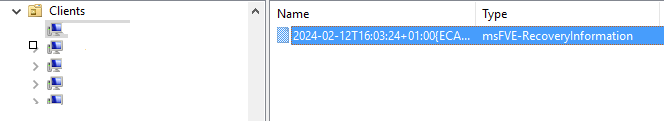

# A required privilege is not held by the client.@zahni bei mir ist das kein Attribut, sondern ein Childobjekt (links ist ein Clientaccount ausgewählt):

Windows 11 - Kerberos - Login SQL-Server

in Active Directory Forum

Geschrieben

Fällt mir grad noch so ein - Windows verbindet sich nicht "einfach so" mit einer Datenbank. Was für eine Anwendung steckt dahinter? Fuschelt die irgendwie mit Credentials rum? Oder wie prüfst Du, ob der Zugriff funktioniert - SSMS?