-

Gesamte Inhalte

43.234 -

Registriert seit

-

Letzter Besuch

Beiträge erstellt von NorbertFe

-

-

Da war wohl der google Translator am Werk

-

-

vor 9 Minuten schrieb MichaAchim:

Manchmal ist es gut wenn man sich nicht gleich auf das neuste stürzt!

Ja vor allem bei Exchange funktioniert das super mit älteren CUs wie man in diesem Jahr gesehen hat :p

-

1

1

-

-

vor 3 Minuten schrieb MercedesCR7:

Wie ist es dann richtig ?

WEnn du lange genug über obige Links schaust, wirst du schon drauf kommen. Ich bin mir da sicher: Du schaffst das :)

-

3

3

-

-

vor einer Stunde schrieb MercedesCR7:

nur auf Windows Server 2008 und Server 2016 ausgerollt werden.

vor einer Stunde schrieb MercedesCR7:select * from Win32_OperatingSystem where Version like "6.%"

äh nein. :) Wie kommst du auf das schmale brett?

-

Und vermutlich müssen wir jetzt für dich google befragen? ;)

So schwer is das ja nicht

-

Per GPO macht man sowas am besten gar nicht. Und wenn man es unbedingt machen "will", dann filtert man entweder per WMI auf das OS oder per Security Filter auf die entsprechenden Computerkonten (in einer entsprechenden Gruppe).

Bye

Norbert

-

1

1

-

-

vor 4 Minuten schrieb sd2019:

Und Anwendungsrichtlinie wäre dann Serverauthentifizierung?

Es ist ne Kopie der Webservervorlage und natürlich soll der Server bestätigen, wer er ist. ;)

vor 5 Minuten schrieb sd2019:soll ich zukünftig aber sowieso mit machen

Wie wärs dann erstmal mit den Grundlagen, anstatt da jetzt "rumzufummeln"? ;) Es bietet sich an, für sowas eine Testmaschine mit Test-CA und Testclient aufzusetzen.

-

vor 15 Minuten schrieb sd2019:

Oder muss ich auf der CA selbst gar eine eigene Vorlage erstellen und dort in den Sicherheitseinstellungen das Computerobjekt hinzufügen und entsprechende Rechte vergeben?

Wäre zu empfehlen. Neue Webservervorlage erstellen (sinnvollen Namen vergeben) und die entsprechenden Rechte für das Ausstellen vergeben. Wenns automatisch gehen soll, mußt du den Certificate Enrollment Agent per GPO konfigurieren. Im IIS brauchst du meines Wissens nach aber trotzdem noch einen Prozess, der das Zertifikat dann "automatisch" an die richtigen Sites bindet. Ob du das mit einem Zert oder mit mehreren erledigen willst, ist dir überlassen, technisch macht das keinen Unterschied.

Alternativ kann man natürlich auch mal beim Hersteller schauen ;)

https://docs.microsoft.com/en-us/iis/get-started/whats-new-in-iis-85/certificate-rebind-in-iis85

-

vor 30 Minuten schrieb toaster780:

sollte der nächste Schritt das Update auf CU21 oder CU22 sein,

Dachte, das wär klar ;)

-

Wenn du schon anonymisieren willst/musst, dann solltest du aber auch alle Bereiche berücksichtigen. ;) .lu

-

2

2

-

-

vor 17 Minuten schrieb NilsK:

Moin,

und nur um das noch mal zu untermauern: Ich habe jetzt extra für dich meine DC-VM hochgefahren und mit dem Kommando, das hier genannt wurde, erfolgreich eine Globale Gruppe in eine Domänenlokale Gruppe aufgenommen. Ging problemlos, selbstverständlich.

Gruß, Nils

Hättest was gesagt, hab ich vor meinem letzten Kommentar extra auch getestet. ;)

-

vor 40 Minuten schrieb jhny:

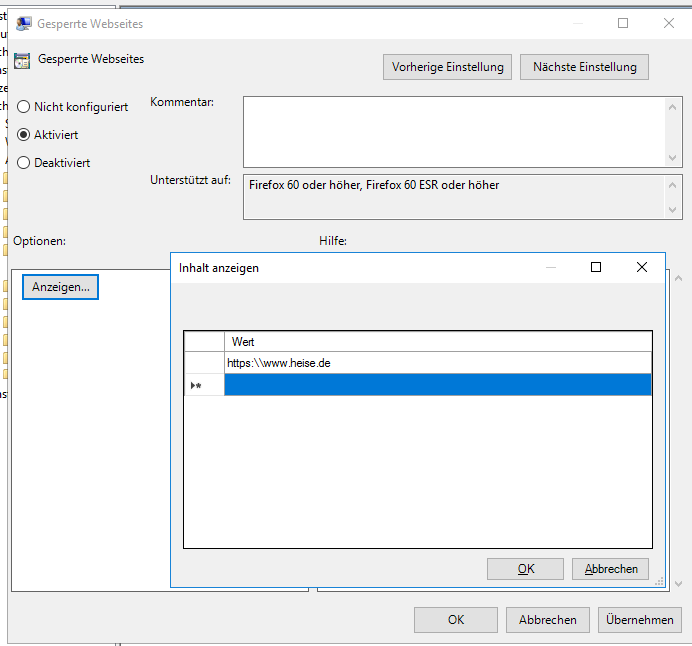

Ich habe bei mir eine Einstellung im Gruppenrichtlinienverwaltungs-Editor wo ich "Gesperrte Websites" auswählen und aktivieren kann.

Wo denn? Ansonsten hätte ich die selben Fragen wie Jan. Sowas regelt man nicht per GPO, weils eben nicht sinnvoll steuerbar ist.

-

1

1

-

-

vor 2 Minuten schrieb congeries:

Ich wollte eine Gruppe einer anderen hinzufügen nicht ein Benutzer :)

Hast du es probiert oder wolltest du nur klugsch...? ;)

-

1

1

-

-

Ich würde sagen, diese Frage wurde allein hier im Forum gefühlte 100 mal gestellt und beantwortet:

bei Exchange werden entweder die zugreifenden Geräte oder die diese Geräte nutzenden Menschen lizenziert. Also fang an zu zählen. ;) die Anzahl der genutzten Postfächer ist für die Lizenzierung von on prem Exchange derzeit egal.

-

Ne Migration eines exchangeservers macht man doch im laufenden Betrieb, ohne dass da ein Nutzer wirklich was bemerkt. Also da würde ich jetzt nicht auf das tolle downtime feature inplace upgrade setzen. ;)

-

Ich hatte dieses Thema neulich mal live in Action gesehen, wie die spearphishings vorbereitet wurden. Ist nur deswegen aufgefallen, weil der originale Absender (intern) nen Haufen ndrs bekommen hat, weil die dmarc Policy der kundedomain auf reject stand. Ansonsten wären diese Versuche zumindest im junkfolder der internen Empfänger gelandet. War dann der Grund endlich mal den backscatterfilter zu aktivieren.

-

vor 1 Stunde schrieb Weingeist:

ABER: 2022 hat noch keine Exchange-Freigabe soweit ich das mitbekommen habe. Also weder das Domain Functional-Level noch die Installation darauf.

Bisher nicht. Das stimmt. Aber ich vermute, das ist nur eine Frage von Tagen maximal wenigen Wochen.

-

vor 3 Stunden schrieb teletubbieland:

Das mag nicht 100%ig sein, aber ein Buchhalter sollte in der Lage sein, das zu beherzigen

Ach da gibts dann wieder "Kann grad nicht telefonieren und komme nicht an mein Notebook zum Signieren. Betrachten Sie das Anliegen als hyperdringend und fragen Sie nicht". ;)

-

Du meinst digitale Signatur?

-

Im it Systemhaus sieht die Quote nicht wirklich anders aus ;)

vor 17 Minuten schrieb mwiederkehr:An dem Fall sieht man, dass MFA nicht nur wegen schlechten Passwörtern eine gute Idee ist, sondern auch wegen unvorsichtigen Benutzern.

Hilft trotzdem nicht, weil man vermutlich nie alle Services damit abdeckt und zweitens Angriffe ja auch von intern initiiert werden (nein nicht nur der böse Mitarbeiter) ;) aber ja mfa ist auf jeden Fall mehr als nix.

-

vor 10 Minuten schrieb mwiederkehr:

Microsoft hat den Vorteil, durch die Menge empfangener E-Mails Anomalien schnell feststellen zu können.

Naja mein spamfilter sagt, dass diverse % von ms Konten versendet werden. ;) jede Menge Hotmail und Outlook Spam. Das wird intern in o365 vermutlich nur bedingt wirklich anders aussehen. Aber ansonsten würde ich deine Einschätzung teilen.

vor 12 Minuten schrieb mwiederkehr:Fazit: 80% haben den Link geklickt und 30% ihre Zugangsdaten eingegeben

die Werte sehe ich in der Form auch immer wieder. Dazu gabs auf der ccc vor einiger Zeit mal nen interessanten Vortrag. ;) -

vor einer Stunde schrieb cj_berlin:

einer für Exchange absolut neu ist

Naja vermutlich halten sich die Änderungen zwischen 2019 und 2022 so in Grenzen, dass man das wie ein cu Handhabe. ;) so wird dann neben dem EM service eben auch mal schnell der neue Lizenzmodus reingepatcht. ;)

gibts eigentlich inzwischen mal nen Release Date (gemunkelt)?

-

Schade :) ich dachte, ich übersehe was Offensichtliches

Mit GPP Regkeys abfragen

in Windows Server Forum

Geschrieben

Ja das geht. Und wenn du schon bis GPP gekommen bist, wärs jetzt nur noch ein Klick auf "Gemeinsame Optionen"-Zielgruppenadressierung. Den Rest wirst du wohl finden. Man braucht jetzt echt nicht für alles ein "HOW TO" ;)