Lukikum

-

Gesamte Inhalte

149 -

Registriert seit

-

Letzter Besuch

Beiträge erstellt von Lukikum

-

-

vor 16 Stunden schrieb Nobbyaushb:

Moin,

kommt ja auch drauf an, ob der Exchange überhaupt von extern erreichbar ist

Wenn wie bei uns ein Reverse-Proxy davor ist, siehst du nur die Adresse von diesem in den Logs

Aus diversen Gründen wurde bei meinem letzten AG OWA vollständig disabled, auch intern

Zu Fake-Mails die scheinbar auf einen vorhande Antworten gibt es hier diverse Threads

My 2 Cents

Hallo Nobby,

bei uns ist auch ein Reverse-Proxy davor. Das einzig nützliche was ich mir dann wohl anschauen kann, ist die Urhzeit des Logins und der Client der benutzt wurde..

Danke für die Info, ich schau mal was ich hier im Forum noch dazu finde.

LG -

vor 27 Minuten schrieb chrismue:

Hi,

lokaler Exchange oder ExO ?

Gruß

chrismue

Hi Chrismue,

ist Exchange 2019 on prem.

LG

Lukas -

Hi zusammen,

ich versuche gerade herauszufinden, wo und ob man überprüfen kann, wer sich von welcher IP über OWA anmeldet. Grund dafür sind ein paar geklaute Mails und ich würde gerne herausfinden, ob die bei uns oder unseren Dienstpartnern geklaut wurden. Für weitere Vorschläge als Logs durchstöbern wäre ich sehr dankbar.

Vielen Dank und LG

Lukas -

vor 19 Stunden schrieb NorbertFe:

Vermutlich suchst du Regular Expressions. ;)

Hi Norbert,

danke für den Tipp. Das Problem konnte ich einfach lösen indem ich ein "^" vorangestellt habe.

Für jeden der mit Regex nichts zu tun hat, kann ich noch das Cheat Sheet hier empfehlen:

https://www.rexegg.com/regex-quickstart.html

LG

Lukas -

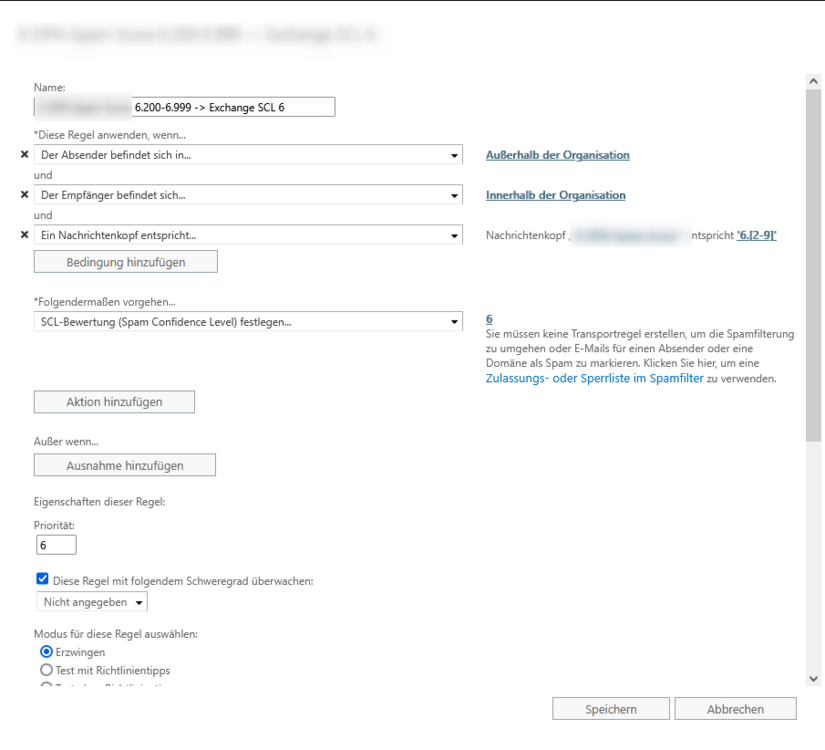

Hallo zusammen,

vor ein paar Jahren haben wir mal eine Regel eingerichtet, die den Spamscore von unserem Smarthost im Header erkennt. Daraufhin soll der Exchange eine SCL Bewertung durchführen. Allerdings hat der Exchange auch die Regel auf spamscores mit Minus Werten angewendet (z.B. -6,234). Was dann dazu geführt hat, dass im Junk normale Mails gelandet sind. Daraufhin habe ich eine Ausnahme für "-6.[2-9]" festgelegt. Die hat dann allerdings auf Mails angeschlagen, die als erste Nachkommastelle eine 6 beinhalten (z.B. 0.634). Das hat ebenfalls zu false positive geführt. Weiß jemand wie man den Befehl am besten aufbaut ?

Am Ende sollten alle Mails mit einem Spamscore von 6,200-6,999 mit einem SCL Wert von 6 belegt werden. Nichts weiter.

Vielen Dank und LG

Lukas -

vor 2 Stunden schrieb Sunny61:

pack einfach mal alles in den Try Catch Block

Hallo Sunny,

das hat leider nicht funktioniert.vor einer Stunde schrieb cj_berlin:Einfach -ErrorAction Stop zu den Cmdlets hinzufügen

das funktioniert, ich verstehe jetzt wo der Fehler war. Evtl hätte dann auch ein "trap" funktioniert. Danke !!

Edit: Es hat doch nicht funktioniert, weil er nach einem try auf dem catch command hängen geblieben ist.

Ich habe es dann mit der $calendar_folder Variable von CJ probiert. Funktioniert ohne Error und sieht auch viel hübscher aus vor einer Stunde schrieb cj_berlin:

vor einer Stunde schrieb cj_berlin:Ich könnte schwören, ich habe es bereits als Antwort auf Deinen anderen Thread gepostet.

Ich habe gerade mal nachgeschaut, ich glaube du verwechselt mich mit jemandem :P

LG

Lukas

-

Moin zusammen,

ich wollte ein kleines Skript basteln, um einmal im Monat die Standardberechtigung von jedem User anzupassen. Da wir aber Englische und Deutsche Clients haben, sind die Foldernames, wo man die Berechtigungen anpasst auch unterschiedlich. Ich wollte es mir einfach machen und einen Try Catch einbauen, um beide Varianten abzudecken:

---------------------------------

$Mailboxes = (Get-Mailbox -RecipientTypeDetails "usermailbox" -ResultSize unlimited ).alias

foreach ($Mailbox in $Mailboxes){

try{Set-MailboxFolderPermission ${Mailbox}:\Kalender -User Default -Accessrights AvailabilityOnly}

catch

{Set-MailboxFolderPermission ${Mailbox}:\Calendar -User Default -Accessrights AvailabilityOnly}

}---------------------------------

Hat das schon mal jemand in die Richtung probiert ? Bei mir wird Try Catch komplett ignoriert, der Rest funktioniert. Bin leider auch noch etwas der Powershell Noob, so dass ich beim googeln den Fehler nicht nachvollziehen konnte..

LG

Lukas -

vor 7 Minuten schrieb Dukel:

Da soll er mal seinen Rechtsbeistand dazu befragen!

Hallo Dukel,

hast du dazu mehr Infos? Das Thema interessiert mich, ich habe aber nach schnellem Googeln nichts gefunden.

LG

Lukas -

vor 17 Stunden schrieb NorbertFe:

Schlechte Idee. Reject wäre das Sinnvollste in dieser Situation.

Würde ein reject nicht einen NDR auslösen ? Wenn also jemand unsere Domains fälscht, würde der NDR doch im Zweifel bei unseren Postfächern landen und die Nutzer verwirren. Was spricht denn gegen löschen ohne Benachrichtigung? Ich brauche leider gute Gründe, um die meinem Vorgesetzten zu erklären.. False positives wird es keine geben, sobald ich mein oben genanntes Problem gelöst habe.

vor 17 Stunden schrieb NorbertFe:Tausch den Mist aus.

Geht leider nicht so easy. Außerdem meinten die, die sind dran das einzuführen. Abgesehen vom fehlenden DMARC haben wir sehr gut Erfahrung mit denen.

LG -

vor 3 Minuten schrieb NorbertFe:

Man müßte halt lesen, was einem geantwortet wird

Hallo Norbert,

du hast in der gleichen Minute wie ich geantwortet, meine Antwort hat sich noch auf CJ bezogen.vor 4 Minuten schrieb NorbertFe:Ohne SPF/DKIM und DMARC wirds garantiert nix

Meine Idee war es, Mails ohne Benachrichtigung am Exchange zu droppen. Das wollte ich mit 2 Bedingungen machen, einmal wenn einer unserer Mail Domains in der Absender Adresse benutzt wird und einmal wenn im Header die Markierung zu finden ist, wenn ein SPF_FAIL beim Smarthost erkannt wird.

Ich kann DMARC leider nicht einführen weil unser Smarthost das nich kann. Deshalb habe ich versuch etwas kreativ zu werden.

LG -

vor einer Stunde schrieb cj_berlin:

Moin,

aber spätestens im Header einer empfangenen Mail (aus einem "falschen" Netzwerk verschickt) steht doch, von welchem Server sie ursprünglich ausgeht. Das sollte ein guter Anhaltspunkt fürs Troubleshooting sein

Also einem Fall/Netzwerk konnte ich nun zuordnen, dass dort wohl eine Weiterleitung gegriffen hat. Eine Mitarbeiterin aus unserem Netzwerk hat eine Mail an eine externe Adresse geschickt. Die externe Adresse hat es dann weitergeleitet(zufälligerweise sogar wieder in unser Netzwerk rein) und dadurch konnte ich dann den SPF_Fail sehen.

Mir war nie bewusst, dass eine einfache Weiterleitung einen SPF_Fail auslöst, kann man das irgendwie verhindern? Sonst können wir das blocken von SPF Fails von unserer Domain vergessen..

-

vor 16 Minuten schrieb NorbertFe:

Weil man dann nur ein bisschen Spam bekommt, oder wie?

Gleich vorneweg: SPF hilft heutzutage nur noch bedingt. Auch Spammer können SPF. ;)

Zu deinem Problem: Es wäre einfacher, wenn du das mal konkret skizzierst. OWA wäre ja direkt per https auf dem Exchange und da spielt der SPF Record keinerlei Rolle.

Wir wollen nur die Adressen blockieren, die unsere Domain fälschen. Da wir aber noch ein paar externe Systeme haben, die Mails verschicken, müssen wir das über SPF machen.

vor 15 Minuten schrieb cj_berlin:Hmmm. Dann sind das ja interne Mails - warum sollten sie überhaupt auf SPF geprüft werden? Welches System macht es?

Welchen Bericht meinst Du genau? Im SMTP-Protokoll oder im Mail-Header steht nicht drin, in welchem Netz der Nutzer seinen Browser aufgerufen hat, um die Mail abzusetzen, denn an dieser Stelle ist SMTP noch gar nicht involviert. Und wenn Exchange angefangen hat, bei OWA diese Info im Header zu verewigen, dann wohl kaum in einem Header, der für die SPF-Prüfung relevant ist...

Unser Smarthost prüft die Mails und schreibt Logs. Ich weiß leider nicht genau wie unser Smarthost aufgebaut ist, war schon lange vor meiner Zeit.

Jedenfalls stellt der fest, dass anscheinend ein anderer SMTP Server die Mails verschickt. Das Problem tritt auch nur auf zwei Netzwerken auf. Wenn ich z.B. OWA in meinem Heimnetzwerk benutze, gibt es garkeine Smarthost Log Einträge, weil ja alles über die Interne Transportqueue vom Exchange geregelt werden kann. So sollte es eigentlich auch bei den anderen Mails sein. Deshalb wundere ich mich so darüber.

-

vor 12 Minuten schrieb cj_berlin:

Moin,

sprechen wir hier von Exchange OWA, oder was ist "euer offizielles Webmail"?

Moin,

sorry, meine natürlich OWA.

LG -

Moin zusammen,

momentan wollen wir ein bisschen mit SPF Fails arbeiten und bestimmte Mails komplett sperren, die einen SPF_Fail vorweisen.

Nun ist die Problematik, dass wenn Leute aus einem bestimmten Netzwerk unser OWA aufrufen und dort eine Mail schreiben und die dann auch wieder in das gleiche Netzwerk geht, diese Mail laut Bericht dann auch aus dem Netzwerk kommt. Eigentlich sollten die Mails aber doch aus unserem Netzwerk kommen. Jedenfalls wird dadurch ein SPF Fail ausgelöst, obwohl es unser offizielles OWA ist.

Kennt jemand das Problem ? Ist es die Schuld von uns oder von dem anderen Netzwerk?

LG und vielen Dank für die Hilfe

Lukas -

vor 1 Minute schrieb teletubbieland:

Unternehmensgröße 1-200 MA.

Und steter Tropfen höhlt den Stein.

Spamassassin habe ich auch im Einsatz aber er wird immer zahnloser nach meiner Einschätzung, so dass man an professionelleren Lösungen nicht mehr vorbei kommt.

Den Eindruck bekomme ich langsam leider auch.. Wir trainieren den bis zum Umfallen und stecken viel Zeit in die Pflege und trotzdem kommen immer mehr Spammails.

Wir haben bereits eine SEPPmail Appliance im Einsatz worüber der ganze Emailverkehr läuft. Die haben auch eine anti Spam Funktion. Hat mit der evtl schon jemand Erfahrung?

LG -

vor 2 Minuten schrieb Nobbyaushb:

Gefakte Absender erkennt z.B. NoSpamProxy

Ich habe ORF, der kann das auch

Erstgenanntes Produkt erkennt auch böse Links

Wie werden denn die "gefakten Absender" erkannt? Die Angreifer hatten eigene SMTP Server, die mit SPF Records eingerichtet waren. Außerdem wurde aus Deutschland/Niederlande angegriffen. Stell ich mir für einen Algorithmus schwer vor zu erkennen. Die E-Mail Domains kann ich zwar sperren, allerdings ist der Schaden dann schon entstanden.

vor 7 Minuten schrieb teletubbieland:Moin,

persönlich halte ich 1+2 für sinnlos, da die Benutzer Meldungen gerne einfach weg klicken und eben sich somit auch an Markierungen gewöhnen und Diese überlesen.

Punkt 3 führe ich stetig durch und habe die meisten Anwender soweit, dass sie rückfragen, wenn sie sich nicht sicher sind.

Abgesehen davon rechnet sich langfristig die Anschaffung einer professionellen Lösung wie NoSpamProxy o. Ä.

Sehe ich ähnlich. Von was für einer Unternehmensgröße reden wir bei dir für Nr3 circa ?

Wir haben bei unserem Smarthost bereits ein Spamfilter basierend auf Spamassasin. Der blockt natürlich schon viele Mails, aber ein paar kommen natürlich trotzdem durch. Vorallem wenn Angriffe gezielt aufs Unternehmen abgezielt sind. Würde da ein zusätzlicher Filter viel Unterschied machen? -

Moin zusammen,

ich weiß nicht ob ihr auch betroffen seid, allerdings trudeln bei uns momentan viele Spammails mit neuem Muster ein.

Und zwar scheinen wohl Postfächer von engen Dienstpartnern geknackt worden zu sein. Die haben dann Original gesendete Mails von unserem Unternehmen geklaut und fügen darüber einen Phishinglink ein. Dann kommt dann sowas wie "Hast du das Dokument dazu schon gesehen?". Und das geht dann an die Personen zurück die ursprünglich die Mail verschickt hat, oder an Verteiler etc. Am Absender könnte man erkennen, dass es Phishing ist, allerdings achtet natürlich nicht jeder User direkt auf den Absender...

Jedenfalls sehen die Mails vertraulich aus und das schlimmste ist, dass es für die Spamfilter unmöglich ist, diese Mails von Spammails zu unterscheiden.

Nun bin ich dabei zu überlegen was man am besten gegen diese Spamwellen unternehmen sollte. Es würde mich freuen wenn ihr eure Ideen und Meinungen dazu äußern würdet, weil ich noch sehr unsicher bin.

Nr 1, Betreff von externen Mails mit [EXTERN] markieren:

Vorteile:

Mails sind dadurch relativ einfach von internen Mails zu unterscheiden.

Nachteile:

Ich denke der Effekt ist eher gering und zeigt nach ein paar Monaten kaum noch Wirkung, da diese Markierung schon zu vertraut sein wird.

Nr2, Betreff und Mailbody mit einer Warnung versehen:

Vorteile:

Offensichtliche Warnung, da bei vielen Clients auch farbliche Markierung im Body möglich sind.

Nachteile:

SMIME Signaturen und Verschlüsselungen würden damit nicht mehr funktionieren und die Mail kaputt machen.

Eventuell Datenschutz Probleme ?

Nr3, Social Engineering Präventionstraining

Vorteile:

Würde dem Nutzer selbstständiges denken beibringen

könnte man mit Nr 1 verbinden

Nachteile:

Müsste regelmäßig stattfindenIst sehr aufwändig für den Betrieb

Wie seht ihr das ? Habt ihr mit Nr3 eventuell schon gute Erfolge erzielt? Danke für eure Zeit.

LG

Lukas -

vor 19 Minuten schrieb Nobbyaushb:

Moin,

das Konto der shared Mailbox im AD aktivieren und ein PW vergeben.

Dann in der iOS native Mail App als weiters Konto einbinden.

Habe ich gefühlte 1.000 Mal gemacht

N

Hallo Norbert,

danke für die schnelle Rückmeldung. Ich probiere mal aus ob das mit unseren Konfigurationsprofilen auch so einfach funktioniert.

LG

Lukas -

Moin zusammen,

momentan pushen wir shared mailboxen auf unser Diensthandys über Konfigurationsprofile in der JAMF. Da Active Sync nicht mit shared mailboxes funktioniert, müssen wir das über IMAPs machen. Das ganze läuft dann über Apple Mail und dem Apple Kalender, da wir keine Lizenzen für die Outlook APP haben. Allerdings wird bei den shared Mailboxes der Kalender nicht mitgepusht. Wie bekomme ich den über IMAPs mit auf das Diensthandy? Hat jmd eine ähnliche Situation?

LG

Lukas -

vor 1 Stunde schrieb NorbertFe:

Häh? Was sind denn dmarc Befehle und wie sollte jemand was er nicht nutzt berücksichtigen?

Hi Norbert,

mit "DMARC Befehle" meinte ich den Tag "P", was von Servern angewendet werden sollen, sobald ein Verstoß gegen SPF oder DKIM vorliegt.

-

vor 1 Stunde schrieb NorbertFe:

Nur als Hinweis: SPF, DKIM und DMARC helfen leider nur bedingt gegen Backscatter. Denn dazu müßte ja der Empfänger diese auch einsetzen/auswerten. Tut er das nicht (und das sind leider immer noch jede Menge), bekommst du trotzdem die Dinger zurück. Da hilft dann nur der eigene Filter, der sowas ggf. erkennen kann (anhand Message ID bspw.)

Schade, ich dachte Server die kein DMARC verwenden würden trotzdem auf DMARC Befehle hören. Dann muss ich mir wohl tatsächlich noch was zusätzliches einfallen lassen.

-

vor 3 Minuten schrieb testperson:

Hi,

SPF, DKIM und DMARC dürften da schon ganz gut helfen. Alternativ kann man sich BATV (Bounce Address Tag Validation) ansehen oder ggfs. die UCE Backscatter Liste einbinden (Backscatterer.org powered by UCEPROTECT). Das müsstest du dann aber abwägen.

Gruß

Jan

Hallo Jan,

danke für die schnelle Rückmeldung. Ich schaue mir deine Vorschläge mal an und versuche mich mal ausführlicher mit DKIM und DMARC zu beschäftigen

LG

Lukas -

Hallo zusammen,

das Thema Backscatter ist für mich noch sehr Abstrakt aber ich denke ich habe die Grundsätze verstanden. Nun habe ich bemerkt, dass ein Postfach am Montag davon betroffen war, mit circa 400 NDR und Abwesenheitsnotizen.

Wie verhindere ich solche Angriffe in Zukunft ? Ich warte bereits auf eine Antwort von unserem Smarthost Anbieter ob die dort etwas machen können. Hilft evtl das konfigurieren von DKIM und DMARC ?

LG

Lukas -

vor 1 Stunde schrieb massaraksch:

Kurz erklärt: Diese angebliche "disruption", die Stellarinfo da beschreibt, ist ganz einfach Unsinn. Möchte wissen, wie der Autor auf sowas kommt.

vor einer Stunde schrieb NorbertFe:Das erklärt sich doch ganz einfach aus den angebotenen Produkten von Stellar. ;)

okay also daraus lerne ich, Stellarinfo nicht als seriöse Quelle wahrnehmen :P

Erfahrungen mit Exchange Extended Protection für Exch on-prem 2019

in MS Exchange Forum

Geschrieben · bearbeitet von Lukikum

Moin zusammen,

ich habe gerade mal das Healthchecker Skript geupdatet und durchlaufen lassen. Dort ist mir dann der Teil mit Exchange Extended Protection aufgefallen.

Ich wollte mal Erfahrungen fragen, ob sich diese Sicherheitseinstellung, bei Exchange on-prem 2019, wirklich so einfach machen lassen, wie hier beschrieben:

https://microsoft.github.io/CSS-Exchange/Security/Extended-Protection/

Das Skript wird ja empfohlen:

https://microsoft.github.io/CSS-Exchange/Security/ExchangeExtendedProtectionManagement/

Habt ihr abgesehen von NTMLv1 und SSL Offloading noch irgendwelche Probleme gehabt?

LG

Lukas