Garant

Members-

Gesamte Inhalte

130 -

Registriert seit

-

Letzter Besuch

Alle erstellten Inhalte von Garant

-

(RO)DC an jedem Standort nötig?

Garant antwortete auf ein Thema von Garant in: Active Directory Forum

zum Beispiel? -

Hallo, wie handhabt Ihr die Bereitstellung von (RO)DCs an verteilten Standorten? Als Beispiel z.B. 25 Standorte die alle mit einer 2 - 5Mbit/s Datenleitung an die Zentrale angebunden sind. Erachtet Ihr es für sinnvoll, dass in jedem Standort ein (RO)DC zur Verfügung steht oder setzt ihr auf zentrale Domain Controller. Gruß

-

Software Restriction Policies - Sporadisch freigegebene Anwendungen werden blockiert

Garant antwortete auf ein Thema von Garant in: Windows Forum — Allgemein

Afaik gab es nur die folgenden Standardregeln. -

Software Restriction Policies - Sporadisch freigegebene Anwendungen werden blockiert

Garant antwortete auf ein Thema von Garant in: Windows Forum — Allgemein

Blockiert wurde z.B. dre Zugriff auf C:\Windows\system32\DllHost.exe, die aber eigentlich aufgrund der Regel freigegeben sein sollte. Die genaue Fehlermeldung aus der Ereignisanzeige: Der Pfad und die Unterverzeichnisse sind aber freigegeben. Wie gesagt, der Fehler tritt auch nur sporadisch auf. -

Software Restriction Policies - Sporadisch freigegebene Anwendungen werden blockiert

Garant hat einem Thema erstellt in: Windows Forum — Allgemein

Hallo, wir setzen SRP (Whitelisting) auf vielen Arbeitsplätzen ein. Das funktioniert auch sehr gut, bis auf das es sporadisch zu den Problemen kommt, dass Anwendungen aus freigegebenen Verzeichnissen doch blockiert werden. Hat da jemand von euch bereits Erfahrung mit und eine Idee wie man das lösen könnte? Gruß -

Exchange-Verbindung über Internet forcieren

Garant antwortete auf ein Thema von Garant in: MS Exchange Forum

Ich hatte gedacht, dass das evtl. ein Fall für Outlook Anywhere ist und ich die Verbindung über GPO forcieren kann. Alternativ könnte ich doch auch die externe Adresse als InternalURL angeben, oder.....? -

Exchange-Verbindung über Internet forcieren

Garant antwortete auf ein Thema von Garant in: MS Exchange Forum

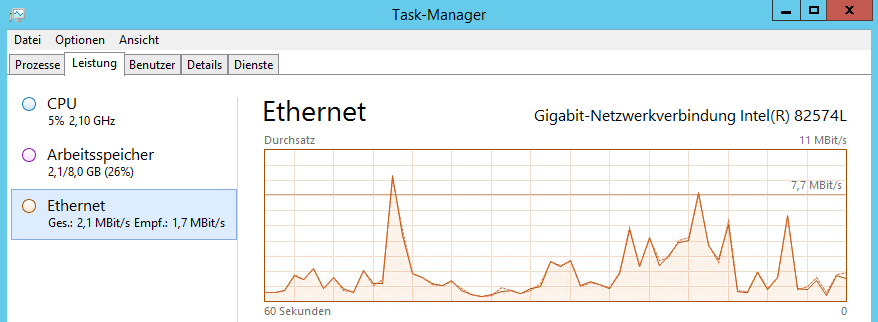

Die Festverbindung ist eine MPLS. Die Internetleitung an Standort A ist ein DCIP mit fester Bandbreite, usw. und die Internetleitung an Standort B wurde auch angehoben. -

Guten Morgen, der Exchange-Server steht an Standort A. Es gibt Standort B mit diversen Clients, die über eine Festverbindung an Standort A angebunden sind. Diese Festverbindung ist allerdings sehr träge. Nun soll Outlook über das Internet auf den Exchange an Standort A zugreifen. Ist hier Outlook Anywhere das Mittel der Wahl? Exchange 2016 und Outlook 2016 Gruß

-

Neuer Hyper-V Server - Wie VMs verschieben?

Garant antwortete auf ein Thema von Garant in: Virtualisierung

Moin, das klingt einfach. Zwei VMs beinhalten DC und Exchange - denen ist das exportieren und kopieren im Hintergrund auch "egal"? -

Hallo, ich habe leider keinerlei Erfahrung mit Hyper-V, sondern nur mit VMWare. Es gibt einen Hyper-V Host (Windows Server 2016) inkl. drei VMs. Der Hyper-V Host befindet sich nicht in der Domäne. Ich möchte den Hyper-V Host nun gerne ersetzen, da die Performance nicht mehr ausreicht. Wie kann ich am einfachsten die drei VMs auf den neuen Host, der sich im selben LAN befindet, umziehen? Gruß

-

nltest wirft Fehler RPC_S_SERVER_UNAVAILABLE

Garant antwortete auf ein Thema von Garant in: Windows Server Forum

Fehler wurde gelöst. Der Dienst "Anmeldedienst" stand auf Manuell und war nicht gestartet. -

nltest wirft Fehler RPC_S_SERVER_UNAVAILABLE

Garant antwortete auf ein Thema von Garant in: Windows Server Forum

Guten Morgen, ja, kann alles aufgelöst werden. Auch via portqry.exe werden mir die Ports als LISTENING angezeigt. -

nltest wirft Fehler RPC_S_SERVER_UNAVAILABLE

Garant hat einem Thema erstellt in: Windows Server Forum

Hallo, wir haben einen Server 2012 R2 via Inplace-Upgrade auf Server 2016 angehoben. Dieser Server ist ein reiner Dateiserver. Nach dem Inplace-Upgrade wurde festgestellt, dass einige Netzwerkkomponenten sich nicht mehr auf die Freigaben verbinden konnten. Erst war SMBv1 in Verdacht, allerdings haben die Komponenten keine Probleme sich auf anderen Server 2016-Systemen zu verbinden. Ich habe dann via nltest gecheckt, wie dir Verbindung zur Domäne aussieht und es wurde folgender Fehler zurückgegeben. Meine Frage ist nun, ob ich via folgendem Befehl die Verbindung zur Domäne über einfachen Weg wiederherstellen kann oder ob Ihr alternative Vorschläge habt? Gruß -

Postfach Remoteverschiebungsanforderung

Garant antwortete auf ein Thema von Garant in: MS Exchange Forum

Guten Morgen, es geht um ca. 75 Mailboxen mit ~ 150GB Volumen in Summe... -

Hallo, ich habe zwei Domänen. In Domäne A gibt es einen Exchange 2010 und in Domäne B einen Exchange 2016. Die Domänen verfügen über keinerlei Vertrauensstellung o.ä. Jetzt würde ich gerne Postfächer aus Domäne A in Domäne B verschieben, wie kann ich dies am geschicktesten anstellen? Über die Remoteverschiebungsanforderung?

-

Guten Morgen, wie strukturiert Ihr die im Exchange angelegten Ressourcen im Active-Directory? Geht mir dabei z.B. um Funktions-/Sammelpostfächer, Verteilergruppen, usw. Nach aktuellem Stand liegen diese in div. OUs verteilt und ich würde diese gerne sortiert in vers. OUs ablegen. Dafür könnte und dürfte ich unter der OU "Exchange-Ressourcen" doch theoretisch weitere OUs anlegen und die entsprechenden Objekte dort hinverschieben, oder?

-

Guten Tag, ich möchte das Passwort des Domänen-Administrator ändern. Dieser wird allerdings auch im DHCP verwendet, damit der DHCP die Einträge im DNS anpassen kann. Was müsste ein neuer Benutzer für Rechte haben, damit dies weiterhin funktioniert?

-

Editionswechsel von Standard auf Express möglich?

Garant hat einem Thema erstellt in: MS SQL Server Forum

Guten Abend zusammen, ist es ohne Weiteres möglich, einen Editionswechsel von SQL Server 2012 Standard auf SQL Server 2016 Express durchzuführen? Oder muss der alte SQL Server komplett deinstalliert werden und durch eine Neuinstallation von Server 2016 Express bereitgestellt werden? Gruß -

Aktuell habe ich mit meinen ca. 25 Benutzern keine Bauchschmerzen was die verfügbare Bandbreite und die Performance der Maschine angeht. Geht mir hier wirklich nur um den Vergleich, da ich davon ausgehe, dass es hier sicherlich einige gibt, die das Produkt mit vielen weiteren Benutzern einsetzen. In den aktuellen Zeiten ist die Frage nach solchen Möglichkeiten höher denn je.....

-

Die ERP-Software ist Telnetbasierend, da sehe ich eher weniger ein Problem. Die Session Hosts sind in unseren Fällen die Büro-Arbeitsplätze der Mitarbeiter, auf die wir die Mitarbeiter via RDG zugreifen lassen.

-

Guten Morgen, vor einiger Zeit hatte ich ja eine technische Rückfrage zur Bereitstellung des RD-Gateways. Das läuft nun auch gut mit knapp 25 Benutzern. Gibt es von euch Erfahrungswerte bis wie viele Personen so ein RD-Gateway stabil und flüssig läuft? Ich weiß, hängt natürlich stark vond er Umgebung und deren Tätigkeiten ab. Wir machen hier allerdings nur Office- und ERP-Software.

-

Terminalserver-Umgebung von außen erreichbar machen

Garant antwortete auf ein Thema von Garant in: Windows Server Forum

Okay, vielen Dank. Für alle, die den RDG auch via Apache2 veröffentlichen wollen, poste ich einfach mal meine Konfiguration. Es muss das Modul mod_proxy_msrpc aktiviert sein. Ich habe festgestellt, dass auf den Clientrechnern (Windows 10) noch ein Registry-Hack erzwungen werden muss, wenn eine Verbindung über das Gateway aufgebaut werden soll. Er versucht sich via Kerberos-Ticket bzw. NTLM zu authentifizieren und das geht nicht, da kein Ticket existiert bzw. NTLM nicht über den RP übertragen werden kann. Er springt durch folgenden Hack auf RPC-over-HTTP zurück. [HKEY_CURRENT_USER\SOFTWARE\Microsoft\Terminal Server Client] "RDGClientTransport"=dword:00000001 ProxyRequests Off ProxyPreserveHost On SSLProxyEngine On SSLProxyVerify none SSLProxyCheckPeerCN off SSLProxyCheckPeerName off SSLProxyCheckPeerExpire off # Die folgende direktive lädt das mod_proxy_msrpc-Modul. OutlookAnywherePassthrough On ProxyPass / https://internal.rdg.server/ ProxyPassReverse / https://internal.rdg.server/ SSLEngine on SSLCertificateFile <Zertifikat> SSLCertificateKeyFile <Schlüssel> SSLCertificateChainFile <CA-Zertifikat> Gruß -

Terminalserver-Umgebung von außen erreichbar machen

Garant antwortete auf ein Thema von Garant in: Windows Server Forum

Guten Morgen, hast du ein Stichwort, wonach ich suchen kann um das zu konfigurieren? Aktuell werden die Sammlungen nur auf dem jeweiligen Session Host im Webaccess angezeigt. -

Terminalserver-Umgebung von außen erreichbar machen

Garant antwortete auf ein Thema von Garant in: Windows Server Forum

Eine Frage hätte ich noch, wenn ich nun mehrere Session Hosts habe, kann ich die dort hinterlegten Sammlungen/RemoteApps alle in einem RDWeb anzeigen lassen? -

Terminalserver-Umgebung von außen erreichbar machen

Garant antwortete auf ein Thema von Garant in: Windows Server Forum

KEMP war auf den Beitrag von testperson bezogen. In Betrieb haben wir aktuell kein KEMP, nur den Apache als Reverse-Proxy, welchen ich auch eigtl. erstmal dafür verwenden möchte.