r4z13l

Members-

Gesamte Inhalte

42 -

Registriert seit

-

Letzter Besuch

Profile Fields

-

Member Title

Newbie

Fortschritt von r4z13l

-

Bidirektionaler Trust funktioniert nur Unidirektional

r4z13l antwortete auf ein Thema von r4z13l in: Active Directory Forum

Guten Morgen Zusammen, der Trust funktioniert nun wie er soll. Was wurde getan: 1.) Einen weiteren Server 2019 (mit GUI) zum DC gemacht 2.) Sämtliche FSMO Rollen auf den den 3. DC verschoben - Eine Wichtige tätigkeit hat mich dann davon abgehalten, gestern noch weiter daran zu arbeiten 3.) Morgens angemedet, Trust funktioniert Ich versuche heute noch herauszufinden was sich da im AD getan hat und berichte hier. LG r4 -

Bidirektionaler Trust funktioniert nur Unidirektional

r4z13l antwortete auf ein Thema von r4z13l in: Active Directory Forum

ah jetzt :) Also mit DNS meine ich, dass ich auf beiden Seiten nur ein forwarding für die jeweil andere Domäne konfiguriert habe, keinen Zonenübertragung o.ä. Einen dritten DC (mit GUI) installiere ich bereits. LG r4 -

Bidirektionaler Trust funktioniert nur Unidirektional

r4z13l antwortete auf ein Thema von r4z13l in: Active Directory Forum

Guten Morgen Nils, vielen Dank für deinen Hinweis. Meines Wissens nach kann bei Server 2019 die GUI nicht mehr nachinstalliert werden. Hier müssten also neu DCs installiert und das ganze auf diese verschoben werden (was viel Aufwand bedeutet). Zur DNS - Anmerukung: Was meinst du damit? Zu den Standorten: Ja, die DCs laufen an unterschiedlichen Standorten und können nur über L3 miteinander kommunizieren. Andes geht es leider nicht. LG r4 -

Welche ASA zum "schnuppern"?

r4z13l antwortete auf ein Thema von knoebbe in: Cisco Forum — Allgemein

Hi Knoebbe, ich habe letzte Woche meine ASA5505 außer Betrieb genommen und wollte diese eh über eBay verkaufen. Hättest du interesse? Achtung: Eine 5505 hat nur FastEthernet Ports (100M). Auf der ASA ist nur eine BASE - Lizenz. LG r4 -

Bidirektionaler Trust funktioniert nur Unidirektional

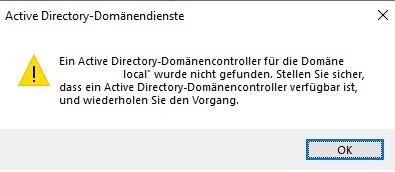

r4z13l hat einem Thema erstellt in: Active Directory Forum

Hallo Community, nach Jahren habe ich endlich mal wieder ein Microsoft Projekt zu realisieren und stoße promt auf ein sehr ungewöhnliches Verhalten... Wir erstellen für unser Büro aktuell eine neue Domain und wollen die User / Dienste aus der alten Domain (domain1.local) in die neue Domain (office.domain2.de) migrieren. Zum Aufbau: domain1.local = Domänen- & Funktionslevel = Server 2008 R2 office.domain2.de = Domänen- & Funktionslevel = Server 2016 (installiert auf MS Windows Server Core 2019)* Die beiden Domains sind über einen S2S IPSec VPN Tunnel verbunden (permit ip any any). *hier die erste Unstimmigkeit - Problem 1: Lasse ich mir das Domänen- & Funktionslevel über die GUI anzeigen, wird mir wie erwartet Server 2016 angezeigt. Frage ich das per PowerShell ab bekomme ich folgende Ausgabe: PS C:\Users\adm.xxx\Documents> [System.DirectoryServices.ActiveDirectory.Domain]::GetCurrentDomain() Forest : office.domain2.de DomainControllers : {DC01.office.domain2.de, DC02.office.domain2.de} Children : {} DomainMode : Unknown DomainModeLevel : 7 Parent : PdcRoleOwner : DC01.office.domain2.de RidRoleOwner : DC01.office.domain2.de InfrastructureRoleOwner : DC01.office.domain2.de Name : office.domain2.de Möchte ich den Domain Mode setzen kommt folgender Fehler: PS C:\Users\adm.xxx> Set-ADDomainMode -DomainMode Windows2016Domain -Identity office.domain2.de -AuthType Basic -Credential (Get-Credential OFFICE\adm.xxx) Set-ADDomainMode : Es kann keine Verbindung mit dem Server hergestellt werden. Dies liegt möglicherweise daran, dass der Server nicht vorhanden oder derzeit ausgefallen ist oder dass darauf nicht Active Directory-Webdienste ausgeführt wird. In Zeile:1 Zeichen:1 + Set-ADDomainMode -DomainMode Windows2016Domain -Identity office.domain2 ... + ~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~ + CategoryInfo : ResourceUnavailable: (office.domain2.de:ADDomain) [Set-ADDomainMode], ADServerDownException + FullyQualifiedErrorId : ActiveDirectoryServer:0,Microsoft.ActiveDirectory.Management.Commands.SetADDomainMode Die AD-WebServices sind jedoch installiert und laufen. Auch kommt diese Meldung, wenn ich das direkt auf dem betroffenen DC ausführe. In der domain1.local steht unter DomainMode ebenfalls wie erwartet Server 2008 R2. ------------------------------- Problem 2: DNS wird über ein Forwarding gemacht. Alle DCs (2 je Domain) können sich problemlos gegenseitig erreichen (ping + telnet auf alle relevanten Ports ist erfolgreich in alle Richtungen). Allerding kann ich den Trust nur von domain1.local nach office.domain2.de einrichten. Wenn ich das so mache, kann ich auch Objekte aus office.domain2.de auf Ressourcen in domain1.local berechtigen. Umgekehrt funktioniert das leider nicht. In office.domain2.de ist der eingerichtet Trust zwar sichtbar (nachdem er in domain1.local eingerichtet wurde) jedoch kann nicht auf Objekte / Ressourcen aus domain1.local zugegriffen werden. Lasse ich den Trust über die MMC überprüfen erscheint folgende Fehlermeldung (s. Anhang: FehlerTrust_office.domain2.de.jgp) Im Eventprotokoll finde ich leider keine weiteren Hinweise, was hier schief läuft :/ Ich bin für jeden Hinweis dankbar. LG r4 -

Exchange 2016 - Interner Mailversand flägt fehl

r4z13l hat einem Thema erstellt in: MS Exchange Forum

Hallo Zusammen, wir haben am Wochenende folgendes (neu) aufgebaut: - Windows Server 2016 std. als Domain Controller - Windows Server 2016 std. + Exchange 2016 std. (+POP3 Connector) Nach Problemen bei der Installation (was nur mit MS Exchange 2016 CU4 möglich war) lief nach mehreren Stunden der Exchange. Jedoch war kein Mailempfang noch -versand möglich. Nach mehreren Einstellungsänderungen an den Empfangsconnectoren, DNS - Einstellungen (von Exchange, nicht vom Server selbst) war es möglich, mit dem Server e-Mails zu Empfangen. Leider ist der Versand von eMails (weder nach intern noch nach extern) möglich. Die eMails bleiben in Ordner "Drafts/Entwürfe" liegen (Über Outlook wie auch über OWA). Im ersten Schritt geht es mir um den internen Mailversand. Gerne stelle ich Logs, Konfig-Einstellungen, ps-ausgaben etc zur Verfügung. LG r4 -

und kannst du den server per ping erreichen? config des switches?

-

MSRA funktioniert nach Update auf Windows 10 nicht mehr

r4z13l antwortete auf ein Thema von r4z13l in: Windows 10 Forum

Auf welche finale Version? Windows 10 wurde von MS freigegeben und es gibt massenhaft Beispiele im Internet wie es zu konfigurieren ist und auch das es funktioniert. -

MSRA funktioniert nach Update auf Windows 10 nicht mehr

r4z13l hat einem Thema erstellt in: Windows 10 Forum

Hallo Zusammen, wir haben in unserer Firma die RA bisher mit dem Windowsboardmittel MSRA realisiert. Von einem geupdateten Windows 10 Arbeitsplatz funktioniert das versenden eines RA Offers jedoch nicht mehr. Es kommt sofort nach dem klicken folgende Fehlermeldung (egal ob mit Hostname, FQDN oder IP): Ideen? LG r4 -

Cisco ASA 9.1.3 Source NAT im VPN Tunnel

r4z13l antwortete auf ein Thema von r4z13l in: Cisco Forum — Allgemein

Hallo Zusammen, falls jemand mal das selbe problem haben sollte, hier die Lösung: nat (outside,inside) 1 source static Destination_LAN Destination_LAN destination static NAT_LAN Source LAN access-list inside_access_in_1 line 1 extended permit ip object Source LAN object NAT_LAN Grüße r4 -

Cisco ASA 9.1.3 Source NAT im VPN Tunnel

r4z13l hat einem Thema erstellt in: Cisco Forum — Allgemein

Hallo Zusammen, folgendes Szenario ist gegeben: Ein VPN - Tunnel zu einem Kunde soll mit genatteten IP Adressen aufgebaut werden. Der VPN Tunnel wird auch sauber und korrekt aufgebaut. Jedoch nattet die ASA das Source LAN nicht. Source LAN: 192.168.10.0/24 NAT LAN: 172.31.31.0/24 Destination LAN 10.15.20.0/24 Es soll ein 1-1 NAT für das Source LAN auf das NAT LAN stattfinden, wenn dieses über den Tunnel kommunizieren möchte. Meine ACL´s passen laut Packettracer alle. Wenn ich jedoch ein "sh nat" mache, sehe ich keine hits auf der NAT Regel welche aus dem Source LAN das NAT Lan machen soll: nat (inside, outside) source static SourceLAN NATLan destination DestinationLAN VPN Tunnel und ACL´s müssten wie gesagt i.O. sein. Hat hier einer eine Idee, was ich falsch mache? Vielen Dank für eure Unterstüzung Grüße r4 -

keine Verbindung zu Wlans mit WPA2 Verschlüsslung

r4z13l antwortete auf ein Thema von Kartfahrer in: Cisco Forum — Allgemein

config des AP´s? -

CISCO ASA 5505 hinter FRITZ.Box betreiben

r4z13l antwortete auf ein Thema von TobiasNYSE in: Cisco Forum — Allgemein

Hast du entsprechende ACL´s eingerichtet? Sprich, darf man vom inside - LAN der ASA auf das Netz der FB zugreifen? Dashier ist dein Problem: du schickst den Traffic wieder zurück. Hast du beim Routing das richtige Interface ausgewählt? -

Hallo Zusammen, weiß jemand, wie ich im AD sperren kann, dass neue (unbekannte) Computer beitreten können? Ich will, dass bevor ein PC der Domain hinzugefügt wird, er im AD angelegt werden muss. Bei neuen Domains kann man das soweit ich weiß bei der Installation einstellen. Ich finde jedoch nicht, wo ich das nachträglich umstellen kann. DC1 = 2008R2 DC2 = 2012R2 Funktionsebene & Schema = 2008R2 Vielen Dank für euere Hilfe! LG r4

-

ASA5512x 8.6 Routing dmz <-> inside

r4z13l antwortete auf ein Thema von kees_23 in: Cisco Forum — Allgemein

Bekommst du im Logging der ASA ein Meldung wenn du "Echtdaten" durch die Leitung schickst?