-

Gesamte Inhalte

2.033 -

Registriert seit

-

Letzter Besuch

Beiträge erstellt von magicpeter

-

-

vor 23 Stunden schrieb winmadness:

Hallo Peter,

ich verwende OPNSense. Das GEO Blocking ist dort direkt integriert. Im Grunde liefert MaxMind eine Liste mit IP Adressen und Länderbezug. OPNSense importiert diese Liste und stellt diese in sog. Alias zur Verfügung. Somit kann man z.B. einen Alias anlegen, in dem nur Deutschland aktiviert ist. Dieses Alias wird in der Firewall als "Source IP" eingetragen und als "Invert" gekennzeichnet. Diese Regel blockt dann alle Anfragen, ausser aus Deutschland. Oder man verwendet das Alias für einen bestimmten Port (z.B. EAS) und erlaubt mit der Firewall Regel Zugriffe nur aus Deutschland.

Moin Winmadness,

das klingt doch schon mal sehr gut. Die Lancom Firewall setzt Intrusion Detection / Prevention System („IDS/IPS“) ein das ist so etwas ähnliches. Nur nicht so allgemein sondern sehr spezifisch.

Das Intrusion Detection / Prevention System („IDS/IPS“) pflegt eine Datenbank bekannter Bedrohungen, um die Computer in Ihrem Netzwerk vor einem breiten Spektrum von feindlichen Angriffen zu schützen, Warnmeldungen auszugeben, wenn solche Bedrohungen festgestellt werden, und die Kommunikationsverbindung zu feindlichen Quellen zu beenden. Das System zur Erkennung und Bekämpfung von Netzwerkbedrohungen basiert auf Suricata.

Seine Bedrohungsdatenbank besteht aus einem von ProofPoint bereitgestellten, ausführlichen Regelsatz. Dieser Regelsatz enthält eine Blacklist mit IP-Adressen, Muster zur Erkennung von Malware in Kommunikationsverbindungen, Muster für Netzwerk-Scans, Muster für Brute-Force-Angriffe und mehr. Im IDS-Modus generiert die IDS / IPS-Vorrichtung lediglich Warnmeldungen, wenn eine Regel auf den Datenverkehr zutrifft. Im IPS-Modus generiert die IDS / IPS-Vorrichtung Warnmeldungen und blockiert bösartigen Datenverkehr zusätzlich. Sobald Sie IDS / IPS aktivieren, sind alle Regeln standardmäßig aktiv. Falls Dienste fälschlicherweise im Netzwerk von IDS / IPS blockiert werden, können Sie die IDS / IPS-Vorrichtung so konfigurieren, dass sie die Regel ignoriert, die den falschen Alarm ausgelöst hat.

-

vor 2 Stunden schrieb winmadness:

Hallo Peter,

wenn Du Dein System weiter absichern willst, hätte ich noch einige Ideen:

- auf der Firewall Geo IP zur Blockierung von unberechtigten Anfragen. Ich nutze die Datenbank von MaxMind

- Proxy für ausgehende Verbindungen

- Block bzw. Begrenzung aller ausgehenden Verbindungen für die Windows Server (Exchange, DC, Fileserver), benötigt einen WSUS

Oh, danke für deinen Input.

Das mit dem Geo IP Filter zur Blockierung unberechtigter Anfragen find ich sehr interessant.Ich habe direkt einmal eine Support anfragen an Lancom gestellt. Wir setzen vorrangig die UF-200 von Lancom ein.

vor 3 Stunden schrieb winmadness:Hallo Peter,

wenn Du Dein System weiter absichern willst, hätte ich noch einige Ideen:

- auf der Firewall Geo IP zur Blockierung von unberechtigten Anfragen. Ich nutze die Datenbank von MaxMind

- Proxy für ausgehende Verbindungen

- Block bzw. Begrenzung aller ausgehenden Verbindungen für die Windows Server (Exchange, DC, Fileserver), benötigt einen WSUS

Wie funktioniert bei dir das GeoBlocking?

Mit welcher Firewall hast du das realisiert? -

vor 4 Minuten schrieb winmadness:

Hallo Peter,

als Admin würde ich immer kompromittierte Systeme neu installieren / aufbauen. Aber wie Du schon richtig schreibst liegt die Entscheidung (leider) bei der Geschäftsleitung – Kosten gegen Sicherheit.

Ja, so ist es. Aber oft wird in einem solchen Fall dann auch mal der Server erneuert. Denn Windows Server 2012 mit einem Exchange 2013 sind ja auch nicht mehr die neuesten

-

vor 14 Minuten schrieb Dukel:

Meine Kunden nutzen Personalisierte Admin Accounts und auch nur zur Administration.

OK, das ist auch eine Möglichkeit und auch noch eine sehr sichere.

-

vor 3 Minuten schrieb winmadness:

Hallo Peter,

Malwarebytes ist ein sehr guter Scanner. Wird auch in allen "Virenscanner-Foren" empfohlen wenn es um einen potentiellen Virenbefall geht.

Ich war nicht vom ProxyLogon Exploit betroffen. Exchange / IIS waren bei mir schon immer nur über VPN erreichbar. Ausnahme ActiveSync. Wie schon beschrieben habe ich für EAS ein eigenes virtuelles Verzeichnis mit eigenem Port angelegt. Alle Authentifizierungsmöglichkeiten für EAS sind deaktiviert. Zugriff nur mit Benutzer Zertifikaten. Des Weiteren Geo IP und Allowed DeviceID. In meinen Firewall Protokollen konnte ich feststellen, dass keine unberechtigten Anfragen auf den EAS Port stattgefunden haben.

Danke, dir... das klingt schon einmal nach einen guten Sicherheitskonzept was du da aufgebaut hast,

Ich werde jetzt auch alles dicht machen.

Dann werde ich mit der Geschäftsleitung über die weitere Optimierung / Vorgehensweise sprechen.

Abwägen ob man mit den alten Servern und der eventuell nicht gefundenen Schadsoftware weiter arbeiten will.

Das ist allein die Entscheidung der GL.

Dann Entscheidung treffen und dann umsetzen:

1. Neuaufbau

1.1 Neuaufbau der Server & PC´s

1.2 Optimierung der Netzwerksicherheit2. Risiko auf noch vorhandener Schadsoftware in Kauf nehmen

2.1 Weiterbetrieb der Server & PC´s2.2 Optimierung der Netzwerksicherheit

Optimierung der Netzwerksicherheit

Exchange Server mit MTA in der Firewall absichern (Malware- & Spam-Proxy)

Exchange Server absichern - alle Ports bis auf 25 schließen

Passwörter im Active Directory ändern

Weitere kontinuierliche automatische Überprüfung der Server

E-Mail Anbindung externe Clients (iPhone, PC, etc) nur noch über VPN-Tunnel

Malware-AbwehrSoftware erneuern (Malwarebytes für PC´s & Server)

-

1

1

-

-

Gerade eben schrieb Dukel:

Soll man hierzu noch etwas schreiben?

Kennst du die Admin-Kennworte deiner Kunde nicht auswendig?

-

Gerade eben schrieb winmadness:

Ich habe mich für Eset Endpoint Protection entschieden. Kann sowohl auf Windows 10 als auch Server eingesetzt werden. Ausserdem ist bei den Lizenzen auch eine Cloud Console dabei. Diese bietet unter anderem einen MDM und somit kann ich unsere iPhones darüber verwalten. Gutes Preis / Leistungsverhältnis. Weiterer Vorteil - für die Management Console gibt es auch eine on-premise Version für Windows und Linux.

Das hört sich interessant an, aber ich interessiere mich extra für Malwarebytes weil diese Software alle Malware gefunden und entfernt hat in Zusammenhang mit Hafnium.

Wie sieht es bei dir mit Hafnium aus?Hattest du einen entsprechenden Angriff?

Hat deine ESET Software die erkannt?

Danke für deinen Kommentar.

-

vor 14 Stunden schrieb MurdocX:

Lass Dir doch mal ein Angebot erstellen. Vielleicht kommen für KMU noch Rabatte dazu.

Danke für deinen Kommentar. Das Angebot habe ich bereits angefordert.

Hat jemand Malwarebytes in seinem Netzwerk / Servern im Einsatz? -

vor 21 Stunden schrieb winmadness:

@magicpeter

Wie beschrieben, habe ich EAS über andere Wege abgesichert. iOS hat einen eigenen VPN Client (über App Einstellungen -> VPN). Ob Du eine eigene App benötigst kommt auf die VPN Server Sofware / Protokoll an. Der eingebaute Client kann IKEv2, IPSec und L2TP, kommt aber nicht mit allen VPN Servern / Protokollen klar. Für OpenVPN gibt es z.B. eine eigene App.

Für SMTP (25) auf jeden Fall noch einen MTA vor dem Exchange Server stellen, unter anderem zur Spamfilterung.

War bereits eingerichtet:

Exchange Server mit MTA in der Firewall absichern

1. Der MTA ist auf der Firewall (Lancom UF-200) und prüft alle eingehenden E-Mails auf Schadsoftware und Spam.Wird jetzt auf jedem externen Client (PC, Mac, iPhone,etc) eingerichtet:

Exchange Server absichern - Ports schließen

VPN-Tunnel und iPhone Mail über VPN-Tunnel nutzen

1. Exchange Server Ports bis auf 25 in der DMZ schließen

2. Firewall VPN-Tunnel zum LAN / Exchange Server einrichtenVPN-Konfigfile exportieren

3. OpenVPN Connect App auf dem iPhone einrichten

kein besonderen Einstellung im VPN-Client/Konfigfile notwendig (DNS, Gateway)VPN-Konfigfile importieren

4. Exchange E-Mail Konto einrichtenbestehende E-Mail Konten können weiter genutzt werden

Danke dir für einen Kommentar, das hat mir sehr geholfen.

-

vor 2 Stunden schrieb Dukel:

Du versuchst das mit dem "Administrator" und machst dir in einem anderen Beitrag sorgen um die Sicherheit?

1. gibt es den Admin SD Holder

2. nutzt man den Administrator nicht für die Tägliche Arbeit!

Das war nur ein Test mit dem Admin. Der Admin wird nur für Admin-Aufgaben genutzt.

Mach die keine Sorgen, aber Danke trotzdem.vor 19 Stunden schrieb winmadness:Hi,

wenn das Profile schon vor der VPN Verbindung angelegt wurde, würde ich es löschen und neu anlegen. Welche FQDN ist als EAS Server angegeben? Wird der richtig aufgelöst? Ausserdem mal im IIS Protokoll prüfen, ob überhaupt die Anfrage vom iPhone ankommt. Verwendest Du die OpenVPN App und auf welchem System läuft der VPN-Server?

Danke für euere Kommentare. Es funktioniert jetzt!

Wenn man einen ganz normalen Nutzer nimmt, dann klappt das auch mit den E-Mail (Mail am iPhone durch den VPN-Tunnel)

Ich hatte den Admin nur genutzt weil ich das Kennwort auswendig kenne und leider nicht für jeden anderen Benutzer in der Firma

Exchange Server absichern - Ports schließen

VPN-Tunnel und iPhone Mail über VPN-Tunnel nutzen

1. Exchange Server Ports bis auf 25 in der DMZ schließen

2. Firewall VPN-Tunnel zum LAN / Exchange Server einrichtenVPN-Konfigfile exportieren

3. OpenVPN Connect App auf dem iPhone einrichten

kein besonderen Einstellung im VPN-Client/Konfigfile notwendig (DNS, Gateway)VPN-Konfigfile importieren

4. Exchange E-Mail Konto einrichtenbestehende E-Mail Konten können weiter genutzt werden

-

vor 16 Stunden schrieb winmadness:

Hi,

wenn das Profile schon vor der VPN Verbindung angelegt wurde, würde ich es löschen und neu anlegen. Welche FQDN ist als EAS Server angegeben? Wird der richtig aufgelöst? Ausserdem mal im IIS Protokoll prüfen, ob überhaupt die Anfrage vom iPhone ankommt. Verwendest Du die OpenVPN App und auf welchem System läuft der VPN-Server?

Ich habe mir mal den IIS Log angeschaut (%SystemDrive%\inetpub\logs\LogFiles)

Werde aber nicht ganz schlau daraus.

Es scheint so als wenn der Administrator dabei nicht Funktionieren würde.

Ist das korrekt?

Ich werde mal ein anderes Konto testen.

Danke dir

2021-04-04 07:49:38 fe80::f0a5:a951:d836:dc3a%12 OPTIONS /Microsoft-Server-ActiveSync/Proxy/default.eas &Log=PrxFrom:fe80%3a%3af0a5%3aa951%3ad836%3adc3a%2512_V0_HH:remote.XXXXXXXXX-XXXXXXXXX.de_SmtpAdrs:administrator%40XXXXXXXXX.local_Cpo19000_Fet19031_Error:UserDisabledForSync_Mbx:ServerEX1.XXXXXXXXX.local_Dc:ServerDC1.XXXXXXXXX.local_SBkOffD:L%2f-470_TmRcv07:49:19.3856665_TmCmpl07:49:38.4169219_ActivityContextData:ActivityID%3de5416e58-3a6e-4de5-9e84-19ec43a81102%3bI32%3aATE.C%5bServerDC1.XXXXXXXXX.local%5d%3d2%3bF%3aATE.AL%5bServerDC1.XXXXXXXXX.local%5d%3d0%3bI32%3aADS.C%5bServerDC1%5d%3d2%3bF%3aADS.AL%5bServerDC1%5d%3d1.2466%3bS%3aWLM.Bal%3d480000%3bS%3aWLM.BT%3dEas_Budget:(D)Owner%3aSid%7eXXXXXXXXX%5cAdministrator%7eEas%7efalse%2cConn%3a0%2cMaxConn%3a10%2cMaxBurst%3a480000%2cBalance%3a480000%2cCutoff%3a600000%2cRechargeRate%3a1800000%2cPolicy%3aGlobalThrottlingPolicy%5F17e3e9bc-5a4e-4345-a943-6c8f1e96f21b%2cIsServiceAccount%3aFalse%2cLiveTime%3a00%3a00%3a19.0156514_ 444 XXXXXXXXX\Administrator fe80::f0a5:a951:d836:dc3a%12 Apple-iPhone10C6/1804.70 - 403 0 0 19031

2021-04-03 18:57:49 fe80::f0a5:a951:d836:dc3a%12 OPTIONS /Microsoft-Server-ActiveSync/Proxy/default.eas &Log=PrxFrom:fe80%3a%3af0a5%3aa951%3ad836%3adc3a%2512_V0_HH:remote.XXXXXXXXX-XXXXXXXXX.de_SmtpAdrs:administrator%40XXXXXXXXX.local_Cpo19000_Fet19031_Error:UserDisabledForSync_Mbx:ServerEX1.XXXXXXXXX.local_Dc:ServerDC1.XXXXXXXXX.local_SBkOffD:L%2f-470_TmRcv18:57:30.0992938_TmCmpl18:57:49.130555_ActivityContextData:ActivityID%3df3847cdd-b44e-495c-b5f1-f0187044c685%3bI32%3aATE.C%5bServerDC1.XXXXXXXXX.local%5d%3d2%3bF%3aATE.AL%5bServerDC1.XXXXXXXXX.local%5d%3d8%3bI32%3aADS.C%5bServerDC1%5d%3d2%3bF%3aADS.AL%5bServerDC1%5d%3d1.2015%3bS%3aWLM.Bal%3d480000%3bS%3aWLM.BT%3dEas_Budget:(D)Owner%3aSid%7eXXXXXXXXX%5cAdministrator%7eEas%7efalse%2cConn%3a0%2cMaxConn%3a10%2cMaxBurst%3a480000%2cBalance%3a480000%2cCutoff%3a600000%2cRechargeRate%3a1800000%2cPolicy%3aGlobalThrottlingPolicy%5F17e3e9bc-5a4e-4345-a943-6c8f1e96f21b%2cIsServiceAccount%3aFalse%2cLiveTime%3a00%3a00%3a19.0156511_ 444 XXXXXXXXX\Administrator fe80::f0a5:a951:d836:dc3a%12 Apple-iPhone10C6/1804.70 - 403 0 0 19031

-

vor 3 Stunden schrieb winmadness:

Hi,

wenn das Profile schon vor der VPN Verbindung angelegt wurde, würde ich es löschen und neu anlegen. Welche FQDN ist als EAS Server angegeben? Wird der richtig aufgelöst? Ausserdem mal im IIS Protokoll prüfen, ob überhaupt die Anfrage vom iPhone ankommt. Verwendest Du die OpenVPN App und auf welchem System läuft der VPN-Server?

Moin, danke für deinen Kommentar. Ja, ich nutze die OpenVPN App und der VPN-Server läuft auf einer Lancom UF-200 Firewall. Das OWA läuft bereits und funktioniert auch auf dem iPhone nur die E-Mails per Mail kommen nicht an. Das Konto habe ich bereits neuangelegt. Ändert aber nix. Die IIS Logs werde ich einmal prüfen.

-

Moin,

da wir nach der Hafnium Attacke den Mailserver komplett nach außen zu gemacht haben wollte ich jetzt gerne über einen VPN-Tunnel auf den Exchange Server zugreifen.

Kann nicht mit iPhone Mail per OpenVPN auf den ExchangeServer 2013 zugreifen.

Leider klappt das noch nicht so ganz.

Habe die ovpn-Konfigatrei schon erweitert um den DNS-Server und leite den gesamten Traffic über den VPN.

dhcp-option DNS 192.168.30.121

dhcp-option DOMAIN xxxxxx.local

redirect-gateway

Ich kann bereits per Browser auf den Exchange Zugriefen, aber über das MailProgramm Klappt das noch nicht,

Hat einer eine Idee wie ich das hinbekommen könnte.

Danke euch

-

vor 37 Minuten schrieb winmadness:

Ganz einfache Lösung - VPN. Damit können sowohl Laptops auch Handis eine Verbindung aufbauen. Ich selber habe allerdings ActiveSync über Benutzerzertifikate, eigenes virtuelles Verzeichnis (eigene IIS Seite), GEO-IP an der Firewall, Allowed DeviceIds abgesichert. Ich bin noch am Recherchieren bzgl. eines Reverse Proxy für EAS.

OK, über einen VPN-Tunnel arbeiten ja auch schon einige Benutzer mit Ihren Laptops aber ein iPhone hat bisher noch keinen VPN gehabt, aber warum nicht. Dann können alle Ports aus 25 zu bleiben und die Benutzer können trotzdem E-Mails abholen.

Welche VPN-Lösung (App) nutzt du für das iPhone?

Ich teste einmal die OpenVPN Connect App und sag euch wie es klappt.

-

Moin,

nach der ganzen Hafnium Attacke hat uns Malwarebytes sehr gut geholfen die Malware wieder los zu werden. Kein anderes AniVirenprogramm von 7 getestet hat auch nur das gefunden was Malwarebytes gefunden und entfernt hat.

Ich denke darüber nach jetzt auch auf unseren Servern auf Malwarebytes Endpoint Protection for Servers umzusteigen - Wer nutzt es und wer hat Erfahrung damit?

Auf den PC´s nutze ich seit Jahren Malwarebytes und bin damit sehr zufrieden.

Was kostet es, 20 PCs und einen Server mit 4 virtuellen Servern mit Malwarebytes zu schützen?

Ich werde aus der Preisliste nicht ganz schlau.

OK,

Malwarebytes Endpoint Detection and Response für 20 Geräte kostet 1699,80 $ pro Jahr

https://www.malwarebytes.com/pricing/business/

Endpoint Detection and Response for Servers kostet für einen Server 299.99 $ pro Jahr

https://www.malwarebytes.com/business/edr/server-security/

Ich habe habe aber ingesamt 5 Server (1 HyperV und 4 VM´s) das wären dann ja 1499,95$ pro JahrDas wären dann 1699,80 + 1499,95 = 3199,75€ pro Jahr

Liege ich da richtig?

-

vor 16 Stunden schrieb zahni:

Keine Exchange-Dienste außer SMTP ins Internet hängen. Für den mobilen Zugriff gibt es andere Lösungen, z.B. von Blackberry.

Moin, ja aber wenn der Kunde iPhones und Outlook auf seinem PC nutzen möchte sieht das schon schlecht aus oder?

Gibt es da auch eine sichere Lösung?vor 11 Stunden schrieb Dukel:Sicherheitsmechanismen und Konzepte gibt es viele.

Wichtig ist in jedem Fall. Patchen.

Ein Tiering Modell ist in jedem Fall auch relativ einfach umzusetzen, ergibt etwas mehr Sicherheit und ist auch eine Basis für andere Sicherheitskonzepte.

Patchen ist schon sehr wichtig. Wie erfährt man dann wenn neue Patches rauskommen?

Wir Patchen einmal pro Monat alle Kunden durch. Das könnte aber schon zu spät sein bei einem Angriff wie Hafnium!Mein du so etwas wie Admin Tiers?

https://www.frankysweb.de/active-directory-einfache-manahmen-fr-mehr-sicherheit-teil-1/

-

Moin, so das Thema Hafnium haben wir ja jetzt vollständig durch oder?

Mein Hafnium Post - war das ein Erlebnis!!!

Nein, haben wir nicht!Was kann man tun, damit so etwas nicht mehr auftritt oder was kann man an der aktuellen Situation verbessern?

Was sagt oder besser empfehlt ihr eueren Kunden?

Da bin ich jetzt mal gespannt.

-

So alle Server laufen wieder und die Malware ist weg.

Danke an alle für Ihre konstruktiven Eingaben War halt wie immer.

War halt wie immer.

Hier meine Vorgehensweise. Vielleicht hilft es ja jemanden bei der gleichen Aufgabenstellung / Bedrohung.Datensicherung aller Server - Veeam B&R

Einspielen der MS Sicherheitsupdates - KB5000871

Überprüfung ob Angriff stattgefunden hat - Test-ProxyLogon.ps1

Isolierung Ihres Exchange Servers - Ports auf der Firewall geschlossen (443, 80, 987)

Anwendung des MS Tool - Exchange On-Premises Minderungstool (EOMT)

Überprüfen und Bereinigung des Aufgabenplaners

Automatische Scripte erstellt - DNS-Updater, MS Safety Scanner, Malware Deleter

Informationsschreiben erstellt und an alle betroffenen Kunden verschickt

Systemüberprüfung auf Hacker & Malware - Thor Lite Scanner

Monitoring-Tool installiert und system überwacht - Sysmon

Überprüfung Active Directory - Benutzerberechtigung und - Änderung - repadmin

Server mit Virus Removal Tool geprüfen und bereinigen - Sophos Removal Tool

Server mit Virus Removal Tool prüfen und bereinigen - Kaspersky Removal Tool

Server mit Virus Removal Tool prüfen und bereinigen - Microsoft Removal Tool

Server mit Virus Removal Tool prüfen und bereinigen - ESET Removal Tool

Server mit Virus Removal Tool prüfen und bereinigen - McAfee Removal Tool

Server mit Virus Removal Tool prüfen und bereinigen - Norton Removal Tool

Server mit Virus Removal Tool prüfen und bereinigen - Malwarebytes (hat die meisten Schädlinge gefunden und entfernt!!!!)

Windows Firewall auf blockierte Ports & Veränderungen (Port 135 & 445) überprüfen

VM mit Recovery Tool überprüft und bereinigt

E-Mail Informationsspeicher auf Bedrohung überprüft

Passwörter im Active Directory ändern sobald die Malware entfernt wurdeTägliche Überprüfung der Server auf weitere Bedrohung

Weltweite permanente Recherche - Internet, Foren, Expertengruppen, Herstellerseiten, Kollegen, News Auswertung, Fachgespräche -

Am 23.3.2021 um 09:29 schrieb testperson:

Der Serverbetreiber - also der, der das Ding kompromittiert hat - wird bald evtl. steinreich sein. Ein Teil davon scheint ein Coin Miner zu sein.

Genau so ist es....

Genau so ist es....

-

vor 40 Minuten schrieb zahni:

Na klar:

https://www.syss.de/leistungen/digitale-forensik

Könnte für Dich aber negative Folgen haben...

Danke dir.

-

vor 25 Minuten schrieb Dukel:

Wieviel Forensic Erfahrung hast du, dass du beurteilen kannst, ob es ein Angriff gab?

Wenn du dir nicht sicher bist, beauftrage jemand, der das prüft.Hättest du da jemanden den du mir empfehlen könntest?

Aktueller Statusbericht der eingeleitet Aktionen:

Einspielen der MS Sicherheitsupdates - KB5000871

Überprüfung ob Angriff stattgefunden hat - Test-ProxyLogon.ps1

Isolierung Ihres Exchange Servers - Ports auf der Firewall geschlossen

Anwendung des MS Tool - Exchange On-Premises Minderungstool (EOMT)

Automatische Scripte erstellt - DNS-Updater, MS Safety Scanner, Malware Deleter

Informationsschreiben erstellt und an alle betroffenen Kunden verschickt

Systemüberprüfung auf Hacker & Malware - Thor Lite Scanner

Monitoring-Tool installiert und system überwacht - Sysmon

Überprüfung Active Directory - Benutzerberechtigung und - Änderung - repadmin

Server mit Virus Removal Tool prüfen und bereinigen - Sophos Removal Tool

VM mit Recovery Tool überprüft und bereinigt

E-Mail Informationsspeicher auf Bedrohung überprüft

Passwörter im Active Directory geändertTägliche Überprüfung der Server auf weitere Bedrohung

Weltweite permanente Recherche - Internet, Foren, Expertengruppen, Herstellerseiten, Kollegen, News Auswertung, FachgesprächeHat jemand sonst noch eine Idee was man noch tun könnte?

Danke euch. -

vor 9 Stunden schrieb daabm:

Nein, außer Dir kenne ich niemand. Und ich kenne auch niemand, der meinte, daß er das "mal eben so" wieder los wird ohne "mach alles neu"...

Edit: Ich kenne auch sonst nur wenige, die derart blauäugig vorgehen.

Zum Thema "whenChanged": repadmin sagt Dir, was da geändert wurde.

Moin daabm,

danke für den Tip "repadmin".

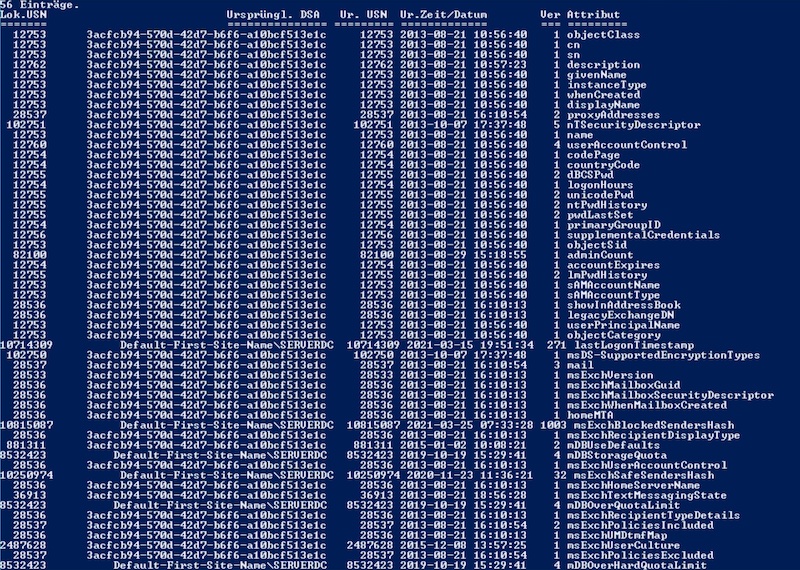

Ich habe mir jetzt einmal die Veränderungen angeschaut. Das sieht für mich aber völlig normal aus oder?Die meisten Werte sind sehr alt und resultieren aus der Erstellung des Objects. Die einzig aktuellen Werte aus diesem Jahr sind:

msExchBlockedSendersHash = Dieses Attribut speichert den Hash der Auflistung Liste sicherer Absender für den Benutzer.

lastLogonTimestamp = Das Active Directory Attribut lastLogonTimestamp zeigt den exakten Zeitpunkt, an dem sich der Benutzer das letzte Mal erfolgreich in der Domäne authentisiert hat.

Das sieht für mich jetzt nicht wie ein Hackerangriff aus. Zumindest bei diesem AD Object.

Ich habe da einmal einen kleinen Screenshot gemacht. Sehr ihr da etwa auffälliges? -

vor 5 Minuten schrieb fmsmuc:

Bin auch am entfernen von dem Mist.

1.) Scheduler die komischen Tasks Löschen

2.) mit Taskmanger die powershell tasks killen

3.) windows/temp Löschen

4.) Microsoft saftey scanner drüber laufen

5.) m6.bin mit taskmanger killen

6.) Sophos virus removal downloaden und starten (löscht den miner)

7.) wenn owa nicht gebraucht wird am router port für http zugriffe sperren

8.) neu starten - tasks und sheduler kontrollieren

9.) Bitdefender-PR-Whitepaper-LemonDuck-creat4826-en-EN-GenericUse.pdf laden und logfiles anschauen wie im pdf beschrieben

10.) sophos auch bei anderen rechnern laufen lassen - kann sein dass der miner auf mehreren rechnern ist

11.) Passwörter ändern

bei mir schaut es schon ganz gut aus - hatte einen pc vergessen und schon ist es wieder aufgetaucht. Darum sophos auf allen PCs / virt Maschinen laufen lassen

Moin, ich arbeite auch noch auf auf ein paar Servern und PCs gegen den Mist an

Danke für deinen Kommentar und den Input.

Hat der Sophos virus removal etwas bei dir gefunden? -

vor 11 Minuten schrieb zahni:

Malware, die nicht erkennbar ist, nennt sich Rootkit. Die wird man nur los, wenn man das System neu installiert. Es gibt übrigens auch Rootkits, die sich in der UEFI Firmware verstecken. Die sind nach einer Neuinstallation wieder da.

Von so bösen Rootkits habe ich schon gehört. Ich habe jetzt noch mal alle Rechner (einer) und Server (drei) mit MSERT und Malewarebytes überprüft. Kein einziger Fund. Ich weiss das muss nix heißen. Keine besonderen Vorkommnisse und auch sonst keine Hinweise für einen Befall außer das AD Attribut "whenChanged" mit relativ aktuellen Datumswerten.

So jetzt werde ich noch mal den Thor Lite über die Server und PCs jagen und dann mal schauen.

Erst mal Danke.

Ahja, hatte jemand von euch denn schon mal den Hafnium Spaß in seinem Netzwerk?

Wieviele Lizenzen benötige ich wenn ich einen zusätzlichen Replicationsserver habe

in Microsoft Lizenzen

Geschrieben

Moin,

ich setze meisten 2 Hypes-V Server ein. Einer ist der Server wo sie Vm´s produktiv darauf laufen auf den andern sind nur die REcpliacte die jede Stunde darauf repliziert werden.

Wir muss ich jetzt lizenzieren?

Beispiel:

Ein Hyper-V Windows 2019 Std. mit 4 Vm´s (Windows 2019 Std.)

Darauf werden die Vm´s betrieben

Dann noch einen Hyper-V Windows 2019 wo nur die VM´s im gestoppten Modus liegen.

3 x Windows 2019 Std. Lizenz

Denn eine Windows 2019 Std. Lizenz reicht für 2 VM´s aus.

Damit sollte auch alles lizensiert sein oder?