al3x

-

Gesamte Inhalte

227 -

Registriert seit

-

Letzter Besuch

Beiträge erstellt von al3x

-

-

Hallo,

kann mir jemand den Unterschied bei der SSO-config unter VMware zwischen

1) AD integrated Windows Authentication und

2) AD as an LDAP Server erklären?

Ich verstehe es so, dass wenn eine vCenter Server Appliance im AD aufgenommen ist, dann kann man in der vmware SSO-config Option 1) nutzen,

befindet sich der vCenter Server bzw. PSC hingegen nicht im AD, dann muss man Option 2) nehmen!?

Ich frage hinsichtlich der kommenden LDAPs- Erzwingung. Nutzt Option 1) per default denn schon ldaps?

Stelle ich von 1) auf 2) um, und konfiguriere LDAPs, dann kann sich kein AD-ESX-Admin mehr anmelden.

-

hm.. okay dann bin ich ja nicht ganz b***d

, denn so war eigentlich auch mein bisheriger Stand.

, denn so war eigentlich auch mein bisheriger Stand.

Dann hat es mit dem Zertifikat, welches man dort zwecks ldaps einbinden muss wohl eine andere Bewandnis. Eventuell ist das nur wenn Clients per 636 auf die Groupware wollen OHNE das eine AD-Query dahintersteckt....

-

vor 16 Minuten schrieb NorbertFe:

Siehe nils‘ Antwort. Du installierst dir ja auch nicht jedes Webserverzertifikat in deinem Browser.

also ist der Weg das Kerb-Auth zu exportieren der richtige Weg?

-

Moin und danke für eure Antworten!

@Norbert,

also wenn ich mir die LDAPS-Events 2889 anschaue, dann sieht man, dass der Groupwareserver eine Klartextverbindung mit dem AD herstellen will.

Um hier auf SSL umzustellen, muss in dessen config der Port 636 eingestellt und das bzw. ein (oder mehrere bei mehreren DCs?) LDAP-Zertifikate hinterlegt werden.

Daher mein erster Gedanke, von den DC´s die Kerb-Auth-Certs zu exportieren und in der config das .crt anzugeben.

-

Hallo in die Runde,

in einer 2012er-AD mit 4 DC´s muss ein 3rd-party System (Linux-Groupware) ans AD angebunden werden, dies soll natürlich gleich mit ldaps geschehen.

Hierzu bräuchte ich mal eure Unterstützung bzgl. best-practice, bin mir da nämlich trotz div. Quellen/Posts unschlüssig.

Ist es sinnvoller für solche non-Windows Systeme ein eigenes Zertifikat mit langer Laufzeit zu erstellen, das dann auf allen DC´s importiert wird und von der Applikation benutzt wird?

wie hier zB beschrieben....oder hier ?!

Oder exportiert man besser von jedem einzelnen DC ein sowieso vorhandenes Kerberos-Authentifizierungszertifikat (1.3.6.1.4.3...) und bindet diese (in dem Fall 4 Zertifikate) in dem "externen" System ein?

Bedeutet aber doch, dass man diese Prozedur jährlich wiederholen muss, sobald die automatisch erstellten Zertifikate abgelaufen sind.

Oder hab ich was übersehen?

-

Guten Morgen,

eine Frage an die AD-Spezialisten, gibt es eine Reihenfolge, die beim Heraufstufen von Funktionsebene bzw. Strukturfunktionsebene zu beachten ist?

Also erst die Domäne und dann die Gesamtstruktur oder ist das egal?

In dem konkreten Fall geht es zwar nur um eine "normale" Domäne mit 3 DC´s , aber ist es nicht so, wenn man die Gesamtstruktur hochstuft, dass dann die Domänenfunktionsebene automatisch für alle DC´s mitgezogen wird?

(Voraussetzung natürlich, dass alle DC´s auch auf dem notwendigen Release sind!)

-

Hallo Gemeinde,

hat jemand eine Idee, wie man an einem durch nen Admin genutzten W10 (RDP) dem User vor Ort mitteilen kann, dass sich der PC momentan im Wartungsmodus befindet und er sich nicht anmelden kann/darf?

Bis W7 stand ja immer durch "User xy gesperrt", aber W10 zeigt ja nur den Anmeldebildschirm, im dümmsten Fall bootet der User also einfach durch.

Mit msg kann man ja nur ne Message an eine aktive Session schicken, aber nicht an den Lockscreen.

-

Das wäre nur die Notlösung. Es soll aber ein "Setup" sein und ich weiß, dass es mit dem Tool geht. Ich dachte, vielleicht kennt das ja zufällig jemand...

-

vor einer Stunde schrieb Lian:

Jupp, ja ich weiß dass der EOL ist. Aber er funktioniert und freie Alternativen sind wohl Mangelware.

-

Hallo zusammen,

kennt sich zufällig jemand mit InstallJammer aus?

Ich möchte eine Setup-Paket bauen aus folgenden Komponenten:

file1.*

file2.*

file3-setup.exe

Das Paket soll also die enthaltene setup.exe ausführen (das ist ja schon ein Install-Paket) und die beiden anderen Dateien einfach in das Zielverzeichnis kopieren.

Per Default kopiert InstallJammer einfach alle Files in den Zielordner. Ich habe es nun mit einer "execute-action" versucht, finde hier aber keinen Zusammenhang die gewünschte .exe auszuwählen bzw. auszuführen.

Falls jemand ne Idee hat, wie sowas per InnoSetup zu realisieren ist, wäre ich auch interessiert.

-

-

vor 46 Minuten schrieb testperson:

Das Zertifikat muss an den entsprechenden Dienst gebunden werden. In deinem Fall wäre das eben der HTTPS Listener vom IIS.

wo macht man das?

-

Hallo Nils,

und was wäre dann noch zu tun?

Ja, stimm ich ja grundsätzlich zu. Ihr habt ja Recht - muss ein anderer Server herhalten..

-

ja,auf einem DC läuft die zertifizierungsstelle.

Es war halt der Gedanke eine kleine Intranetseite dort zu nutzen, da der iis eh schon installiert war und ich dachte, bei ssl gibt es dann auch keinen Zertifikatsstress...

-

Guten Morgen,

ich stehe gerade auf dem Schlauch, wenn ich auf einem DC einen IIS mit ner HTTPS-Seite bereitstelle, muss man dann trotzdem ein Zertifikat beantragen und verteilen?

Ich dachte da wird das Zert vom DC genommen, was ja im AD eh bekannt ist...

-

Hallo zusammen,

kann mir jemand erklären wo der Unterschied liegt, ob man sich "lokal" (per RDP auf Server) eine PowerShell öffnet oder ob man remote eine PS-Session öffnet?

->Gehe ich zB per RDP auf Server1, öffne eine PS (DomAdmin) klappt der Aufruf

->Öffne ich entweder vom WAC aus eine PS auf Server1 oder verbinde mich remote (Enter-PSSession server1) zu einer PowerShell auf Server1 - ebenfalls als DomAdmin!! - dann kommt ein Vorgangsfehler

-

vor 10 Stunden schrieb daabm:

Such mal nach ESAE bei Microsoft, und pick Dir da das raus, was sich finanziell und organisatorisch bei Euch umsetzen läßt. IMHO am wichtigsten ist die Tier-Trennung, ein DomAdmin meldet sich NIE an einem Client oder Member Server an. Bzw. Member Server geht, wenn der auch zu Tier 0 gehört und entsprechend abgesichert ist.

interessanter Artikel!

Danke für euren Input! :)

-

Hallo in die Runde.

Mich würde mal interessieren wie euer Konzept für die Administration der Systeme aussieht, wie ihr sicherheitstechnisch eure Remote-Sessions realisiert!?

Gerade in Bezug auf das Thema Pass-the-Hash bzw. Eingabe von Admin-PWs an einem x-beliebigen Client.

Wir haben momentan folgendende Konstellation (fast) umgesetzt:

Client-PCs (in Subnet A):

Es existiert an jedem PC ein lokales Admin-Konto mit individuellem PW, umgesetzt mittels LAPS

Admin-PCs (in Subnet A):

=mit Software aufgebohrte StandardClients, die per RDP auf die Client-PCs (lok. Admin) können und auf den Admin-Server

Admin-Server (in Subnet B):

=Member-Server mit Windows Admin Center und den RSAT

Jeder Admin meldet sich mit seinem Dom.User dort an und kann dann alle Server per WinAdminCenter oder nRemote (RDP) administrieren.

LAPS ist natürlich nervig, wenn man unterwegs ist und sich mal eben lokal als Admin an einer Maschine anmelden will/muss.

Bisher griffen die Admins jeweils von ihrem Arbeitsplatz-PC direkt per RDP auf die einzelnen Server zu.

Was haltet ihr davon? Verbesserungsvorschläge?

-

so, es funktioniert nun...nach einigen Neustarts und gpupdate´s..

Habe die "Kopier-Policy" nochmals neugemacht und von <Aktualisieren> auf <Ersetzen> gesetzt.

-

vor 8 Minuten schrieb tesso:

Hast du die Computer mal neu gestartet nachdem du sie der gruppe hinzugefügt hast?

ja hab ich auch schon

-

Hallo Leute,

habe aktuell ein Problem mit einer Zielgruppenadressierung mit folgender Sachlage:

Gruppe1 = ClientsA

Gruppe2 = ClientsB

Über eine GPO (an Test-OU gebunden) werden in der Computerkonfig einige Dateien kopiert. Eine Datei existiert in 2 Versionen und soll in Abhängigkeit des Clients zu seiner Gruppenzugehörigkeit kopiert werden.

Also

->Datei aktualisieren Quelle/Ziel mit Zielgruppenadressierung auf Elementebene - Computer ist Mitglied der Gruppe1

->Datei aktualisieren Quelle/Ziel mit Zielgruppenadressierung auf Elementebene - Computer ist Mitglied der Gruppe2

Die Clients sind auch in der Test-OU enthalten.

Das Kopieren/Aktualisieren der Dateien per GPP funktioniert, nur die Variante mit der Zielgruppenadressierung leider nicht.

Meines Wissens sind die AD-Computer ja Teil der "authentifizierten Benutzer", von daher muss die Gruppe1/Gruppe2 ja nicht explizit bei der Delegierung mit Rechten eingetragen werden.

Sieht man die GPP-Einstellungen eigentlich auch im RSoP? - ich kann sie jedenfalls nicht finden, nur die "normalen" Richtlinien, die übernommen werden.

....für Inspirationen wie immer dankbar!

-

Servus, nö wie gesagt da sind nur Drucker oder Switche bzw. Server drin. Problematisch wäre es dann wohl eher, wenn dort auch AD-Clients drin wären, die somit nicht wüssten zu welchem Standort sie gehören..welcher DC der präferiert werden soll..?!

-

Hallo Leute,

folgende Situation, 2 "Standorte" sind per Glasfaser fest verbunden.

An jedem Standort steht ein DC und es existiert für die Clients jeweils ein eigenes Subnet, welches auch im AD-Standorte/Dienste hinterlegt ist.

Nun existieren aber auch 2 Subnetze übergreifend an beiden Standorten ( Subnet A = Drucker, Subnet B = Management).

Bisher habe ich zwar keine Nachteile feststellen können, aber wie bildet man diesen Fall am Besten im AD ab?

Es ist doch nur möglich ein Subnet einem der Standorte zuzuordnen oder?

-

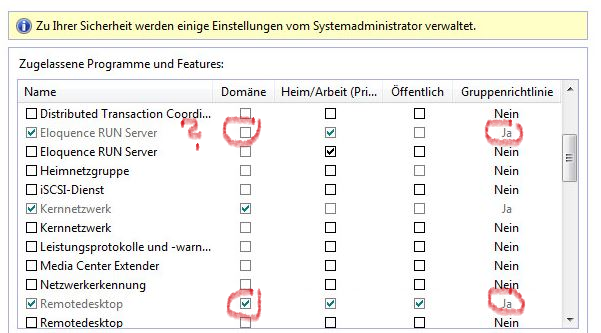

Noch ein Nachtrag:

Kann mir jemand folgendes Verhalten erklären?

Per GPO (s.Bild) wird eine eingehende Regel für die Domäne aktiviert, "lokale FW-Regeln anwenden" steht auf "Nein".

Die Regel kommt beim Client auch an, allerdings ist der Bereich Domäne nicht aktiviert!? Funktionieren tut die Regel aber!

Gleiche Einstellungen sind zB auch bei Remotedesktop gemacht, aber dort ist "Domäne" beim Client aktiv!

VMware: Integrated WinAuth vs LDAP

in Virtualisierung

Geschrieben

thx