hotzenplotz

Members-

Gesamte Inhalte

47 -

Registriert seit

-

Letzter Besuch

Alle erstellten Inhalte von hotzenplotz

-

Updates installieren sich nicht automatisch

hotzenplotz antwortete auf ein Thema von hson in: Windows 10 Forum

Würde ich gerne nachfragen ;). Fortschrittsmeldung: Habe die GPO Einstellung "Nutzungszeitbereich für automatische Neustarts angeben" wieder auf "nicht konfiguriert" gestellt (vorher auf 12) - nun fangen die Clients auch sukzessive an, die Updates zu installieren. Ich verstehs einfach nicht ... -

Updates installieren sich nicht automatisch

hotzenplotz antwortete auf ein Thema von hson in: Windows 10 Forum

In dem Fall war er nicht eingeschaltet. Ich habe die Zeiten gestern mal geändert - ich bin gespannt. Aber das kann doch nicht die Lösung sein... hat ein User warum auch immer nicht um exakt die Uhrzeit den Rechner an (Teilzeitarbeit, Neustart wegen Installation anderer Software, etc etc) werden die Updates nicht (mehr) nachgeholt?! Das ist doch absolutes Fehldesign.. -

Updates installieren sich nicht automatisch

hotzenplotz antwortete auf ein Thema von hson in: Windows 10 Forum

Hallo erstmal, aber ich muss den Thread mal wiederbeleben. Schon irgendwelche Erkenntnisse diesbezüglich? Windows 10 1709 Clients. Das Verhalten ist ähnlich bzw. gleich. Eingestellt ist, das Updates heruntergeladen und beispielsweise um 8 Uhr installiert werden sollen. Die Updates werden zwar alle schön heruntergeladen, aber stehen dann auf: "Updates werden automatisch installiert, wenn das Gerät nicht in Gebrauch ist. Sie können Updates auch sofort installieren" Ich bin mir ziemlich sicher, dass die Updates auch schon zu Windows 10 Zeiten während der üblichen Gebrauchszeiten installiert worden sind und der Neustart auf ausstehend stand. Probeweise habe ich einen PC über Nacht angelassen, in der dann auch scheinbar außerhalb der Gebrauchszeiten (8-20Uhr) die Updates installiert worden sind, den Neustart aber kurioserweise nicht vollführt hat. (Option Keinen Neustart bei angemeldeten Benutzer durchführen ist deaktiviert bzw. nicht konfiguriert). In den ganzen GPO Einstellungen bezieht sich doch alles auf einen Neustart, NACHDEM Updates installiert worden sind und einen Neustart brauchen. Ich kann nirgendwo in den Beschreibungen lesen, das sich Updates auch nur noch außerhalb der üblichen Geschäftszeiten installieren. Sorry fürs kapern, aber das Updateverhalten unter Win 10 ist leider kein "Selbstläufer" mehr, wie noch zu Win 7 und das nervt gewaltig. -

Windows Updates und Reboot

hotzenplotz antwortete auf ein Thema von hotzenplotz in: Windows 10 Forum

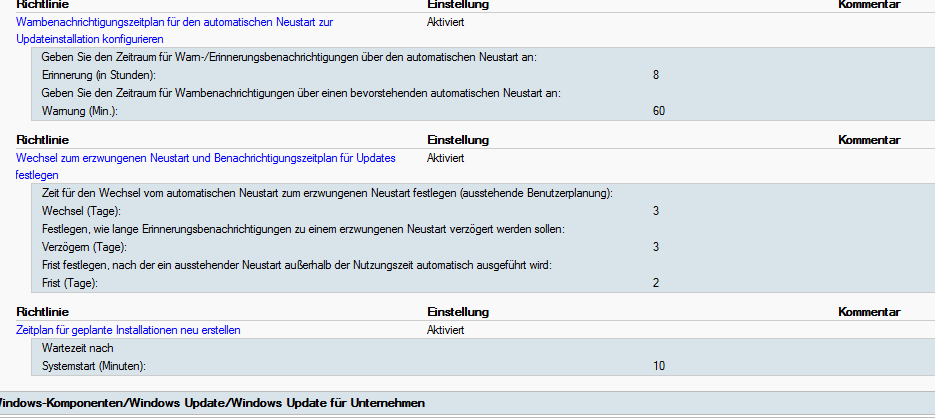

Leute, bitte nicht Off-Topic. Private Diskussionen könnt ihr privat ausfechten. Back to Topic: Ich sehe im Moment einfach nicht, in welchen Fall die ganzen Fristen und Neustartverzögerungen greifen sollen. Im Grunde ist es ja so: Windows installiert Updates (hier 17 Uhr) User fährt PC abends runter, gleicht einem Neustart -> alles super User lässt PC an, Rechner wird außerhalb der Nutzungszeit rebootet (ab 20 Uhr) -> ok Fall, der mir fehlt und auch irgendwie transparent wäre: User ist außerhalb der Nutzungszeit noch im Geschäft, hockt aber auf dem Klo oder ist in einem Meeting -> Fenster mit Neustarthinweis bleibt solange offen, bis eine Nutzerinteraktion stattfindet ( das habe ich meine Meinung nach auch konfiguriert) und der PC macht nicht einfach einen Reboot, lehnt der Nutzer das innerhalb der 2 oder 3 Tage ab, kann der PC meinetwegen auch den Neustart durchführen Sind meine Vorstellungen so exotisch?! -

Windows Updates und Reboot

hotzenplotz antwortete auf ein Thema von hotzenplotz in: Windows 10 Forum

hi, sorry für die verspätete Antwort. Wir nutzen 1709. Die Templates hatte ich eigentlich schon vor ein paar Wochen aktualisiert. Aber ich schau es mir nochmal an. @gloem ich finde den automatischen Reboot ja nicht verkehrt, bei uns muss man die User leider ab und dazu nötigen. Nur gerne mit etwas mehr Vorlaufzeit bzw. Warnung. -

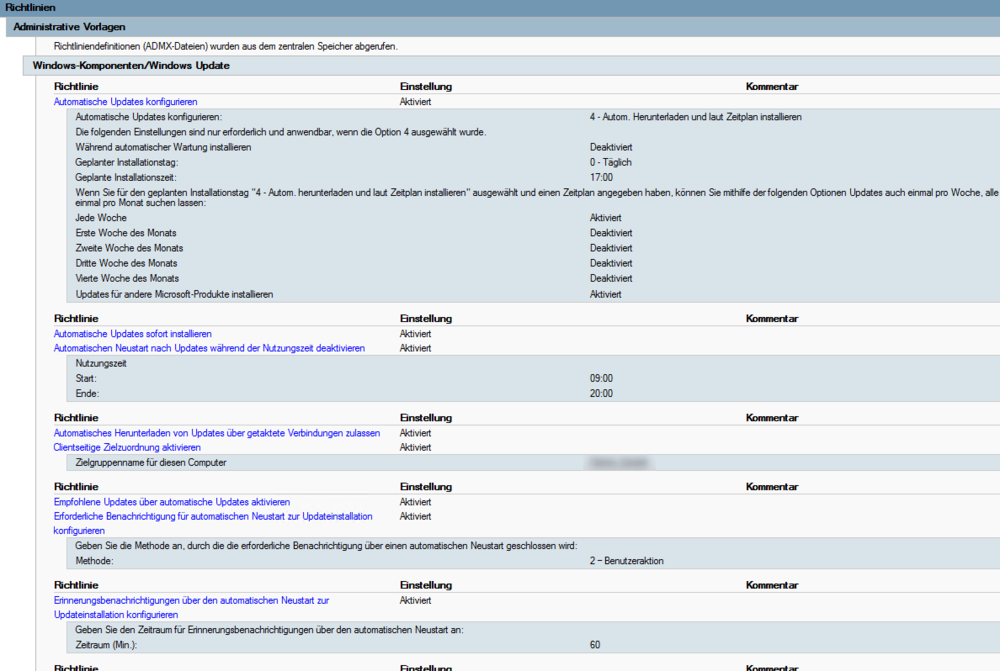

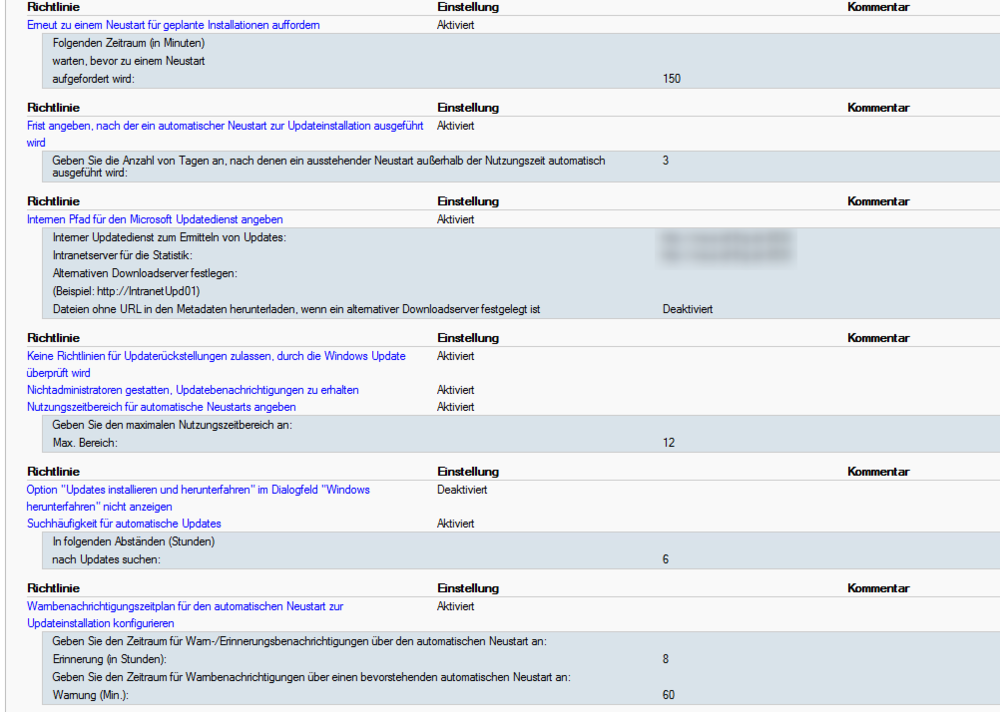

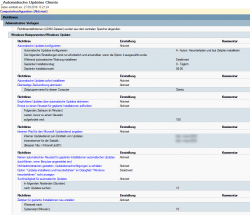

Hallo Forengemeinde, folgendes Problem bzw. Frage. Wir nutzen intern einen WSUS, verteilen damit die Updates auf unsere Clients - das klappt soweit auch echt gut. Problematisch ist natürlich der Reboot, der bei vielen Updates einfach nötig ist. Und natürlich haben wir viele User, die den PC einfach anlassen, über Tage und auch Wochen, ohne mal einen Neustart durchzuführen. Die Lösung ist insofern einfach, das man den Neustart einfach erzwingt. Wir würden das aber gerne so realisieren, dass man diesen Usern eine gewisse Zeit einräumt und ihn ein Hinweisfenster einblendet, das zu einem Neustart auffordert (meinetwegen auch mehrmals am Tag, bis der User einfach genervt ist und den Neustart durchführt) und nach 2 Tagen spätestens einfach den Neustart durchführt. Wir haben nun schon etliche Einstellungen ausprobiert, aber noch nie das erhoffte Ergebnis erzielt. Das Hinweisfenster wird eingeblendet, soll auch auf einen User-Input warten, ist man jedoch nicht am PC und dieser ist gesperrt, wird irgendwann trotzdem der Neustart ausgeführt - innerhalb des gleichen Tages, an dem auch Updates installiert wurden. Bin dankbar für hilfreichen Input. Anbei mal die Screenshots der Einstellungen.

-

sporadische Probleme Cumulative Updates

hotzenplotz antwortete auf ein Thema von hotzenplotz in: Windows 10 Forum

Hi, da hast du Recht, löschen ergibt dann wohl doch mehr Sinn ;-). Ist nur ziemlich frustrierend, dass solche Fehler gefühlt aus dem Nichts entstehen. Mit Windows 7 hatten wir mit den Updates nicht derart massive Probleme, kann aber auch verschobene Wahrnehmung sein. Nochmals danke. -

Hi Forengemeinde, wir haben mit Windows 10 immer mal wieder Probleme mit den monatlichen Kumulativen Sicherheitsupdates, beispielsweise dem letzten auch wieder KB4103727. Office Security Patches, Flash Patch wurde alles installiert. Ein Großteil unserer Windows 10 Build 1709 Clients hat es geschafft, das Update herunterzuladen und auch zu installieren. Aber es gibt eine handvoll Rechner (bis jetzt, sind gerade in der Umstellung) die rumzicken ohne Ende. Die betreffenden problematischen Computerobjekte sind in der gleichen OU, erhalten die gleichen GPOs, sind in der selben WSUS Gruppe wie die Computer, bei denen das Update anstandslos funktioniert. Symptom ist in dem Fall, das der WSUS schon meldet, dass das betreffende Update erforderlich ist, ist auch auf Installieren gestellt und genehmigt. Der Computer an sich findet das Update aber nicht, wenn man die Suche händisch anwirft. Selbst wenn ich dann Online bei MS suchen lasse, wird das Update für die Clients nicht angeboten. Das einzige was bisher Abhilfe geschafft hat waren die folgenden Befehle: net stop wuauserv net stop cryptSvc net stop bits net stop msiserver ren C:\Windows\SoftwareDistribution SoftwareDistribution.old ren C:\Windows\System32\catroot2 catroot2.old net start wuauserv net start cryptSvc net start bits net start msiserver exit In dem Fall wird das Update gefunden und auch installiert. Aber im Grunde bin ich mir der Lösung nicht wirklich zufrieden. Wenn das alle Monate mal wieder bei einem CU auftritt, wird das schon eine nervige Angelegenheit. Insbesondere wenn es sich bei den betreffenden Rechner unter anderem auch um neu installierte Maschinen handelt. Unter Win 7 lief das mehr oder weniger problemlos, bin von diesen Problem bisher nicht so angetan. Hat jemand noch eine Idee, was die Ursache sein könnte oder wonach man weiter suchen kann? Hatte das KB4103727 noch einen anderen Patch als Voraussetzung? Bin dankbar für Denkanstöße. Schönes Wochenende. Gruß Hotze

-

Druckserver und Druckerports

hotzenplotz antwortete auf ein Thema von hotzenplotz in: Windows Server Forum

Alles klar :-). Wenn es ansonsten keine negativen Auswirkungen hat, werde ich das so auch versuchen. danke -

Hi Forengemeinde, wir wollen von einem kommerziellen Produkt für Druckerverwaltung wieder zurück zu der Standard Windows Druckverwaltung. Wir nutzen dafür Server 2016, Druckverwaltung alles soweit installiert. Einrichten der Drucker ist (bis jetzt) auch problemlos. Nun ist es so, das man es dem Nutzer ja wirklich einfach machen will (..muss) und pro Drucker mindestens 2 Queues hat, Farbe und Graustufen. Daraus ergibt sich die folgende Frage, die ich so nicht gefunden habe, weil ich entweder nicht gut gesucht habe oder sie einfach nicht so wichtig ist. Ist es sinnvoll, für jede Druckerwarteschlange auch einen eigenen Anschluss/Port zu vergeben, wobei der DNS/IP sich natürlich nicht unterscheidet? Gibt es dafür eine Empfehlung bzw. ein Must-Do? Funktioniert hat in den kurzen Tests jedenfalls beides, sowohl eine einziger Anschluss/Port für zwei Warteschlangen (die wie gesagt zum gleichen Drucker gehören, nur andere Konfigs haben) oder separate Anschlüsse/Ports? Die ganzen Anleitungen die ich gefunden habe, gehen irgendwie immer davon aus, das man pro Drucker auch nur eine Warteschlange anlegt. Danke für eure Hilfe. MfG

-

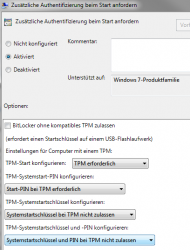

Hi, habe es mal von "erforderlich" auf "Zulassen" gestellt - die Logik erschließt sich mir nicht so ganz. Wenn ich zwingend Bitlocker mit TPM realisieren will (Voraussetzung TPM Chip ist vorhanden), dann gehe ich davon aus, dass "erforderlich" die richtige Option ist. Sehr seltsam.

-

Hallo Forengemeinde, bin hier hoffentlich an der richtigen Stelle. Zu meinem Problem: Wir haben in unserem Umfeld überwiegend Dell Latitude E7250 Laptops und nutzen noch Windows 7. Da dieses Gerät auch einen TPM Chip hat, würden wir diesen auch gerne in Verbindung mit Bitlocker nutzen. Zum Test habe ich ein Gerät mal komplett von Hand installiert, keine Domänenmitgliedschaft, das nicht etwaige GPO irgendwas "verwurschteln". In der lokalen Gruppenrichtlinie, habe ich im Bereich Bitlocker-Laufwerksverschlüsselung, die Verschlüsselungsmethode auf AES-256Bit mit Diffuser umgestellt. Weiterhin unter "Betriebsystemlaufwerk" noch folgende Einstellungen gesetzt: Damit auch wirklich der TPM Chip genutzt wird. Im Gerätemanager wird mit auch ein TPM Chip Version 1.2 angezeigt. In der TPM-Verwaltung ist das Ding aktiviert und Besitz übernommen. Trotzdem lässt sich Bitlocker nicht aktivieren, mit dem Hinweis das Richtlinien im Konflikt zueinander stehen. Habe ich irgendwie einen Denkfehler? Danke für eure Hinweise.

-

Win7 Clients Probleme mit Automatischen Updates wenn längere Zeit ausgeschaltet

hotzenplotz antwortete auf ein Thema von hotzenplotz in: Windows Server Forum

Ich weiß das Thema ist uralt, aber der Vollständigkeit halber möchte ich noch die Ursache benennen. Wir nutzen unsere Softwareverteilung von Matrix42 unter anderem auch dafür, für bestehende Softwarepakete Updates einzuspielen. Dazu läuft erst ein "Scan-Paket" und anschließend ein "Fix-Paket" - und beide Pakete haben frecherweise diesen besagten Key auf 1 gesetzt. Weil man auch über diese Softwareverteilung auch Windows Updates ausliefern kann, hat matrix42 wohl angenommen, Windows Updates über herkömmlichen Wege zu deaktivieren. Danke nochmal für die Hilfe, der Process Monitor hat es wirklich gebracht (wenn man auch wirklich nur das abspeichert, was mit geschnitten und gefiltert wird). -

Win7 Clients Probleme mit Automatischen Updates wenn längere Zeit ausgeschaltet

hotzenplotz antwortete auf ein Thema von hotzenplotz in: Windows Server Forum

Hi, sorry für das späte Feedback meinerseits, war zwischenzeitlich etwas verhindert. Hatte zwischenzeitlich den Reg-Key NoAutoUpdate einfach per GPO immer wieder auf 0 gesetzt, so das die Clients auch immer wieder brav beim WSUS anfragen. Das klappt soweit auch gut, ist natürlich nicht die saubere Lösung. Ich werde eure restlichen Vorschläge mal durchgehen. Danke nochmals -

Win7 Clients Probleme mit Automatischen Updates wenn längere Zeit ausgeschaltet

hotzenplotz antwortete auf ein Thema von hotzenplotz in: Windows Server Forum

Leider besteht mein initiales Problem weiterhin ... Auf mir immer noch mysteriöse Weise, wird der Reg-Key NoAutoUpdate auf 1 gesetzt, was zur Folge hat, das Clients wohl keine Lust haben Updates zu installieren. Es sind definitiv Updates genehmigt, bereits auf dem WSUS heruntergeladen und installationsbereit, bei anderen Rechnern funktioniert es ja auch. Habe mal RSOP auf den betroffenen PC ausgeführt, um sicher zu gehen, das mit keine andere Gruppenrichtlinie, die Einstellungen von Windows Update überschreibt, dem ist aber nicht so, wenn ich das richtig interpretiere. Wenn ich in die Computerkonfiguration navigiere bis zu Windows Update, sehe ich eindeutig, das die Updates immer noch aktiviert sind, mit denen von mir gemachten Einstellungen. Ich bin ehrlich gesagt ratlos. Selbst wuauclt.exe /detectnow /resetauthorization wirkt nicht so, wie ich mir das erhoffe. Würde das das WindowsUpdate.log hochladen, aber habe wohl nicht die erforderliche Berechtigung im Forum -

Win7 Clients Probleme mit Automatischen Updates wenn längere Zeit ausgeschaltet

hotzenplotz antwortete auf ein Thema von hotzenplotz in: Windows Server Forum

Alles klar, vielen Dank für eure hilfreichen Ratschläge -

Win7 Clients Probleme mit Automatischen Updates wenn längere Zeit ausgeschaltet

hotzenplotz antwortete auf ein Thema von hotzenplotz in: Windows Server Forum

Alles klar, ich werde die Vorschläge mal testen. Die Suchhäufigkeit hatten wir mal auf 6 Stunden gesetzt, das hatte die Folge das einige PCs am Anschlag liefen ... werde es nochmal testen, weil wir in der Zwischenzeit den alten WSUS abgelöst hatten und ihn ersetzt haben. Welche Benutzereinstellung setzen, stehe ich gerade auf dem Schlauch ... Vielen Dank -

Win7 Clients Probleme mit Automatischen Updates wenn längere Zeit ausgeschaltet

hotzenplotz hat einem Thema erstellt in: Windows Server Forum

Liebe Forengemeinde, ich bin etwas am verzweifeln. Hintergrund: AD mit WSUS (2012R2 Server) und größtenteils Windows 7 PCs. Über eine GPO werden die Automatischen Updates installiert/verteilt (Einstellungen im Anhang). Das funktioniert soweit auch so wie gewünscht, wenn die Rechner regelmäßig in Betrieb genommen werden. Problematisch wird es, wenn sie länger nicht eingeschaltet sind. Beispielsweise war ich 2 Wochen im Urlaub, PC war in der Zeit natürlich ausgeschaltet und hat auch keine Updates gezogen oder danach gesucht. Nun hatte ich eigentlich die Erwartung, das der Rechner, sobald eingeschaltet, selbstständig nach Updates sucht und diese auch installiert. Dem war leider nicht so - auch nicht nach dem zweiten Tag. WindowsUpdate.log scheint zwar Kontakt zum WSUS herzustellen, aber meldet auch # AU disabled through Policy - wobei keine Einstellungen geändert wurden und die Automatische Updates nicht deaktiviert sind. Auch der Reg-Key noautoupdate ist auf den Wert 1 gesetzt. Habe dann einfach manuell nach Updates gesucht, das hat sofort funktioniert. Sobald ich an der entsprechenden GPO was ändere und gleich wieder zurückstelle, hat es bei einem anderen, länger ausgeschalteten Rechner nicht lange gedauert, bis auch dieser wieder Updates selbstständig gesucht hat. Und der besagte Reg-Key hatte auch wieder den Wert 0. Habe jetzt nach anderen GPO gesucht, die vielleicht konträr agieren und Windows Updates deaktivieren, aber ich finde dazu nix und sicherheitshalber habe ich die Update-GPO in der Rangfolge nach oben verschoben (Platz 1), so das diese auch definitiv als letztes angewendet wird. Bin wie gesagt etwas ratlos, vielleicht habt ihr ja den entscheidenden Tipp. Viele Grüße -

Installation neuer WSUS und Fragen

hotzenplotz antwortete auf ein Thema von hotzenplotz in: Windows Server Forum

Erstmal vielen Dank für die fixe Antwort. Mit dem Genehmigen und Runterladen hast du natürlich vollkommen Recht, ist mir gestern Abend wieder bewusst geworden, das sie erst bei Genehmigung runtergeladen werden. Automatische Genehmigungen würde ich zumindest in Hinblick auf Security Updates schon weiter durchführen. Bei den Rest kann man sich natürlich eine andere Strategie überlegen. Ich werde mir die Scripts mal zu Gemüte führen, vielen Dank. Edit: Ist das normal, das bei einer neu erstellen Updateansicht, die Eigenschaften wie beispielsweise Kategorie Sicherheitsupdates Betriebsystem Windows 7 nicht gespeichert werden?! Kommt mir sehr spanisch vor. -

Liebe Community, kurz zum Hintergrund meiner Frage. Wir haben einen WSUS 3.0 laufen, der aber leider mehr oder weniger "alleine" vor sich hin lief. Sicherheitsupdates und wichtige Updates für OS und Office wurden automatisch genehmigt. ServicePacks wurden von Hand genehmigt. Der Server läuft nicht wirklich performatnt und es gibt eine riesige Ansammlung von Updates (um die 10000) die auf nicht genehmigt stehen. Bevor ich nun versuche an dem "rumzudoktoren" dachte ich mir, setz ich das ganze gleich auf einen Server 2012 R2 auf. Nun hab ich aber doch ein paar Fragen bzgl Vorgehensweise. Für mich machts keinen Sinn die alten Daten mit rüberzuziehen. Ich möchte Updates für Windows 7, 8, Server 2008 (R2), 2012 und Office 2010 bereitstellen. Ich hab nun die Befürchtung wenn ich gleich all diese Produkte auswähle mit allen Patchklassifizierungen (Sicherheitsupdates, Servicepacks, Update-Rollups, Updates, Wichtige Updates) wird es gleich wieder unübersichtlich. Ich gehe doch mal stark davon aus, anhand des Beispiels Windows 7, das der mir wirklich alle Updates anzeigt (runterladen wohl erst nach Genehmigung), auch die vor dem SP1 erschienen sind. Wie kann man das denn clever handhaben, das beispielsweise Updates die vor SP1 erschienen sind und somit auch im SP1 enthalten sind, abgelehnt werden (außer nach Datum zu sortieren und alle Win 7 Updates vor Erscheinungsdatum des SP1 abzulehnen)? Oder wie geht man mit den ersetzenden bzw. ersetzten Updates um? Auch hier beispielhaft: Update A ersetzt Update B, beide sind genehmigt. Muss oder sollte man nun Update B ablehnen und nur Update A auf genemigt belassen? Das ist doch bei der Unmenge an Updates von Hand nicht wirklich handhabar, jedesmal das ersetzte Update suchen und abzulehnen?! Sind wahrscheinlich blöde Grundsatzfragen, aber möchte da gerne Klarheit drin haben. Auch dieser Punkt in der Übersicht: "Für Computer erforderliche Updates" - hier werden ja auch Updates anzeigt, wo der berühmte Satz steht "Dieses Update wird durch ein anderes ersetzt..". Verschwinden diese Updates, wenn das ersetzende Update genehmigt wäre? Hoffe ihr könnt mir da ein bisschen die Augen öffnen und mich erleuchten. Danke sehr für die Hilfe

-

Fragen zu Ausfallsicherheit

hotzenplotz antwortete auf ein Thema von hotzenplotz in: Cisco Forum — Allgemein

thx für die antworten. cco = der teil von cisco.com wo ich login usw brauche? (sorry für diese frage ^^) -

Hallihallo, da ich momentan ein paar Recherchen für hochverfügbare Datennetze durchführe, wollte ich hier mal anfragen, ob es seitens Cisco irgendwelche Spezifizierungen gibt bzw ob schon mal jemand was dazu gefunden hat, hinsichtlich Ausfallsicherheit oder ähnlichen. CoreSwitche wie 45xx oder workgroup-switche wie die 35xx serie. BTW hat vielleicht jemand generell Buchempfehlungen für solche Art Thema? Hoffe doch ich bin hier richtig. MfG