andrew

Members-

Gesamte Inhalte

498 -

Registriert seit

-

Letzter Besuch

Alle erstellten Inhalte von andrew

-

Pop-Up Meldung: Möchten Sie Ihr E-Mail-Konto hinzufügen..

andrew antwortete auf ein Thema von andrew in: Windows 10 Forum

Nehmen wir mal an, es wäre so. Hast Du eine Idee, warum und wieso die Windows eigene Mail App plötzlich so penetrant, mehrmals über den Tag verteilt den oder die User mit solchen Pop-Ups nervt? Ich habe aus Sicherheitsgründen den paar wenigen User*innen mitgeteilt, dass Sie auf der sicheren Seite wäre, wenn Sie hier auf NEIN klicken Soll ich mal auf Ja und gucken, was weiter passiert? -

Pop-Up Meldung: Möchten Sie Ihr E-Mail-Konto hinzufügen..

andrew antwortete auf ein Thema von andrew in: Windows 10 Forum

Ciao Nobbyaushb Der Exchange steht in Deutschland, wir sind hier in der Schweiz. Gemäss Outlook (rechte Maustaste auf Outlook Symbol und gleichzeitig Taste CTRL > Befehl Verbindungsstatus, Spalte Version: 15.1.2375.33 = 2016CU22 SU Nov 2022) Manche Benutzer*innen, es sind zurzeit weniger als 5 Stück, melden, dass urplötzlich das Pop-Up auf Ihrem Bildschirm aufpoppt. Also um auf deine Frage nun zu antworten, kommt diese Pop-Up Meldung vom OS oder vom Office, sprich Outlook, muss ich Dir sagen: Ich weiss es nicht, Aber: Meine Vermutung ist, vom OS, also Windows 10 - ohne Gewähr. Anbei noch ein Screenshot, wie die Pop-Up Meldung daher kommt -

Pop-Up Meldung: Möchten Sie Ihr E-Mail-Konto hinzufügen..

andrew hat einem Thema erstellt in: Windows 10 Forum

Hi all Wir haben bei ein paar wenigen Rechnern hier im Geschäft, in unserer Active Directory Domain, warum auch immer, plötzlich auf div. Windows 10 Rechnern die Pop-Up Meldung (erscheint mehrmals am Tag): "Möchten Sie Ihr E-Mail-Konto hinzufügen, aktualisieren oder entfernen?" Beim Recherchieren im Internet fand ich keine plausible Erklärung, warum urplötzlich diese Meldung bei manchen auf dem Windows 10 PC aufpoppt Und: noch interessanter, was die Lösung ist oder wäre, um dieses "Phänomen" zu unterbinden, denn dieses scheint sicher seit Minimum 2018 zu existieren?! -

Windows 10 22H2 Taskleiste reagiert bei manchen User nicht mehr (Ladekringel)

andrew antwortete auf ein Thema von Samoth in: Windows 10 Forum

Hoi Norbert Hey, sehr nett von Dir für dies schnelle Antwort inkl. Anleitung, wie man den TV (TeamViewer) als Dienst einrichtet, klasse von Dir, danke ;) Gut, dann hoffe ich einfach, dass es nicht zu viele Benutzer*innen sind oder sein werden, welche noch mit diesem, komischen Windows Phänomen auf mich zukommen werden. Aber warum und wesshalb dieses Windows Phänomen seit Tagen/ Wochen hat, weiss man nicht genau oder wie? Wie erwähnt, ich vermute, dass es ein Windows Update war, aber eben, warum lässt sich dann das Problem durch das Neuerstellen eines Windows BN Profils lösen? Das verstehe ich nun nicht wirklich. -

Windows 10 22H2 Taskleiste reagiert bei manchen User nicht mehr (Ladekringel)

andrew antwortete auf ein Thema von Samoth in: Windows 10 Forum

Ich bin auch eher der pragmatische Typ. Jedoch überlege ich mir 2x, ob ich diesen Lösungsansatz bei mehreren Benutzern*innen anwenden soll, zumal nicht alle hier im Haus sind, manche befinden sich an einem anderen Standort, heisst, per Remote Zugriff (z.B. TeamViewer) sollte dann der Lösungsansatz erfolgen, heisst wiederum: Ich müsste per TeamViewer die Möglichkeit haben, den Benutzer abmelden zu können und zwar so, dass ich den Anmeldebildschirm nach dem Ausloggen des Users nach wie vor sehe, damit ich dann in einem nächsten Schritt mich mit einem lokalen Admin User an der Kiste per remote einloggen kann, um das Profil zu löschen Ob genau das mit dem dem, von uns lizenzierten TeamViewer funktioniert, weiss ich Stand jetzt nicht (habe vor wenigen Tagen hier bei dieser Firma hier angefangen, so rein informativ) -

Windows 10 22H2 Taskleiste reagiert bei manchen User nicht mehr (Ladekringel)

andrew antwortete auf ein Thema von Samoth in: Windows 10 Forum

Hallo zusammen Soeben habe ich mir diesen Blog Beitrag bis und mit Schluss durchgelesen und hoffte, dass das Problem NICHT mit der Anwendung ClickShare zusammenhängt. Auf jeden Fall beschrieb weiter oben in diesem Blog Suny61, dass man doch lokal, folgenden Pfad prüfen soll (damit man weiss, ob ClickShare benutzt wird) Pfad > C:\ClickshareApp, Dieser temporäre Ordner existiert auf meinem Problem Notebook hier im Geschäft NICHT. Des Weiteren sind doch einige Benutzer*innen betroffen Und: Bis jetzt haben 2 Varianten geholfen gemäss Arbeitskollege: Bei Ihm hätte es geholfen, als er bei einem betroffenen Notebook das System auf einen früheren, Wiederherstellungspunkt wiederhergestellt hätte Oder, da die User*innen lokale Benutzerprofile auf Ihren Notebooks nutzen, das Benutzerprofil neu erstellen (und vorher natürlich Benutzerspezifische Dinge sichern) Das Problem dabei ist aber, dass es bei uns in der Firma angeblich auch Software geben könne, welche irgendwo in das %AppData% Zeugs schreibt/ speichert und wenn man dann für das eine oder andere "spezielle Programm" angeblich die Daten, welche dieses Programm spezifisch nicht in das %AppData% sichert, so gäbe es dann nach der Erstellung des neuen Benutzerprofils Probleme mit dem Programm X oder Z (mir sind im Moment die Programme im Detail nicht bekannt, welche da ein Problem damit haben) Kurz Da mehrere Benutzer*innen betroffen sind, kann es aus meiner Sicht NICHT die Lösung sein, immer gleich das lokale BN Profil neu zu erstellen (zuvor alle BN Profil spezifischen Daten sichern usw.) Angeblich existiere das Problem seit ein paar Tagen/ Wochen. Wenn es sich nun um ein Windows Update handeln sollte, welches tatsächlich daran schuld ist, dass die Taskleiste nicht mehr zu gebrauchen ist im Sinne von: Das Startmenü öffnet sich nicht mehr, die Windows Suchfunktion funktioniert nicht mehr, die verfügbaren WLAN Netzwerke kann man nicht mehr anzeigen usw. so sollte dies nach meinem technischen Verständnis NICHTS mit dem Benutzerprofil zu tun haben? Wenn man im Internet weiter nach diesem Phänomen sucht, so findet man auch auf der einen oder andren Seite Probleme dazu, spannend ist auch, dass es angeblich in der Vergangenheit (ich fand Probleme in diesem Zusammenhang bis in das Jahr 2017 zurück) Blogs, wo Benutzer"innen Probleme schilderten, aber eben, den ultimativen Lösungsansatz ist mir noch nicht begegnet, kennt Ihr dieses Phänomen und wenn ja, was macht Ihr dagegen? Nette Grüsse Andrew -

welches Buch/ e-Book / Webseite ist empfohlen zu folgenden Security Fragen?

andrew antwortete auf ein Thema von andrew in: Windows Server Forum

Das ist klar und das ist auch nicht das Ziel, dass man dies macht oder versucht. Jede Umgebung ist anders und muss auf die Bedürfnisse des Kunden abgestimmt werden, das ist klar und macht Sinn. Ich frage jetzt einfach so direkt: Hast du diese Möglichkeit, welche uns Microsoft bietet in Bezug Sicherheitseinstellungen mit den MS Best Practices vergleichen, schon genutzt? Wenn Du diesen Link hier lesen tust, sagt dir das was? https://learn.microsoft.com/en-us/windows/security/threat-protection/windows-security-configuration-framework/security-compliance-toolkit-10 Wenn du dieses Security Toolkit nicht kennst, kann ich es empfehlen. Nicht, weil ich es kenne, sondern, weil ich daran bin, es kennenzulernen und ich erkenne, dass diese Sache wohl sehr cool ist, wenn man beispielsweise für das Thema Webserver als Beispiel die eigenen Webserver Security mässig auditieren kann und dann diese Einstellungen mit den MS Best Practices vergleichen und ggf. anpassen/ ändern/ verbessern kann oder sogar muss. Aber eben, das Thema ist, wie du schreibst, komplex und genau darum ist es ja umso wichtiger, dass man eben, das versuche ich heute Abend schon die ganze Zeit irgendwie herauszustreichen, Anleitungen und Beispiele von MS zur Verfügung gestellt bekommt, welche im Detail auch die korrekte Handhabung aufzeigen - im Detail, versteht sich. -

welches Buch/ e-Book / Webseite ist empfohlen zu folgenden Security Fragen?

andrew antwortete auf ein Thema von andrew in: Windows Server Forum

Saludos Tesso Gegenfrage: Hast du für "deine" Windows Clients und oder Windows Server schon einem "Security Audit" unterzogen und du weisst nun, welche GPOs von dir, welche du gesetzt hast, in Bezug Security technisch Sinn machen und oder du hast diese mit den MS Best Practices verglichen und danach geändert und oder erweitert? Genau für diese Thematik habe ich mir diesen Artikel angeschaut, das Security Compliance Toolkit, für die neuste Windows 11 und Server 2022 Version heruntergeladen. Herunterladen ist nicht wirklich schwierig, das kann jede und jeder. Nur, wie man im Detail dann vorgeht, steht in diesem Artikel hier NICHT oder bin ich möglicherweise blind? Hier ist der Link https://learn.microsoft.com/en-us/windows/security/threat-protection/windows-security-configuration-framework/security-compliance-toolkit-10 Findest du/ Ihr in diesem Link irgendwo die Information und oder eine Verlinkung, wie man im Detail startet und vorgehen soll, wie das ganze Securitycompliance Toolkit zu handhaben ist? Ich fand auf diese Frage in diesem Artikel die Antwort NICHT. Wie erwähnt, vielleicht bin ich blind, i don't now Aber ich gucke mir sehr gerne deine Links an, vielen Dank lieber Tesso, das ist sehr nett von dir. -

welches Buch/ e-Book / Webseite ist empfohlen zu folgenden Security Fragen?

andrew antwortete auf ein Thema von andrew in: Windows Server Forum

Velen Dank lieber NorbertFE. Ich nehme deine Inputs gerne so zur Kenntnis. Es scheint wirklich der Tatsache geschuldet zu sein, wie du erwähnst, dass sich die MS Rollen und Funktionen/ Möglichkeiten derart schnell wandeln, dass Stand heute wenige Bücher zu finden sind, welche, wie ich es möchte oder mir wünsche, ein Thema wirklich extrem auseinander nehmen und tiefgründig erklären, mit Beispielen, welche die Theorie auch gleich auf praktische Art verherrlichen Wirklich schade, aber wenn ich mich an die früheren Zeiten erinnere, würde ich meinen und oder sogar fast behaupten, dass damals die MS Produkte/ Rollen/ Möglichkeiten nicht wirklich langsamer vonstattengingen Und: Trotzdem gab es damals massenweise Bücher und Material dazu. Dass man fast keine Bücher mehr findet, ist mir eigentlich auch egal, wenn es im Internet Alternativen gäbe, welche genau so im Detail über ein Thema berichten würden, mit Betonung auf würden ...... Gut, dann haben wir/ ich die Erkenntnis nach diesem Blog: Google mit den richtigen Wörtern füttern, Informationen von zig Webseiten zusammensuchen und hoffen, dass man dann am Schluss alle Informationen hat, welche man braucht Ob diese Entwicklung nun gut oder schlecht ist, das mag jede und jeder für sich alleine beantworten. Mir per. Behagt die Tatsache, dass ich mir alles zusammen googeln muss nicht besonders, daher, wen verwundert es, habe ich dieses Thema hier angerissen und ich danke euch allen, liebe User*innen, dass Ihr so zahlreich mitdiskutiert habt, war mir ein Vergnügen. Und sollte jemand doch noch Informationen haben, wo ich z.B. in Bezug Security Compliance wirklich gute Beispiele finde, wie ich von A bis Z anfange, das Security Compliance Toolkit herunterlade bis und, wie man vorgeht, um die Einstellungen zu vergleichen usw. bin ich nach wie vor sehr dankbar. -

welches Buch/ e-Book / Webseite ist empfohlen zu folgenden Security Fragen?

andrew antwortete auf ein Thema von andrew in: Windows Server Forum

Ich habe meine, eigene Aussage zitiert und dann präzisiert, oder steht irgendwo eine mcseboard Board Regel, dass man das nicht darf? ;) NorbertFe, ich danke Dir für das Recherchieren und die Links, welche Du gefunden und auch hier gepostet hast. Gerne werde ich diese genauer durchlesen. Dass man nix findet, habe ich hier nirgendwo so geschrieben. Auch ich, lieber NorbertFE finde es nicht korrekt, wenn man mir Wörter in den Mund schiebt, welche ich nicht gesprochen bzw. so geschrieben habe ;) So, ich nehme es vornweg: Dieser Satz stammte auch von mir, ich zitiere hier niemanden anderes, nicht, dass sich wieder jemand beschwert, ich würde da falsche Dinge zitieren. Warum zitiere ich mich schon wieder selber? Weil ich gerne möchte, dass man meine Sätze auch so wiedergibt, wie ich sie auch tatsächlich geschrieben habe. Das geschriebene in roter Schrift impliziert, dass ich es seitens MS schön finden würde, wenn man über einen Artikel schreibt, Themen, welche auch dazu gehören wie ich eben erwähnte, z.B. in Bezug Firewall, welche Ports für welches Produkt geöffnet werden sollten, dass solche Informationen auch gleich mit Betonung im gleichen Blog erwähnt würden, nochmals, im Minimum als Links. Wo liegt das Problem, dass man nicht gleich weitere Informationen verlinken kann? Das ist die Grundidee von Webseiten und der HTML Sprache Logisch findet man/ ich auch meistens auf Anhieb auf die Fragen, auch die entsprechenden Antworten, sobald ich im Internet anfange, spezifisch zu einem Thema Informationen zu finden, in diesem Fall, ADFS und die dazu benötigen Ports. Ich meinte aber damit, wenn man einen Artikel liest, nicht die Best Practices von ADFS, weil dort wird nicht erwähnt, wie ich die Sache bauen muss, darum heisst es ja auch Best Practices, dann einfach alle benötigen, Informationen im Minimum verlinkt sind und das stört mich etwas an MS Webseiten. Ich lese ein Thema und muss meistens noch zig weitere Google Anfragen starten, um am Schluss wie Du es selber erwähnt hast, lieber NorbertFE, alles zusammen gegoogelt hat. Gut, ok, ich merke, ein Buch von einem bekannten Microsoft MVP Buchautor, welcher das Thema ADFS sehr im Detail auseinander nimmt, gibt es wohl nicht. Ok, ich nehme das gerne so zur Kenntnis, dann ist es halt so. Dann google ich mir einen ab Aber wie sieht es denn mit meiner, zweiten Frage aus: Wie ich erwähnte, interessiere ich mich ebenfalls für das Thema Security Vorlagen von MS. Security Compliance in Bezug Win11 und Server 2022. Wie ich erwähnte, kann man hierbei die eigenen GPOs mit den MS Best Practices vergleichen, kann weitere GPOs Einstellungen implementieren usw. und sofort. Auch da, einen Link findet man ziemlich schnell, wenn man die Suchmaschine Google mit den richtigen Suchwörtern füttert. Jedoch, ich bin wieder am gleichen Punkt wie bei der Diskussion vorhin: Es geht hier um das Thema Sicherheit und nicht irgendwie, wie ich im AD Benutzer erstelle oder sonst was Banales und wir wissen ALLE, wenn es um das Thema Sicherheit geht, ist besonders Vorsicht geboten, denn man will und sollte sich nicht etwas verbocken, weil es schwerwiegende Auswirkungen auf die Sicherheit haben könnte und genau das will wirklich Niemand! Darum, guckt man diesen Link hier an in Bezug Security Compliance https://learn.microsoft.com/en-us/windows/security/threat-protection/windows-security-configuration-framework/security-compliance-toolkit-10, finde ich die grobe Zusammenstellung, welche Files wofür sind usw. super gut, aber mir fehlt einfach das Fleisch am Knochen, versteht Ihr was ich meine? Konkrete Beispiele, alles viel tiefgründiger und mit mehr Details erklärt! -

welches Buch/ e-Book / Webseite ist empfohlen zu folgenden Security Fragen?

andrew antwortete auf ein Thema von andrew in: Windows Server Forum

Das finde ich eine spannende Aussage. Sprichst du aus Erfahrung oder wie? ;) -

welches Buch/ e-Book / Webseite ist empfohlen zu folgenden Security Fragen?

andrew antwortete auf ein Thema von andrew in: Windows Server Forum

Ich muss präzisieren In dem Link, welchen ich oben gepostet hatte als Beispiel ADFS Erklärung von MS ist von Firewall Ports nichts erwähnt, obwohl diese Thematik auch ein Bestandteil bei der Implementierung von ADFS ist! Eine Netzwerkübersicht fehlt zB. in meinem, genannten MS Link auch gänzlich. Auch solche Informationen sind halt essenziell, wenn man ADFS implementiert. Ein Bestandteil von ADFS ist z.B. der 'Web Applikation Proxy' Diesen pflanzt man in eine DMZ und nicht in ein LAN, soll man sich das aus den Fingern saugen, liebe Microsoft? Wir verwenden HTML basierende Webseiten, um z.B. Themen von MS zu lernen bzw. MS verwendet Webseiten, um Erklärungen/ Best Practices Artikel usw. an die Breite Masse zu bringen Also, liebe MS, pflanzt doch auch gleich solche nützliche Informationen in den/die Artikel in Form von Links Es würde den Leser*innen die Sache einiges vereinfachen, thx euch ADFS deckt auch das Thema 2FA ab, finde ich übrigens ganz spannend. Auch die Tatsache, dass die moderne Authentifizierung damit umsetzbar wird und die in die Jahre, gekommene Standardauthentifizierung ablöst. Nur als Beispiel: Möchte ich/ man Exchange OWA im Internet via eine Sophos FW veröffentlichen, so besteht die Möglichkeit, dass ich ein' formbasierte Authentication' in Bezug Exchange OWA Konfiguration verwende. Diese erlaubt mir/ einem, dass beim Aufruf von https://meineFirma.ch/owa nicht das standardmässige LOGIN Fenster der Exchange OWA Webseite erscheint, sondern, es erscheint dann ein Login Fenster von der Firewall. Gibt man dann hier die LOGIN Daten ein, öffnet sich das Exchange OWA. Nur, wenn wir beim Hersteller Sophos XG bleiben (ich kenne die Veröffentlichung von OWA im Internet nur bei diesem Produkt), dann muss beim Exchange betreffend Authentifizierung für das Verzeichnis /owa wie auch für das Verzeichnis /ecp die Standardauthentifizierung aktivieren. Die Default mässig eingestellte "formularbasierte Authentifizierung" von Exchange OWA würde nicht funktionieren und diese Tatsache verleiht mir in Bezug Sicherheit nicht unbedingt ein besseres Gefühl. Darum schlafe ich möglicherweise besser, wenn ich Exchange OWA via ADFS und 2FA im Internet veröffentliche plus noch weitere Schutzmechanismen implementiere -

welches Buch/ e-Book / Webseite ist empfohlen zu folgenden Security Fragen?

andrew antwortete auf ein Thema von andrew in: Windows Server Forum

Weil mich z.B. diese Thematik hier interessiert Link: https://learn.microsoft.com/en-us/exchange/clients/outlook-on-the-web/ad-fs-claims-based-auth?view=exchserver-2019 Hallo NorbertFe Ich vermutete es, dass es keine Bücher gibt, wo das Thema ADFS explizit, tiefgründig aufgreifen. Von Thomas JOOS im Buch Server 2022 gibt es dazu schon Ausführungen und auch ein Beispiel, jedoch nicht mit Exchange :-( Auch Microsoft hat mit Ihren https://learn.irgendwas.com Webseiten z.B. gute Beispiele, aber eben, wenn wir beim Thema ADFS bleiben, fand ich noch keinen Artikel, welcher dann auch gleich erwähnt, welche Ports z.B. FW technisch geöffnet werden müssen, was best practicse ist betreffend Absicherung des ADFS Anwendungsproxy usw. und sofort ... Darum, sehe ich auch so von wegen: Die Dokumentation betreffend ADFS von Microsoft, ist nicht besonders. -

welches Buch/ e-Book / Webseite ist empfohlen zu folgenden Security Fragen?

andrew hat einem Thema erstellt in: Windows Server Forum

Hallo liebe User*innen In Bezug zwei Security Fragen, welches Buch? 1. Ich möchte mich tiefgründig mit dem Thema ADFS auseinandersetzen, weil ich die Absicht habe, eine ADFS Struktur aufbauen zu wollen (Exchange 2019 Absicherung), welche nach Best Practices gebaut ist (welche Geräte im LAN, welche in DMZ), Firewall Ports usw. um den Exchange 2019 besser in Bezug Security absichern zu wollen. 2. Auch in Bezug Security: Ich möchte mich mit dem Security Compliance Toolkit für Win11 und Server 2022 auseinandersetzen und anhand von Beispielen meine GPOs mit den Best Practices Einstellungen von MS vergleichen/ anpassen/ verbessern. cheers André -

DC mit Server 2022: Audit Konfig. in "Local Security Policy" bleibt nicht gespeichert?

andrew antwortete auf ein Thema von andrew in: Windows Server Forum

Liebe Testperson, genau das habe ich soeben gemacht und sage: And the winner is: rate mal? Du hat voll in das schwarze getroffen, wirklich Hammer mässig. Der Thread kann also geschlossen werden, sowas von geil Aber es interessiert mich jetzt trotzdem: hast Du dieses Problem schon gekannt oder hast Du Dich jetzt einfach quasi "für mich" in das Problem "reingebissen"? Wow, ich als technisch, begeisterte Person, welche eigentlich immer und jedes Problem versuche zu lösen, solange es "der Wert" ist, bin jetzt wirklich extrem glücklich, hier mit diesem Board zusammen, mit Euch zusammen, besonders dank Dir, liebe Testperson (wie heisst Du eigentlich?) hier eine Lösung gefunden zu haben, yes man, you ar the man ;) -

DC mit Server 2022: Audit Konfig. in "Local Security Policy" bleibt nicht gespeichert?

andrew antwortete auf ein Thema von andrew in: Windows Server Forum

Du hast recht, lieber Damian. Niemand muss. Es scheint, als hättest du dich direkt angegriffen und oder verletzt gefühlt, anders kann ich deine Reaktion nicht deuten? Das "müssen" bezog sich, wenn du ihn so interpretieren würdest, wie ich es formulierte hatte, auf den letzten Satz, welchen ich nun absichtlich Fett markiert habe. Es ist sicher nicht meine Absicht, hier auf dieser technisch, orientierten Plattform A zu streiten und B euch User*innen etwas aufzwingen zu wollen. Man kann, soll, darf seine Meinung öffentlich äussern, auch hier. Jede und jeder ist hoffentlich gross und alt genug, um seine Meinung zu einem Post/ Satz, Äusserung direkt und höflich zu deponieren. Du unterstellst mir also, dass ich noch NICHT 1x danke gesagt habe? Ok, du darfst gerne ein paar Beispiele haben, hier Oder hier Ich habe dies nachträglich auch gelernt (da hatte ich die Überschrift für diesen Post schon getätigt resp. den Post). Wie kann ich die Überschrift/ Titel dieses Posts hier noch ändern? Immer schön mit fett hervorgehoben Liebe Testperson Danke für diesen Input hier Soeben habe ich rsop.msc auf dem DC aufgeführt und in der besagten Einstellung finde ich keine aktivierte Funktion. War aber ein guter Input, so finde ich. -

DC mit Server 2022: Audit Konfig. in "Local Security Policy" bleibt nicht gespeichert?

andrew antwortete auf ein Thema von andrew in: Windows Server Forum

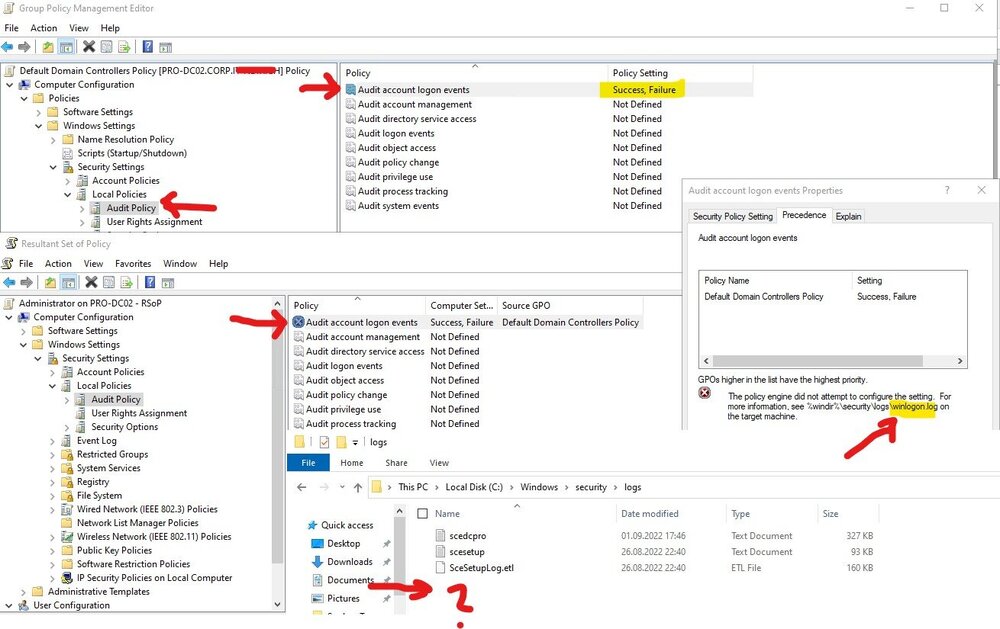

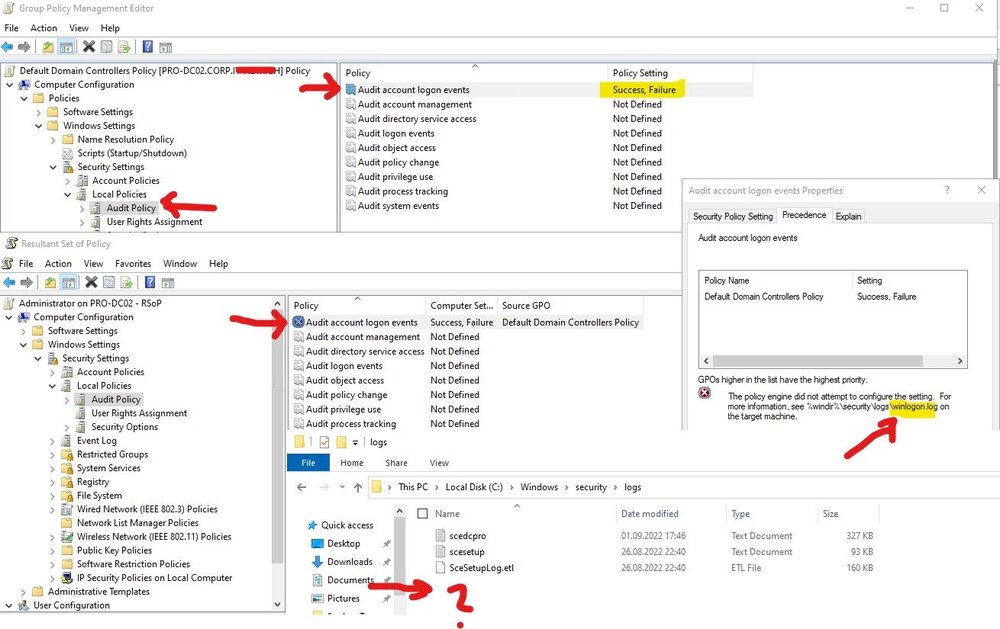

Ok, nun gerne wieder zurück zum eigentlichen Thema/ Problem. Wie weiter? Müssen wir einen anderen Weg einschlagen? Jetzt, wo es um das Troubleshooting geht oder gehen würde, scheint die Begeisterung hier bei der Fangemeinde nicht gerade gross zu sein. Oder wie soll ich das deuten, wenn ich keine Lösungsvorschläge unterbreitet bekomme? Müssen wir einfach halt mal mit unserem Denken etwas offener sein im Sinne von: Damit wir uns nicht "festsetzen". Was haltet Ihr vom Vorschlag? Wenn wir herausfinden würden, welches ADMX Template für diesen Audit Bereich unter Security zuständig ist Und: wenn wir diese ADMX Vorlage halt einfach neu herunterladen und dann bei mir auf dem DC in den Central Store pflanzen? Würde das vielleicht helfen? Oder könnte es hilfreich sein, für die GUID Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\GPExtensions\{f3ccc681-b74c-4060-9f26-cd84525dca2a} (Audit Bereich in der GPO) herausfinden zu wollen, welche .DLL dahinter steckt und ich diese dann austauschen würde, dass ich endlich in der GPO wie hier im Bild zu sehen, die entsprechende Überwachung konfigurieren kann? -

DC mit Server 2022: Audit Konfig. in "Local Security Policy" bleibt nicht gespeichert?

andrew antwortete auf ein Thema von andrew in: Windows Server Forum

Hoi Zahni Benutze doch kurz hier im Blog von diesem Beitrag die Textsuche und gib diesen Satz ein: „Nils, da hier ist der offizielle Sophos Support“ dann landest Du an der Stelle in diesem Blog, wo ich schon einmal auf Sophos verwiesen habe. Oder: google, dann als Suchbegriff z. B. Sophos STAS eingeben : -) Das ist genau so : -) -

DC mit Server 2022: Audit Konfig. in "Local Security Policy" bleibt nicht gespeichert?

andrew antwortete auf ein Thema von andrew in: Windows Server Forum

Saludos CJ Hey, Du bist aber aufmerksam, super cool, thx. Ach so, ja, dann muss ich das Losging schleunigst anpassen, danke vielmals. Mache ich jetzt gleich Da im Pfad Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\GPExtensions\{f3ccc681-b74c-4060-9f26-cd84525dca2a} der DWORD Wert ExtensionDebugLevel NICHT vorhanden war, habe ich Ihn erstellt und wie vorhin auch mit dem Wert 2 versehen. DC neu gestartet und die Einstellung wie oben im Bild zu sehen, erneut in der "Default Domain Controller Policy" festgelegt, danach ein gpupdate /force ausgeführt. Jedoch wurde dann nicht wie vorhin eine Log-Datei mit Namen winlogon.log im Pfad %windir%\Security\LOGs erstellt? Wenn ich dann google bemühe und sage, such mal nach {f3ccc681-b74c-4060-9f26-cd84525dca2a} und ExtensionDebugLevel suche, finde ich irgendwie nichts Brauchbares. Nur div. Webseiten, welche von Malware bzw. Trojaner was schreiben?! Kann es sein, dass hier Microsoft wieder für jede GUID eine andere Möglichkeit vorsieht, um diese zu loggen (hier wäre es der Audit Bereich der GPO)? -

DC mit Server 2022: Audit Konfig. in "Local Security Policy" bleibt nicht gespeichert?

andrew antwortete auf ein Thema von andrew in: Windows Server Forum

Hallo Zahni Danke für den Input. Ich habe dies nachträglich auch gelernt (da hatte ich die Überschrift für diesen Post schon getätigt resp. den Post). Wie kann ich die Überschrift/ Titel dieses Posts hier noch ändern? Wenn Du das Bild angeschaut hast, siehst Du, dass ich schlussendlich tatsächlich etwas gelernt hatte in der Hinsicht und darum die besagte Einstellung in der "Default Domain Controller Policy" vorgenommen (man sieht ja auch den Fehler dazu) Ciao Bofh Danke für den Input. Sorry wegen des "Code" bzw. dem langen LOG Auszug. Ist gut, habe soeben in der "Werkzeugliste" nach dem entsprechenden Symbol gesucht (Code) und gefunden. Werde diesen Buton in Zukunft für solche Dinge benutzen Willst Du/ kannst Du sonst noch etwas zum Inhalt der LOG Datei selber beitragen (was will mir die LOG Datei zusammengefasst, in 1 Satz mitteilen?) -

DC mit Server 2022: Audit Konfig. in "Local Security Policy" bleibt nicht gespeichert?

andrew antwortete auf ein Thema von andrew in: Windows Server Forum

Hi all Ich beziehe mich nun auf mein Bild, welches ich ein paar Zeilen weiter oben gepostet hatte. Dort sieht man ja, dass nach dem Ausführen des Befehls rsop.msc ein Fehler generiert wurde und dazu ein Hilfetext erscheint, man müsse im Pfad %windir%\Security\LOGs\ die Datei winlogon.log öffnen (mehr Details). Ich stellte die Frage, warum am besagten Ort keine winlogon.log Datei vorhanden sei? Nun habe ich herausgefunden, dass man zuerst im Registry einen Wert verändern muss, damit das Login aktiv wird und eben diese LOG Datei generiert wird (die LOG Datei wird generiert, sobald eine Änderung in einer GPO vorgenommen wird. Der Wert ist ein DWORD Eintrag und hat Default mässig den Wert 0. Damit das Loggen aktiv wird, muss man den Wert auf 2 ändern (gibt hierfür einen MS Support Artikel). Pfad zum DWORD mit dem Namen ExtensionDebugLevel ist hier Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\GPExtensions\{827D319E-6EAC-11D2-A4EA-00C04F79F83A} In dieser winlogon.log Datei steht nun angeblich? Warum und wieso mein Server 2022 DC die GPO Einstellung (siehe dazu am besten wieder mein Bild oben im Beitrag) NICHT anwenden will/ kann (da Fehler) Anbei der Auszug der winlogon.log Datei Inhalte gelöscht, zukünftig als Anhang beifügen. winlogon.txt -

DC mit Server 2022: Audit Konfig. in "Local Security Policy" bleibt nicht gespeichert?

andrew antwortete auf ein Thema von andrew in: Windows Server Forum

Ich mache ja langsam, ich bin ein Berner (in der Schweiz ist die Hauptstadt Bern) und die sind ja eigentlich bekannt, dass Sie langsam sind oder anders gesagt, halt eher gemütlich unterwegs sind Wenn du jetzt wie ich vor diesem Problem stehen würdest, wo würdest du noch nach möglichen Informationen suchen, um mehr über das vorliegende Problem zu erfahren? Oder muss ich jetzt gleich mein ganzen AD über Bord werfen und auf grüner Wiese von vorne anfangen? Als ich über dieses Problem im Internet nach Lösungsvorschlägen gesucht habe, fand ich doch tatsächlich auch eine Person, welche wie ich auch die Einstellung "Audit account logon events" unter Computer Configuration\Policies\Windows Settings\Security Settings\Local Policy\Audit Policy sowohl für "success" als auch für "failure" aktivierte, aber der DC diese Einstellung nicht speicherte. Jedoch war dort leider nichts weiter darüber berichtet, wie das Problem schlussendlich gelöst wurde bzw. ob es überhaupt gelöst werden konnte? Tja, darum bin ich nun hier, in der Hoffnung, dass ich mit euer Hilfe das lösen kann -

DC mit Server 2022: Audit Konfig. in "Local Security Policy" bleibt nicht gespeichert?

andrew antwortete auf ein Thema von andrew in: Windows Server Forum

Hoi Nils Tja, Sophos bzw. die Produktlinie XG von der Sicherheitsfirma Sophos hat zwecks Benutzer Authentifizierung 2 Lösungen bereit. Eine, von beiden Lösungen, die Variante, dass man auf einem DC die Sophos STAS Software installiert, bin ich nun am neu Installieren und versuche, die Sache wieder zum Laufen zu bringen. Ich betone wieder, weil ich genau diese Lösung vor Jahren schon genau auf diese Art und Weise erfolgreich am Laufen hatte. Nun, da ich gerade meine IT-Infrastruktur etwas auf Vordermann bringe Und: meine letzte Aktion, den alten DC mit Server 2016 auf Server 2022 zu migrieren anscheinend "schuld" an der Situation ist, suche ich natürlich nach der Ursache und wurde auch fündig, wie man im Screenshot oben sehr gut sehen kann. Das heisst, ich habe das Gefühl, dass ich kurz davor bin, die Wahrheit zu erfahren, warum und wieso mein neue DC mit OS 2022 einfach diese Einstellung nicht setzen will (siehe oben im Screenshot, die Fehlermeldung) und genau das ist schleierhaft oder nicht? Oder findest Du das normal und oder hast Du diesen Fehler schon mal erlebt? Nils, da hier ist der offizielle Sophos Support Artikel, wie und warum man eine Software mit dem Namen Sophos STAS installiert. Der Links ist hier Und da ist noch eine grafische Erklärung, ;) der Link ist hier Nils, erlaube mir jedoch folgende Bemerkung bzw. Wunsch: Mir wäre es lieber, wenn Du nun nicht die Lösung vom Sicherheitshersteller Sophos in Bezug "wie AD Benutzer/ Gruppen" in einem Netzwerk authentifizieren, hinterfragst, sondern: dass Du z.B. zu meinem Problem, bei welchem Du schon mitgeteilt hast, dass Du nichts beitragen könntest, trotzdem kurz Stellung nimmst: Könnte es sein, dass mein AD irgendwie, einmal kompromittiert wurde oder kompromittiert worden sein könnte und jetzt zwar die AD Migration vom Server 2016 auf den neuen Server 2022 ohne Probleme lief, aber da irgendwie ein Bock drin ist oder wäre? Wo, würde ja, wie oben im Bild zu sehen, eigentlich in dieser besagten winlogon.log Datei stehen. Doch warum ist die auch nicht dort, wie Du im Screenshot sehen kannst? Das macht mich sehr nachdenklich, da ich ein sehr sicherheitsbedachter Mensch bin und mich das gerade sehr stresst Nils, Du weisst doch sicher, so wie ich Dich kenne, wo in der Ereignisanzeige ich zu meinem Problem noch weitere Informationen finde. Oder gibt es nicht sonst noch irgendeine LOG Datei, welche mir da mehr Details liefert? -

DC mit Server 2022: Audit Konfig. in "Local Security Policy" bleibt nicht gespeichert?

andrew antwortete auf ein Thema von andrew in: Windows Server Forum

Hallo Norbert Danke für die schnelle Antwort. Das war wirklich ein guter Denkanstoss. 1. Konfiguration in der Policy "local security policy" vorgenommen, danach gpupdate /force. 2. rsop.msc mit Admin Rechten ausgeführt, Resultat: Beim Eintrag "Audit Account Logon Events" steht: "not defined" 3. In der GPO "Default Domain Controller Policy" den Eintrag vorgenommen (siehe anbei den Screenshot). 4. rsop.msc mit Admin Rechten ausgeführt. Resultat siehe anbei den Screenshot. Frage Wo finde ich noch Infos, wenn das besagte File (nach Ausführung von rsop.msc) NICHT wie es sein sollte, hier finde? %windir%\security\LOGs\winlogon.log (siehe Screenshot) Aus irgendeinem Grund kann der DC Server 2022 anscheinend diese Einstellung nicht anwenden, das würde eben in diesem LOG stehen, nur warum ist das nicht dort? -

DC mit Server 2022: Audit Konfig. in "Local Security Policy" bleibt nicht gespeichert?

andrew hat einem Thema erstellt in: Windows Server Forum

Moin togehter Jetzt ist es an der Zeit, dass ich mich an die "grosse Masse" wende, denn in meinen Augen läuft hier etwas gewaltig schief :-( Um was geht's? Ziel: Ich möchte, dass meine Firewall, Sophos XG beim Surfen den Webfilter anwendet. Damit die Sophos XG FW weiss, für welchen Benutzer Sie welche Einstellung betreffend Webfilter anwenden soll, muss diese in der Lage sein, mit meinem Domain Controller (Server 2022) zu kommunizieren (AD auslesen, damit Sie weiss, welcher User in welcher AD Gruppe ist und demzufolge dann gemäss Konfiguration entsprechend handeln kann). Damit dies funktioniert, funktioniert die Sache im Groben so, dass man auf dem Domaincontroller ein Stück Software (Sophos STAS) installieren muss (oder auf einem Memberserver) und diese dann z.B. auf dem Domain Controller die Logon/ Logoff Audit Einträge der Ereignisanzeige des DCs ausliest, der FW weiterleitet und diese dann auf Grund dessen weiss, dass dieser AD User, welcher auf der Webseite xy am Surfen ist, ob das erlaubt ist oder nicht. Weil ich festgestellt habe, dass in dieser Sophos STAS Software, welche auf dem DC läuft, mir keine Live User anzeigt, habe ich in einem nächsten Schritt auf dem DC geprüft, ob überhaupt irgendwelche Audit Login/ Logoff Informationen vorhanden sind und musste feststellen, dass ich in der Ereignisanzeige unter Securty keine Event ID 4768 finde, generell eigentlich nichts in der Hinsicht. Nur 1 Event von der Health irgendwas Mailbox des Exchange. Wie auch immer, ich habe es auf zwei Arten versucht, dem DC mit Server 2022 beizubringen, dass er die Audit Login und Logoff Event IDs loggen soll, indem ich folgendes versuchte: 1. Default Domain Controller Policy (ist auf OU Domain Controllers verlinkt, in dieser ist mein DC Computer Objekt, soweit so gut). Dann habe ich die Einstellung "Audit account logon events" unter Computer Configuration\Policies\Windows Settings\Security Settings\Local Policy\Audit Policy sowohl für "success" wie auch für "failure" aktiviert. nach einem gupdate /force War die Einstellung in dieser GPO immer noch vorhanden, Aber: Als ich dann die "local security policy" auf dem DC starte und überprüft habe, ob dort die Einstellung auch vorhanden ist, stellte ich fest: NEIN! Man sah zwar, dass die Policy von "einer" übergeordneten GPO eine Einstellung erhielt, weil man konnte hier keine Änderungen vornehmen, da die Kästzchen zum Ankreuzen ausegraut sind, jedoch war die Einstellung dieser lokalen security GPO auf "no auditing" 2. Ich dachte mir, ok, dann erstelle ich die Audit Account login Einstellung halt direkt in der "local security Policy" des DCs, wenn diese die übergeordnete Einstellung nicht übernehmen will Und: auch da, musste ich mit Schrecken feststellen, sobald ich die Einstellung für erfolgreiche und fehlgeschlagene Events angekreuzt hatte, wieder ein gpupdate /force ausführte, die local security Policy wieder erneut öffnete (es ist ja eine MMC, da kann man die Ansicht ja nicht einfach aktualisieren), war die Einstellung wieder weg, sprich, es war wieder die Default Einstellung "no auditing" eingestellt. Was zum Geier ist mit meinem DC los, warum lässt der DC nicht zu, dass ich erfolgreiche Login und fehlgeschlagene Logins in der GPO speichern kann bzw. nach dem Speichern verwirfft er diese Einstellung wieder? So muss ich dies zumindest verstehen, wenn nach einem gpupdate /force die soeben, vorgenommen Einstellung in der "local security policy" wieder weg ist. Und, dies würde dann auch Sinn ergeben, weil die besagte Sophos STAS Software auf dem DC mir nie "Live Uers anzeigt" und es würde auch Sinn ergeben, weil nach wie vor nie in der Ereignisanzeige unter Security die Event ID 4768 auftaucht, Kunstück, wenn der DC meine Einstellung(en) nie akzeptiert, was soll das? Noch als Ergänzung: Ich hatte meinen alten DC mit Server 2016 abgelöst, demoted und voilà. Die AD Migration (DC Migration) von 2016 auf Server 2022 verlief ohne Fehler, alles funktioniert soweit, alle Objekte, alle GPOs, alles ist da, alles im Netlogon Share ist wieer da bzw. noch immer da, keine Fehlermeldung, nichts. Aber diese Sache hier, dass mein DC Einstellungen in der Local security policy einfach nicht speichern will, finde ich jetzt schon heftig und passt mir security technisch gar nicht bvzw. mahct mir gerade extrem nachdenklich, was da security technisch los ist? Jemand schon mal sowas erlebt? Ich meine, Logins zu auditieren, ist eingentlich eines der ersten Dinge, welche man aktivieren sollte, wenn man Security mässig die IT-Infrastruktur "überwachen" will bzw. eben, für mein Vorhaben, wie ich eingangs erklärt habe. cheers André