Lukikum

Members-

Gesamte Inhalte

159 -

Registriert seit

-

Letzter Besuch

Alle erstellten Inhalte von Lukikum

-

Outlook funktioniert außerhalb des Internen Netzwerks bei manchen nicht mehr (Exchange on prem 2019)

Lukikum antwortete auf ein Thema von Lukikum in: MS Exchange Forum

Was genau macht der Pfad denn, bzw woher hast du Infos dass das meinem Problem helfen könnte. Würde gerne den Prozess dahinter verstehen -

Outlook funktioniert außerhalb des Internen Netzwerks bei manchen nicht mehr (Exchange on prem 2019)

Lukikum antwortete auf ein Thema von Lukikum in: MS Exchange Forum

Der Pfad ist mir nicht bekannt, auf meinen Geräten auch nicht Existent. Ich versuche das mal bei den Anwendern zu überprüfen. -

Outlook funktioniert außerhalb des Internen Netzwerks bei manchen nicht mehr (Exchange on prem 2019)

Lukikum antwortete auf ein Thema von Lukikum in: MS Exchange Forum

Sorry, ganz vergessen zu erwähnen. Wir benutzen bei Windows Clients Outlook 2016 und bei Mac 2016/2019. Ich würde mich aber erstmal auf 2016 konzentrieren, da ich noch keine Zeit hatte den Mac genauer anzuschauen. -

Outlook funktioniert außerhalb des Internen Netzwerks bei manchen nicht mehr (Exchange on prem 2019)

Lukikum hat einem Thema erstellt in: MS Exchange Forum

Moin zusammen, bei manchen Leuten funktioniert Outlook von außerhalb des internen Netzes nicht mehr. Manche können keine Verbindung zum Exchange herstellen wenn Sie ihr Notebook mit bereits eingerichtetem Outlook ins HO nehmen. Manche können in anderen Netzwerken keine neuen Postfächer einbinden, ebenfalls keine Verbindung zum Exchange möglich. Ich konnte das Problem noch nicht reproduzieren und bin leider auch recht unerfahren mit Outlook Troubleshooting außerhalb des Netzwerkes. Was ich mal gemacht habe ist einen Test bei: https://testconnectivity.microsoft.com Dabei kam das raus: Es wird versucht, dem AutoErmittlungsdienst eine POST-Anforderung zu senden, damit er URLs ggf. automatisch erkennen kann. Beim Senden der POST-Anforderungen für die AutoErmittlung konnten keine AutoErmittlungseinstellungen abgerufen werden. Testschritte Die Microsoft-Verbindungsuntersuchung versucht, eine XML-Antwort des AutoErmittlungsdiensts von URL https://XXXXX:443/Autodiscover/Autodiscover.xml für Benutzer XXXXX@XXXXX abzurufen. Die Microsoft-Verbindungsuntersuchung konnte keine XML-Antwort von der AutoErmittlung abrufen. Weitere Details Ausnahmedetails: Nachricht: The request was aborted: The connection was closed unexpectedly. Typ: System.Net.WebException Stapelüberwachung: at System.Net.HttpWebRequest.GetResponse() at Microsoft.M365.RCA.Services.RcaHttpRequest.GetResponse() Woran kann es liegen dass die AutoErmittlung problem bekommt? Kleine Ergänzung von dem Test: Es wird versucht, die mögliche AutoErmittlungs-URL https://autodiscover.XXXX.de:443/Autodiscover/Autodiscover.xml zu testen. URL der AutoErmittlung erfolgreich getestet. Testschritte Es wird versucht, den Hostnamen autodiscover.XXXX.de im DNS aufzulösen. Der Hostname wurde erfolgreich aufgelöst. Weitere Details Es wird getestet, ob TCP-Port 443 auf Host autodiscover.XXXX.de überwacht wird/geöffnet ist. Der Port wurde erfolgreich geöffnet. Die Gültigkeit des SSL-Zertifikats wird überprüft. Das Zertifikat hat alle Überprüfungsanforderungen bestanden. Testschritte Die IIS-Konfiguration wird im Hinblick auf die Clientzertifikatsauthentifizierung überprüft. Keine Clientzertifikatsauthentifizierung erkannt. Weitere Details Es wird versucht, dem AutoErmittlungsdienst eine POST-Anforderung zu senden, damit er URLs ggf. automatisch erkennen kann. Die Microsoft-Verbindungsuntersuchung hat die AutoErmittlung-Einstellungen erfolgreich durch das Senden von AutoErmittlung-POST-Daten abgerufen. LG und vielen Dank Lukas -

Regel "diese Nachricht vom Server mit **** beantworten" funktioniert nicht.

Lukikum antwortete auf ein Thema von Lukikum in: MS Exchange Forum

Hallo Nils, danke für die schnelle Hilfe. Das ist genau der Punkt den ich gesucht habe Funktioniert jetzt wie erhofft. Danke und LG Lukas -

Regel "diese Nachricht vom Server mit **** beantworten" funktioniert nicht.

Lukikum hat einem Thema erstellt in: MS Exchange Forum

Moin zusammen, ich wollte für ein Personalpostfach eine automatisch Antwort über den Server laufen lassen: Nach erhalt einer Nachricht die an "Universelle Gruppe" gesendet wurde diese vom Server mit "***" beantworten und diese in den Ordner "XYZ" verschieben. Das ganze habe ich mit Exchange on premises 2019 und Outlook 2016 probiert. Die Nachricht wird auch in den richtigen Ordner verschoben, nur der Server verschickt keine Nachricht. Im Netz habe ich leider nur outdated Infos gefunden: "For others that may be looking for a solution to this I have a solution. The problem is the Auto Reply function has been tied to the out-of-office notifications When setting up the distribution group on Exchange you must go to the properties window and select the advanced tab. On the advanced tab, there is a box you can check to "Send out-of-office message to originator". Even though the Reply using a specific message function and the out-of-office notification are separate functions they are treated as the same by the exchange server." Diese Option habe ich bei meinen Verteilereinstellungen nicht gefunden. Hat jemand eine Idee ? LG und danke Lukas -

Erfahrungen mit Exchange Extended Protection für Exch on-prem 2019

Lukikum antwortete auf ein Thema von Lukikum in: MS Exchange Forum

Super, danke für die Infos. Dann werd ich das mal so schnell wie möglich nachholen. -

Exchange - Wort im Betreff entfernen

Lukikum antwortete auf ein Thema von Windows10 in: MS Exchange Forum

Ahh danke für die info, das probier ich mal aus (Bei mir war noch deine alte Antwort geöffnet) Scheint leider nicht ganz optimal gecoded zu sein. Sieht so aus als wenn er nur einen der beiden Werte nehmen kann. Also Signed oder Encrypted. Sollte aber in der Regel kein Problem sein, da die Encrypted Mails ja eh signiert werden. LG Lukas -

Exchange - Wort im Betreff entfernen

Lukikum antwortete auf ein Thema von Windows10 in: MS Exchange Forum

Oh schade, habe gehofft das Exchange die Möglichkeit hat signierte Mails zu erkennen.. Wir haben zwischen eingehenden Mails von extern noch ein SMTP relay, das kann signierte Mails erkennen. Ich habe es so konfiguriert, dass es einen ganz bestimmten Header bei den Mails setzen soll, wodurch eine Ausnahme in Exchange Regeln angewendet werden kann. Vlt. hilft dir das ja für eine automatisierte Erkennung. LG Lukas -

Exchange - Wort im Betreff entfernen

Lukikum antwortete auf ein Thema von Windows10 in: MS Exchange Forum

Hallo Mikro, wie sieht deine Ausnahme für signierte Mails aus? Ich habe da auch mal nach gesucht aber nichts gefunden. LG Lukas -

Erfahrungen mit Exchange Extended Protection für Exch on-prem 2019

Lukikum hat einem Thema erstellt in: MS Exchange Forum

Moin zusammen, ich habe gerade mal das Healthchecker Skript geupdatet und durchlaufen lassen. Dort ist mir dann der Teil mit Exchange Extended Protection aufgefallen. Ich wollte mal Erfahrungen fragen, ob sich diese Sicherheitseinstellung, bei Exchange on-prem 2019, wirklich so einfach machen lassen, wie hier beschrieben: https://microsoft.github.io/CSS-Exchange/Security/Extended-Protection/ Das Skript wird ja empfohlen: https://microsoft.github.io/CSS-Exchange/Security/ExchangeExtendedProtectionManagement/ Habt ihr abgesehen von NTMLv1 und SSL Offloading noch irgendwelche Probleme gehabt? LG Lukas -

Werden IP Adressen von OWA Anmeldungen dokumentiert ?

Lukikum antwortete auf ein Thema von Lukikum in: MS Exchange Forum

Hallo Nobby, bei uns ist auch ein Reverse-Proxy davor. Das einzig nützliche was ich mir dann wohl anschauen kann, ist die Urhzeit des Logins und der Client der benutzt wurde.. Danke für die Info, ich schau mal was ich hier im Forum noch dazu finde. LG -

Werden IP Adressen von OWA Anmeldungen dokumentiert ?

Lukikum antwortete auf ein Thema von Lukikum in: MS Exchange Forum

Hi Chrismue, ist Exchange 2019 on prem. LG Lukas -

Werden IP Adressen von OWA Anmeldungen dokumentiert ?

Lukikum hat einem Thema erstellt in: MS Exchange Forum

Hi zusammen, ich versuche gerade herauszufinden, wo und ob man überprüfen kann, wer sich von welcher IP über OWA anmeldet. Grund dafür sind ein paar geklaute Mails und ich würde gerne herausfinden, ob die bei uns oder unseren Dienstpartnern geklaut wurden. Für weitere Vorschläge als Logs durchstöbern wäre ich sehr dankbar. Vielen Dank und LG Lukas -

Hilfe bei Exchange Regel für Headererkennung anpassen benötigt

Lukikum antwortete auf ein Thema von Lukikum in: MS Exchange Forum

Hi Norbert, danke für den Tipp. Das Problem konnte ich einfach lösen indem ich ein "^" vorangestellt habe. Für jeden der mit Regex nichts zu tun hat, kann ich noch das Cheat Sheet hier empfehlen: https://www.rexegg.com/regex-quickstart.html LG Lukas -

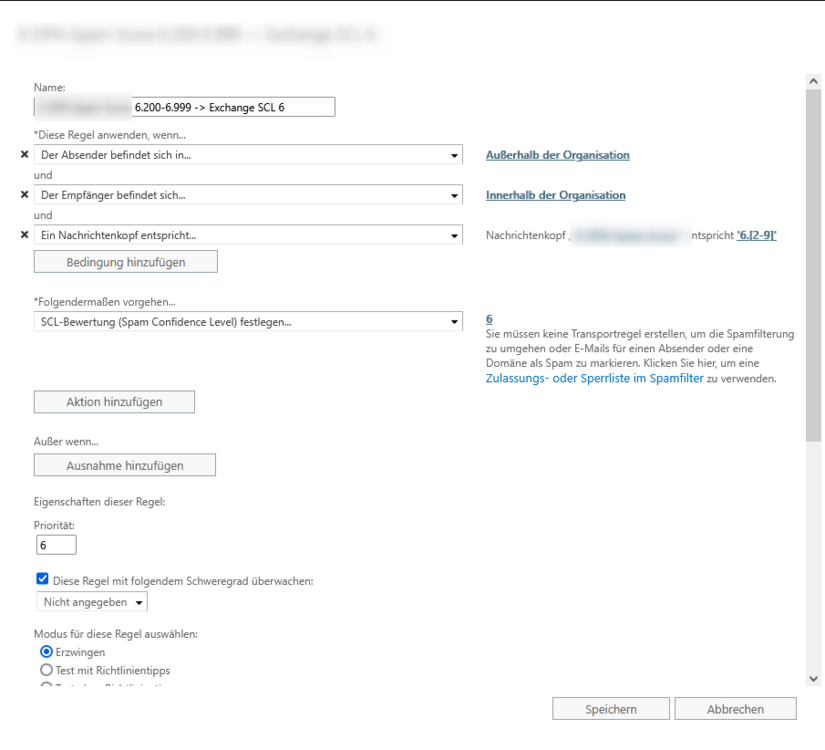

Hilfe bei Exchange Regel für Headererkennung anpassen benötigt

Lukikum hat einem Thema erstellt in: MS Exchange Forum

Hallo zusammen, vor ein paar Jahren haben wir mal eine Regel eingerichtet, die den Spamscore von unserem Smarthost im Header erkennt. Daraufhin soll der Exchange eine SCL Bewertung durchführen. Allerdings hat der Exchange auch die Regel auf spamscores mit Minus Werten angewendet (z.B. -6,234). Was dann dazu geführt hat, dass im Junk normale Mails gelandet sind. Daraufhin habe ich eine Ausnahme für "-6.[2-9]" festgelegt. Die hat dann allerdings auf Mails angeschlagen, die als erste Nachkommastelle eine 6 beinhalten (z.B. 0.634). Das hat ebenfalls zu false positive geführt. Weiß jemand wie man den Befehl am besten aufbaut ? Am Ende sollten alle Mails mit einem Spamscore von 6,200-6,999 mit einem SCL Wert von 6 belegt werden. Nichts weiter. Vielen Dank und LG Lukas -

Try Catch Befehl funktioniert nicht

Lukikum antwortete auf ein Thema von Lukikum in: MS Exchange Forum

Hallo Sunny, das hat leider nicht funktioniert. das funktioniert, ich verstehe jetzt wo der Fehler war. Evtl hätte dann auch ein "trap" funktioniert. Danke !! Edit: Es hat doch nicht funktioniert, weil er nach einem try auf dem catch command hängen geblieben ist. Ich habe es dann mit der $calendar_folder Variable von CJ probiert. Funktioniert ohne Error und sieht auch viel hübscher aus Ich habe gerade mal nachgeschaut, ich glaube du verwechselt mich mit jemandem :P LG Lukas -

Moin zusammen, ich wollte ein kleines Skript basteln, um einmal im Monat die Standardberechtigung von jedem User anzupassen. Da wir aber Englische und Deutsche Clients haben, sind die Foldernames, wo man die Berechtigungen anpasst auch unterschiedlich. Ich wollte es mir einfach machen und einen Try Catch einbauen, um beide Varianten abzudecken: --------------------------------- $Mailboxes = (Get-Mailbox -RecipientTypeDetails "usermailbox" -ResultSize unlimited ).alias foreach ($Mailbox in $Mailboxes){ try {Set-MailboxFolderPermission ${Mailbox}:\Kalender -User Default -Accessrights AvailabilityOnly} catch {Set-MailboxFolderPermission ${Mailbox}:\Calendar -User Default -Accessrights AvailabilityOnly} } --------------------------------- Hat das schon mal jemand in die Richtung probiert ? Bei mir wird Try Catch komplett ignoriert, der Rest funktioniert. Bin leider auch noch etwas der Powershell Noob, so dass ich beim googeln den Fehler nicht nachvollziehen konnte.. LG Lukas

-

SPF_fails wegen OWA aus fremden Netzwerk

Lukikum antwortete auf ein Thema von Lukikum in: MS Exchange Forum

Hallo Dukel, hast du dazu mehr Infos? Das Thema interessiert mich, ich habe aber nach schnellem Googeln nichts gefunden. LG Lukas -

SPF_fails wegen OWA aus fremden Netzwerk

Lukikum antwortete auf ein Thema von Lukikum in: MS Exchange Forum

Würde ein reject nicht einen NDR auslösen ? Wenn also jemand unsere Domains fälscht, würde der NDR doch im Zweifel bei unseren Postfächern landen und die Nutzer verwirren. Was spricht denn gegen löschen ohne Benachrichtigung? Ich brauche leider gute Gründe, um die meinem Vorgesetzten zu erklären.. False positives wird es keine geben, sobald ich mein oben genanntes Problem gelöst habe. Geht leider nicht so easy. Außerdem meinten die, die sind dran das einzuführen. Abgesehen vom fehlenden DMARC haben wir sehr gut Erfahrung mit denen. LG -

SPF_fails wegen OWA aus fremden Netzwerk

Lukikum antwortete auf ein Thema von Lukikum in: MS Exchange Forum

Hallo Norbert, du hast in der gleichen Minute wie ich geantwortet, meine Antwort hat sich noch auf CJ bezogen. Meine Idee war es, Mails ohne Benachrichtigung am Exchange zu droppen. Das wollte ich mit 2 Bedingungen machen, einmal wenn einer unserer Mail Domains in der Absender Adresse benutzt wird und einmal wenn im Header die Markierung zu finden ist, wenn ein SPF_FAIL beim Smarthost erkannt wird. Ich kann DMARC leider nicht einführen weil unser Smarthost das nich kann. Deshalb habe ich versuch etwas kreativ zu werden. LG -

SPF_fails wegen OWA aus fremden Netzwerk

Lukikum antwortete auf ein Thema von Lukikum in: MS Exchange Forum

Also einem Fall/Netzwerk konnte ich nun zuordnen, dass dort wohl eine Weiterleitung gegriffen hat. Eine Mitarbeiterin aus unserem Netzwerk hat eine Mail an eine externe Adresse geschickt. Die externe Adresse hat es dann weitergeleitet(zufälligerweise sogar wieder in unser Netzwerk rein) und dadurch konnte ich dann den SPF_Fail sehen. Mir war nie bewusst, dass eine einfache Weiterleitung einen SPF_Fail auslöst, kann man das irgendwie verhindern? Sonst können wir das blocken von SPF Fails von unserer Domain vergessen.. -

SPF_fails wegen OWA aus fremden Netzwerk

Lukikum antwortete auf ein Thema von Lukikum in: MS Exchange Forum

Wir wollen nur die Adressen blockieren, die unsere Domain fälschen. Da wir aber noch ein paar externe Systeme haben, die Mails verschicken, müssen wir das über SPF machen. Unser Smarthost prüft die Mails und schreibt Logs. Ich weiß leider nicht genau wie unser Smarthost aufgebaut ist, war schon lange vor meiner Zeit. Jedenfalls stellt der fest, dass anscheinend ein anderer SMTP Server die Mails verschickt. Das Problem tritt auch nur auf zwei Netzwerken auf. Wenn ich z.B. OWA in meinem Heimnetzwerk benutze, gibt es garkeine Smarthost Log Einträge, weil ja alles über die Interne Transportqueue vom Exchange geregelt werden kann. So sollte es eigentlich auch bei den anderen Mails sein. Deshalb wundere ich mich so darüber. -

SPF_fails wegen OWA aus fremden Netzwerk

Lukikum antwortete auf ein Thema von Lukikum in: MS Exchange Forum

Moin, sorry, meine natürlich OWA. LG -

Moin zusammen, momentan wollen wir ein bisschen mit SPF Fails arbeiten und bestimmte Mails komplett sperren, die einen SPF_Fail vorweisen. Nun ist die Problematik, dass wenn Leute aus einem bestimmten Netzwerk unser OWA aufrufen und dort eine Mail schreiben und die dann auch wieder in das gleiche Netzwerk geht, diese Mail laut Bericht dann auch aus dem Netzwerk kommt. Eigentlich sollten die Mails aber doch aus unserem Netzwerk kommen. Jedenfalls wird dadurch ein SPF Fail ausgelöst, obwohl es unser offizielles OWA ist. Kennt jemand das Problem ? Ist es die Schuld von uns oder von dem anderen Netzwerk? LG und vielen Dank für die Hilfe Lukas