-

Gesamte Inhalte

244 -

Registriert seit

-

Letzter Besuch

Über dataKEKS

- Geburtstag 29.07.1975

Profile Fields

-

Member Title

Junior Member

Webseite

- Meine Homepage

Letzte Besucher des Profils

Der "Letzte Profil-Besucher"-Block ist deaktiviert und wird anderen Benutzern nicht angezeit.

Fortschritt von dataKEKS

-

dataKEKS folgt jetzt dem Inhalt: Notebook für Azure AD automatisiert installieren , Server 2025 - WMIC gibts ja nicht mehr - DFRS , Hyper-V 2019 auf HPE DL20 und 3 Weitere

-

Server 2025 - WMIC gibts ja nicht mehr - DFRS

dataKEKS hat einem Thema erstellt in: Windows Server Forum

Hallo Freunde der Windows Server, ich sitze gerade an einem Problem in meinem Testnetz das ich schon ewig kenne - mich aber unter Server 2025 vor ungeahnte Probleme stellt: Es gibt kein WMIC mehr, und damit kann ich die DFS Replikation vom Sysvol nicht so anpassen wie ich mir das vorstelle... Frühe konnte man ja mit wmic.exe /namespace:\\root\microsoftdfs path DfsrMachineConfig set MaxOfflineTimeInDays=?? den Wert für die maximale Offline Zeit zwischen DCs beeinflussen. In Produktivumgebungen tabu, gar keine Frage, nur bei Testnetzen die nicht immer laufen.... Jetzt war ich ne Weile krank und mein Testnetz war länger aus - schwups synchronisieren meine beiden DCs im Testnetz nicht mehr... Über autorisierende Wiederherstellung usw. habe ich das beheben können, soweit alles gut - nur wie macht man das denn wenn man - aus welchen Gründen auch immer - den Wert wirklich verändern muss??? Hat jemand eine funktionierende Idee? Ich such aktuell sehr erfolglos in der PowerShell rum. Grüße aus BaWü Norbert -

sieht aktuell friedlich aus, den aktuellen Patchday muss ich noch machen, dann sehen wir ja, wie es sich dabei verhält. Grüße aus dem Regen Norbert

-

Guten Morgen, das mit der Startverzögerung nach oben verschieben liest sich schlau für mich - da dämmert mir nämlich was mit den letzten Patchdays - hatten wir da nicht Updates mit dem von Dir beschriebenen Verhalten? Bei dem Patienten ist alles lokal, kleiner Xeon mit 4 lokalen Platten Raid 6 plus zwei Platten Raid 1, also null externes Storage.... Vielen Dank schon mal für die Hinweise, dank des gestrigen Patchdays kann ich da ja gleich mal experimentieren Gruß Norbert

-

Hallo Jan, gerade erst Updates installiert (und nicht daran gedacht), schwubs starten alle VMs wieder mit Betriebszeit null (nicht Hyper-V Manager sondern Client OS) und Windows meldet unerwartet heruntergefahren / im Windows Server Manager kommt die Microsoft-Windows-Kernel-Power Meldung. Ich behelfe mir in der Regel mit einem geplanten shutdown -r -f -t 300 und setze dann händisch alle VMs auf Speichern damit der Hyper-V sie nach Reboot einfach wieder weiter laufen lässt, nur von selbst bekommt er das nicht hin und bislang habe ich im Eventlog nichts dazu gefunden was mir helfen würden. Gewünscht ist bei den meisten VMs ein normales Speichern (und automatisches Starten), nur die Linux VMs würde ich gerne herunter fahren lassen was händisch aus dem Hyper-V Manager auch problemlos und schnell funktioniert (Zabbix Proxy keine 10 Sekunden, 3CX keine 30 Sekunden). Gruß Norbert

-

Hallo Freunde der Microsoft Welt, aktuell will mir ein DL 20 mit Hyper-V 2019 zeigen wo der Hammer hängt - und im Moment sieht es leider so aus als würde er gewinnen :-( Obwohl alle VMs auf speichern / herunterfahren stehen schaltet der Hyper-V sie einfach ab - und ich habe absolut keine Idee wieso :-( Kennt jemand dieses Verhalten? MS Updates sind aktuell, HPE SPP ist auch der aktuelle drauf - ich bin ratlos Grüße aus BaWü Norbert

-

Also so wie ich die Artikel, die wir finden, lese geht es da immer um alte Version des Agents, mit Version 6.5 / 6.7 muss sich da wohl was geändert haben :-( Habe gerade mal ein Ticket bei HPE eröffnet in der Hoffnung das die mir helfen wollen. Update folgt. Norbert

-

Hallo Kollegen, ich verzweifle aktuell am Thema USV Steuerung für einen ESX (also mit Lizenz). Bei einem Windows Server installiere ich ja einfach nur den Agent von HPE / Eaton und kopple ihn mit der Management NIC der USV - nur wie macht man sowas bei einem ESX? Im aktuellen Linux Agent Paket von HPE (v2.06.098) steht unter Supported OS explizit ESXi 7.0 (pay version only), nur wie ich den da drauf bekomme ist mir als Windows Mensch leider ein Rätsel. Ist das überhaupt der richtige Weg es auf dem Wege das Agents zu realisieren oder nimmt man den funktionierenden Windows Agent und lässt ihn per Skript den ESX herunterfahren? Grüße aus BaWü Norbert

-

WDS Installation - kein Domänenkonto trotz Adminkonto - je nach Konto?

dataKEKS antwortete auf ein Thema von dataKEKS in: Active Directory Forum

Habe ich es doch befürchtet Es geht um Clientinstallation per WDS, egal ob W10 / W11, egal ob Hardware oder VM. Es gibt mehrere Domänen Admins, der "Oberadmin", also der bei der Installation vom AD angelegte, wird im Normalfall nicht benutzt sondern die personifizierten damit immer klar ist wer was gemacht hat. Problem ist aber jetzt folgendes (das ich aus verschiedenen Netzen kenne: Mit dem Oberadmin kann ich mich am WDS anmelden, Clients installieren und sie sind nach der Installation Mitglied der Domäne - so weit so gut. Will ich aber genau den selben Client mit einem anderen Adminkonto installieren kann ich mich zwar am WDS Server anmelden, das zu installierende Image auswählen und Windows wird installiert - die Maschine ist danach aber nicht Mitglied der Domäne! Das sehe ich schon direkt am Anmeldefenster weil im Anmeldefenster die Domäne gar nicht erst aufgeführt wird, ebenso gibt es kein Computerkonto im Active Directory.... Gruß Norbert -

WDS Installation - kein Domänenkonto trotz Adminkonto - je nach Konto?

dataKEKS hat einem Thema erstellt in: Active Directory Forum

Hallo liebe Mitlesende, ich habe ein für mich absolut obskures Verhalten das ich mir nicht erklären kann, hoffentlich aber verständlich erklären kann. Da ich das Problem jetzt schon in verschiedenen Netzen erlebt habe, es aber bislang nicht lösen oder ergooglen konnte hoffe ich auf euer Wissen. Ich habe u.a. in unserem eigenen Netz reproduzierbar ein Problem mit WDS installierten Maschinen. Versuche ich beliebige Clients per WDS zu installieren funktioniert das und nach durchgelaufener Installation kann ich mich mit jeden berechtigten AD Konto anmelden solange ich das mit dem Domänenadmin A mache. Nehme ich aber stattdessen Domänenadmin B (beide sind verifiziert in der Gruppe der Domänenadmins) ist die Maschine NICHT Mitglied der Domäne. Da es sowohl mit physikalischen als auch virtuellen Clients passiert und ich heute erst von einem Freund den Hilferuf mit genau dem gleichen Problem bekomme hoffe ich auf euch. Beim heutigen Hilferuf war die Beschreibung so wie ich sie auch aus anderen Netzen kenne: Nimmt man das im Zuge der AD Einrichtung erzeugte Administrator Konto klappt es, bei Benutzern die davon kopiert wurden hingegen nicht. Ich habe versucht mir die Probleme mal mit Hilfe der Setup Protokolle von Windows 10 zu erklären, leider ohne Erfolg :-( Liebe Grüße aus BaWü Norbert -

Windows 10 Client - CPU Last durch Systemunterbrechungen

dataKEKS antwortete auf ein Thema von dataKEKS in: Windows 10 Forum

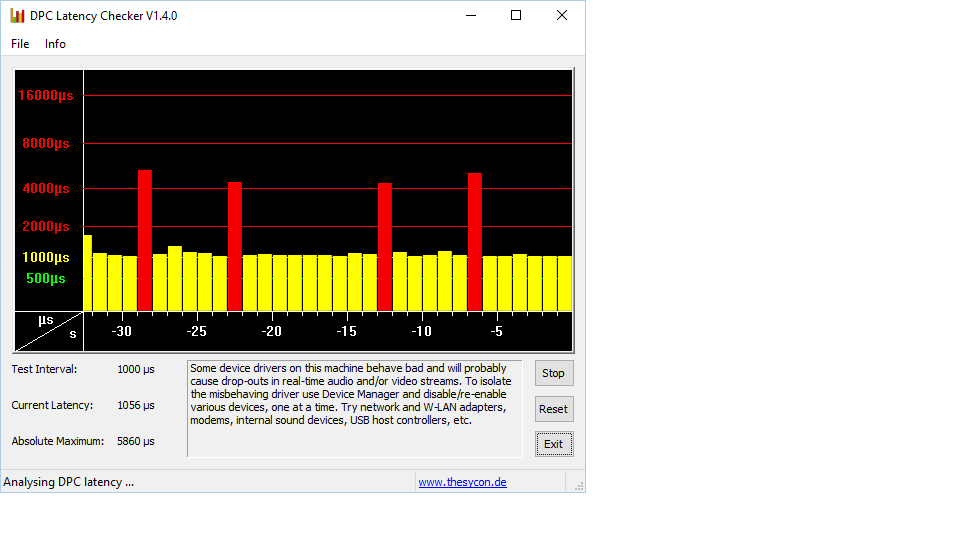

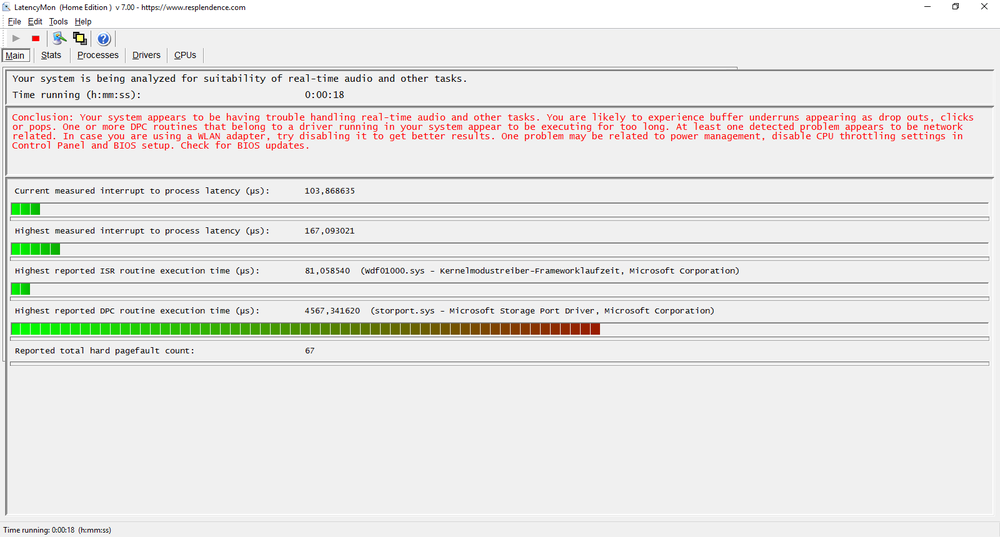

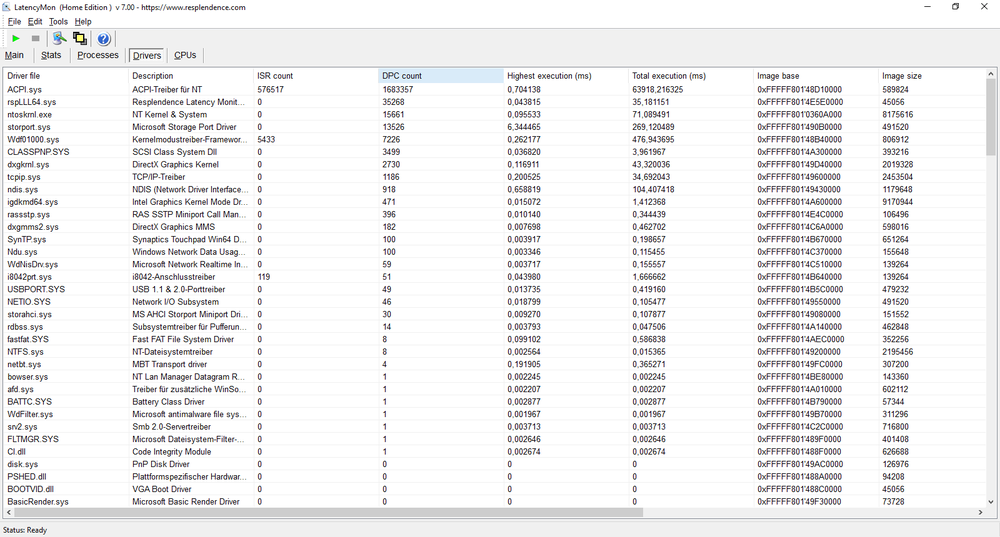

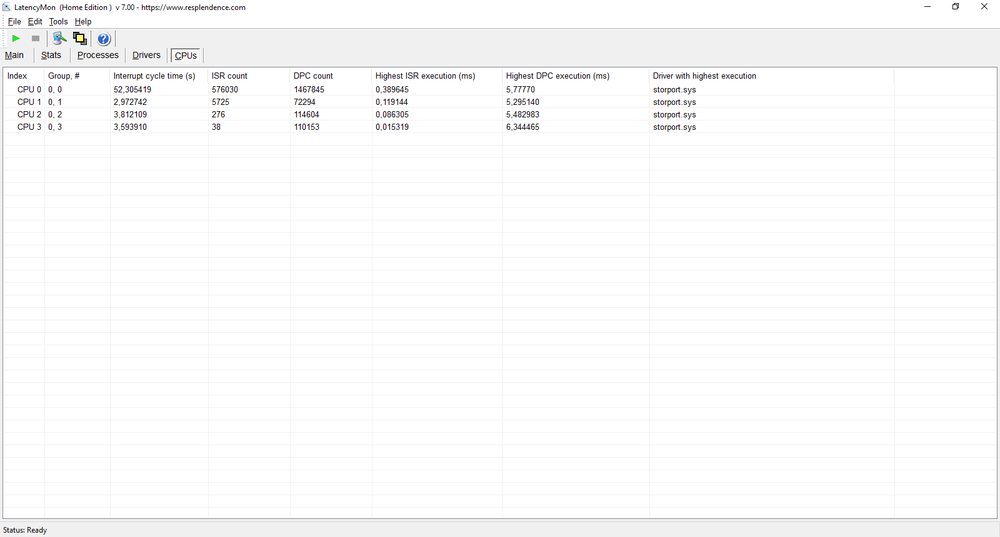

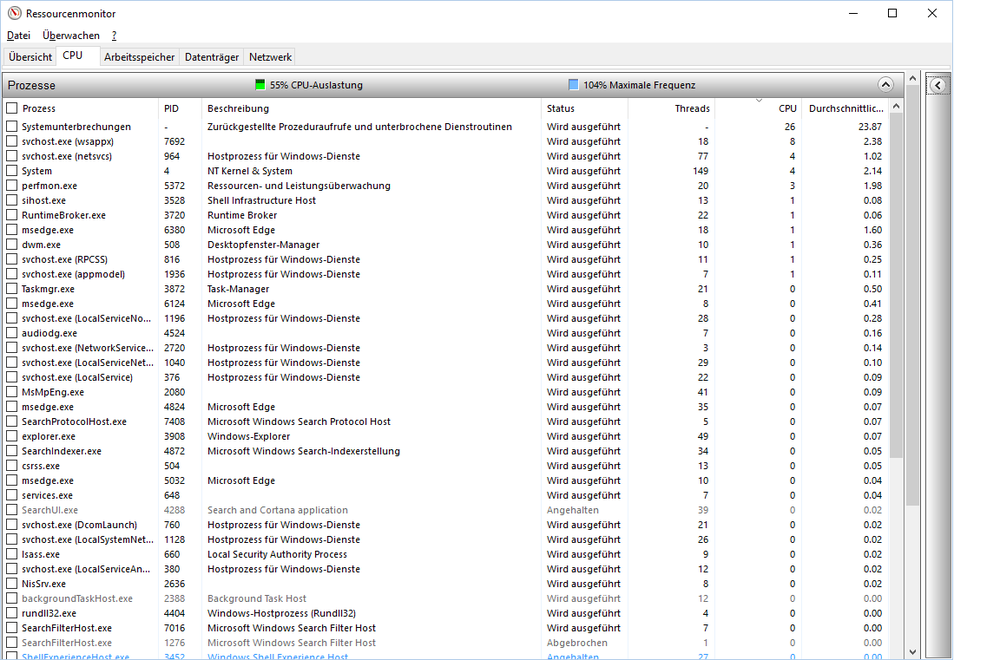

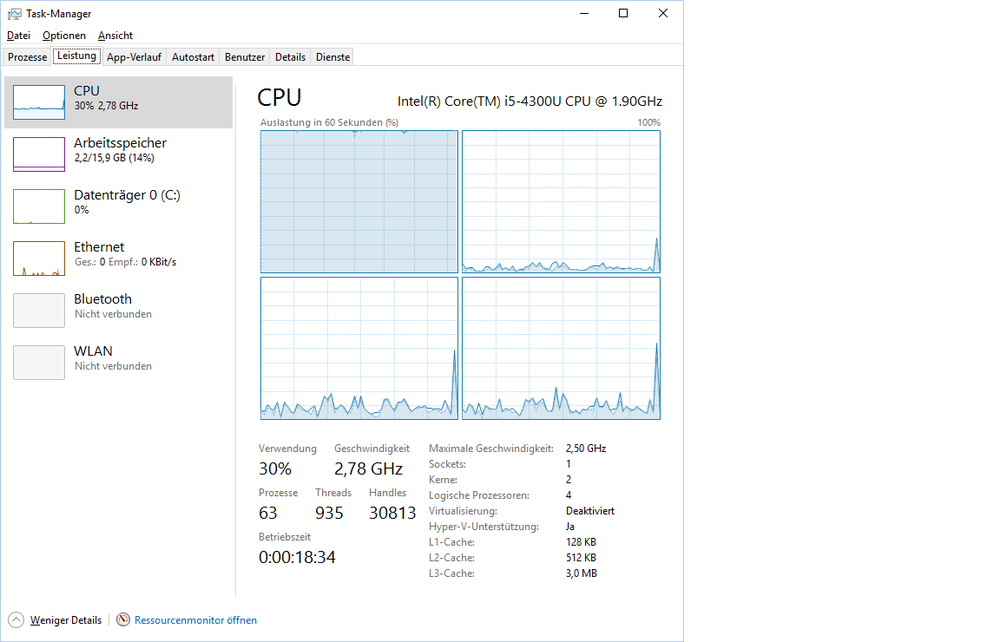

Also noch komme ich da nicht weiter, probiere aktuell Tools durch... Mit dem ersten bekomme ich "nur" diese Anzeige.... Ich glaube so langsam nähern wir uns dem Thema..... _________________________________________________________________________________________________________ REPORTED DPCs _________________________________________________________________________________________________________ DPC routines are part of the interrupt servicing dispatch mechanism and disable the possibility for a process to utilize the CPU while it is interrupted until the DPC has finished execution. Highest DPC routine execution time (µs): 6344,464715 Driver with highest DPC routine execution time: storport.sys - Microsoft Storage Port Driver, Microsoft Corporation Highest reported total DPC routine time (%): 11,701158 Driver with highest DPC total execution time: ACPI.sys - ACPI-Treiber für NT, Microsoft Corporation Total time spent in DPCs (%) 18,886942 DPC count (execution time <250 µs): 1764764 DPC count (execution time 250-500 µs): 0 DPC count (execution time 500-10000 µs): 107 DPC count (execution time 1000-2000 µs): 0 DPC count (execution time 2000-4000 µs): 4 DPC count (execution time >=4000 µs): 21 Muss ich verstehen wieso das Tool sagt die Probleme kommen von der ACPI.sys??? Ich suche wohl meinen neueren Treiber für den SATA Controller: -

Windows 10 Client - CPU Last durch Systemunterbrechungen

dataKEKS antwortete auf ein Thema von dataKEKS in: Windows 10 Forum

-

Windows 10 Client - CPU Last durch Systemunterbrechungen

dataKEKS hat einem Thema erstellt in: Windows 10 Forum

Hallo zusammen, leider finde ich trotz wiederholte Suche bislang nicht zu meinem Problem und hoffe auf das Wissen der Community Problem ist auf allen Notebooks unserer Schule zu beobachten, egal ob HP EliteBook 840 G1, ProBook 640 / 650 G1 - wir schaffen es nicht die Clients in der CPU Last komplett auf null zu fahren, sie laufen immer auf mindestens 25% CPU Last, egal ob Anwendungen und Virenscanner etc drauf sind oder nicht. Auch wenn es alte Damen sind - aktuell ist das Geld für einen Austausch der Schulleitung nicht zu entlocken - also sollen wir "das Thema gefälligst" lösen..... Nachdem die Geräte ja wirklich nicht mehr ganz tau frisch sind habe ich heute mal eins mit W10 - Build 1511 neu aufgesetzt und wirklich nichts an Anwendungen drauf außer 7-ZIP um die Treiber entpacken zu können. BIOS Reset habe ich schon hinter mir und egal ob die Hardware Virtualisierung an ist oder nicht - einer der vier logischen CPU Kerne läuft auf Anschlag.... Wie im Screenshot zu sehen handelt es sich durch die Bank um i5-4300U CPUs, RAM variiert zwischen 8 und 16GB RAM, SSD ist auch überall verbaut sprich eigentlich sollte nichts bremsen.... Auslöser ist immer der Punkt Systemunterbrechungen, hier eben 25%... Dubios: Installiere ich Windows 8.1 auf der Maschine tritt da Verhalten nicht auf ???? Gruß Norbert -

Notebook für Azure AD automatisiert installieren

dataKEKS antwortete auf ein Thema von dataKEKS in: Windows 10 Forum

So habe ich es auch realisiert, wollte halt mal hören ob es auch jemanden gibt der Vorteile in der Installation per Stick sieht (mir fallen die nicht wirklich ein, aber wer weiß :-)) Habe das mittlerweile auch erfolgreich hinbekommen, es hat nur nicht gereicht in den Eigenschaften vom WDS Server den Haken für den Domain Join anzupassen wenn in der XML ganz klar drin steht das er die Maschinen aufnehmen soll - betriebsblind halt.... Gruß Norbert -

Notebook für Azure AD automatisiert installieren

dataKEKS antwortete auf ein Thema von dataKEKS in: Windows 10 Forum

Intune ist das Ziel, aber vorher brauchen die Maschinen doch ein sauberes Windows -

Notebook für Azure AD automatisiert installieren

dataKEKS hat einem Thema erstellt in: Windows 10 Forum

Hallo liebe Gemeinde, ich stehe gerade vor der Herausforderung bei uns an der Schule alles von lokalem AD auf Azure AD zu drehen. Dazu müssen alle Clients neu installiert werden ohne in das bestehende Active Directory aufgenommen zu werden, bislang waren sie Mitglied im lokalen AD und wurden dort per WDS mit allen Treibern installiert. Wenn sie jetzt aber neu und nackt ohne Domäne und trotzdem allen Treibern installiert werden sollen stellt sich für mich die Frage nach dem wie. Wie würdet ihr diese Aufgabe denn angehen? WDS ohne Domain Join oder Sticks zusammen fummeln? Wegen der Treiber tendiere ich ja zur Variante WDS, auch wenn die Maschinen leider aktuell immer noch in die Domäne aufgenommen werden obwohl genau das nicht gewollt ist - bekomme ich aber hoffentlich noch hin..... Gruß Norbert