LordOfLight

Members-

Gesamte Inhalte

13 -

Registriert seit

-

Letzter Besuch

Letzte Besucher des Profils

Der "Letzte Profil-Besucher"-Block ist deaktiviert und wird anderen Benutzern nicht angezeit.

Fortschritt von LordOfLight

-

Exchange Server 2016 - Umstellung SMTP Versand Port 25 über Connector 1und1 / IONOS

LordOfLight antwortete auf ein Thema von LordOfLight in: MS Exchange Forum

Vielen Dank für eure Hilfe -

Exchange Server 2016 - Umstellung SMTP Versand Port 25 über Connector 1und1 / IONOS

LordOfLight antwortete auf ein Thema von LordOfLight in: MS Exchange Forum

Sieht man auch die TLS Version? -

Exchange Server 2016 - Umstellung SMTP Versand Port 25 über Connector 1und1 / IONOS

LordOfLight antwortete auf ein Thema von LordOfLight in: MS Exchange Forum

Dann ist es auch an dieser Stelle besser die Umstellung auf Port 587 zu machen? -

Exchange Server 2016 - Umstellung SMTP Versand Port 25 über Connector 1und1 / IONOS

LordOfLight antwortete auf ein Thema von LordOfLight in: MS Exchange Forum

So bisschen TLS hab ich auch gesehen. Am Handy ist das wirklich schwierig sich anzuschauen. Über Rückmeldung freue ich mich natürlich. -

Exchange Server 2016 - Umstellung SMTP Versand Port 25 über Connector 1und1 / IONOS

LordOfLight antwortete auf ein Thema von LordOfLight in: MS Exchange Forum

Keine Hände, keine Kekse. Mailgateway/Firewall - ich möchte keine Ports öffnen. Jeder Dienst beinhaltet `per se` eine Wahrscheinlichkeit. Jede Diskussion darüber habe ich auch schon mit meinen anderen Firewall Kollegen diskutiert. Alles was ich nicht öffne oder anbiete ist eine Möglichkeit weniger. Eine Diskussion hierüber ist aber für die Konfiguration des Beispiels hier nicht wirklich hilfreich. -

Exchange Server 2016 - Umstellung SMTP Versand Port 25 über Connector 1und1 / IONOS

LordOfLight antwortete auf ein Thema von LordOfLight in: MS Exchange Forum

Nope, keine gute Idee hier. Firewall gibt es, aber einen Exchange mit den kommenden, bzw. bestehenden Sicherheitslücken .... Der Zugriff auf ebendiesen - aus dem Internet - auf keinen Fall. Das geht ausschließlich nur über VPN. Auch die Mobilgeräte - nur über VPN Zugriff auf Exchange. @NobertFe Hier mal ein Auszug aus dem "frischen LOG" Da sieht mal zwar was von TLS, wird quasi von IONOS bereit gestellt. Wird das auch benutzt? 2023-04-28T07:31:21.495Z,Send,08DAE0EB486DD0AD,0,,213.165.67.97:25,*,SendRoutingHeaders,Set Session Permissions 2023-04-28T07:31:21.495Z,Send,08DAE0EB486DD0AD,1,,213.165.67.97:25,*,,attempting to connect 2023-04-28T07:31:21.519Z,Send,08DAE0EB486DD0AD,2,10.1.3.35:43264,213.165.67.97:25,+,, 2023-04-28T07:31:21.542Z,Send,08DAE0EB486DD0AD,3,10.1.3.35:43264,213.165.67.97:25,<,220 kundenserver.de (mreue010) Nemesis ESMTP Service ready, 2023-04-28T07:31:21.543Z,Send,08DAE0EB486DD0AD,4,10.1.3.35:43264,213.165.67.97:25,>,EHLO pstsvr014.pst.local, 2023-04-28T07:31:21.566Z,Send,08DAE0EB486DD0AD,5,10.1.3.35:43264,213.165.67.97:25,<,250 kundenserver.de Hello pstsvr014.pst.local [80.153.164.12] 8BITMIME SIZE 140000000 STARTTLS, 2023-04-28T07:31:21.566Z,Send,08DAE0EB486DD0AD,6,10.1.3.35:43264,213.165.67.97:25,>,STARTTLS, 2023-04-28T07:31:21.589Z,Send,08DAE0EB486DD0AD,7,10.1.3.35:43264,213.165.67.97:25,<,220 OK, 2023-04-28T07:31:21.589Z,Send,08DAE0EB486DD0AD,8,10.1.3.35:43264,213.165.67.97:25,*, CN=pstsvr014 CN=pstsvr014 7099162856C5AFB64F1EA06B5F482898 4A36D59CA69C4472FBF74E7723D2B24D69378ED9 2020-11-05T12:39:45.000Z 2025-11-05T12:39:45.000Z pstsvr014;pstsvr014.pst.local,Sending certificate Subject Issuer name Serial number Thumbprint Not before Not after Subject alternate names 2023-04-28T07:31:21.645Z,Send,08DAE0EB486DD0AD,9,10.1.3.35:43264,213.165.67.97:25,*," CN=smtp.ionos.de, L=Montabaur, S=Rheinland-Pfalz, O=IONOS SE, C=DE CN=Telekom Security ServerID OV Class 2 CA, O=Deutsche Telekom Security GmbH, C=DE 3DF259FF3D746FB807011A5F65351540 A36DCD38DA6C746F68CD61ADAC871190BF106302 2023-03-15T15:04:03.000Z 2024-03-20T00:59:59.000Z smtp.ionos.de;pop.ionos.de;imap.ionos.de;smtp.1und1.de;pop.1und1.de;imap.1und1.de;smtp.1und1.com;pop.1und1.com;imap.1und1.com;*.mrelay.ionos.eu",Remote certificate Subject Issuer name Serial number Thumbprint Not before Not after Subject alternate names 2023-04-28T07:31:21.645Z,Send,08DAE0EB486DD0AD,10,10.1.3.35:43264,213.165.67.97:25,*,,"TLS protocol SP_PROT_TLS1_2_CLIENT negotiation succeeded using bulk encryption algorithm CALG_AES_128 with strength 128 bits, MAC hash algorithm CALG_SHA_256 with strength 0 bits and key exchange algorithm CALG_ECDH_EPHEM with strength 256 bits" 2023-04-28T07:31:21.645Z,Send,08DAE0EB486DD0AD,11,10.1.3.35:43264,213.165.67.97:25,*,A36DCD38DA6C746F68CD61ADAC871190BF106302,Received certificate Thumbprint 2023-04-28T07:31:21.645Z,Send,08DAE0EB486DD0AD,12,10.1.3.35:43264,213.165.67.97:25,*,Valid,Chain validation status 2023-04-28T07:31:21.645Z,Send,08DAE0EB486DD0AD,13,10.1.3.35:43264,213.165.67.97:25,*," CN=smtp.ionos.de, L=Montabaur, S=Rheinland-Pfalz, O=IONOS SE, C=DE CN=Telekom Security ServerID OV Class 2 CA, O=Deutsche Telekom Security GmbH, C=DE 3DF259FF3D746FB807011A5F65351540 A36DCD38DA6C746F68CD61ADAC871190BF106302 2023-03-15T15:04:03.000Z 2024-03-20T00:59:59.000Z smtp.ionos.de;pop.ionos.de;imap.ionos.de;smtp.1und1.de;pop.1und1.de;imap.1und1.de;smtp.1und1.com;pop.1und1.com;imap.1und1.com;*.mrelay.ionos.eu",SmartHost certificate Subject Issuer name Serial number Thumbprint Not before Not after Subject alternate names 2023-04-28T07:31:21.645Z,Send,08DAE0EB486DD0AD,14,10.1.3.35:43264,213.165.67.97:25,>,EHLO pstsvr014.pst.local, 2023-04-28T07:31:21.669Z,Send,08DAE0EB486DD0AD,15,10.1.3.35:43264,213.165.67.97:25,<,250 kundenserver.de Hello pstsvr014.pst.local [80.153.164.12] 8BITMIME AUTH LOGIN PLAIN SIZE 140000000, 2023-04-28T07:31:21.669Z,Send,08DAE0EB486DD0AD,16,10.1.3.35:43264,213.165.67.97:25,>,AUTH LOGIN, 2023-04-28T07:31:21.692Z,Send,08DAE0EB486DD0AD,17,10.1.3.35:43264,213.165.67.97:25,<,334 <authentication information>, 2023-04-28T07:31:21.692Z,Send,08DAE0EB486DD0AD,18,10.1.3.35:43264,213.165.67.97:25,>,<Binary Data>, 2023-04-28T07:31:21.716Z,Send,08DAE0EB486DD0AD,19,10.1.3.35:43264,213.165.67.97:25,<,334 <authentication information>, 2023-04-28T07:31:21.716Z,Send,08DAE0EB486DD0AD,20,10.1.3.35:43264,213.165.67.97:25,>,<Binary Data>, 2023-04-28T07:31:21.878Z,Send,08DAE0EB486DD0AD,21,10.1.3.35:43264,213.165.67.97:25,<,235 Authentication succeeded, 2023-04-28T07:31:21.878Z,Send,08DAE0EB486DD0AD,22,10.1.3.35:43264,213.165.67.97:25,*,,sending message with RecordId 93050466467874 and InternetMessageId <fabaa51b338f44de95726779edc120c7@pstproducts.com> 2023-04-28T07:31:21.878Z,Send,08DAE0EB486DD0AD,23,10.1.3.35:43264,213.165.67.97:25,>,MAIL FROM:<asdf@asdf.com> SIZE=168822, 2023-04-28T07:31:21.905Z,Send,08DAE0EB486DD0AD,24,10.1.3.35:43264,213.165.67.97:25,<,"250 Requested mail action okay, completed", 2023-04-28T07:31:21.905Z,Send,08DAE0EB486DD0AD,25,10.1.3.35:43264,213.165.67.97:25,>,RCPT TO:<qwer2@sdfg.com>, 2023-04-28T07:31:21.932Z,Send,08DAE0EB486DD0AD,26,10.1.3.35:43264,213.165.67.97:25,<,250 OK, 2023-04-28T07:31:21.932Z,Send,08DAE0EB486DD0AD,27,10.1.3.35:43264,213.165.67.97:25,>,RCPT TO:<qwer@sdfg.com>, 2023-04-28T07:31:21.961Z,Send,08DAE0EB486DD0AD,28,10.1.3.35:43264,213.165.67.97:25,<,250 OK, 2023-04-28T07:31:21.961Z,Send,08DAE0EB486DD0AD,29,10.1.3.35:43264,213.165.67.97:25,>,RCPT TO:<yxcv@sdfg.com>, 2023-04-28T07:31:21.989Z,Send,08DAE0EB486DD0AD,30,10.1.3.35:43264,213.165.67.97:25,<,250 OK, 2023-04-28T07:31:21.993Z,Send,08DAE0EB486DD0AD,31,10.1.3.35:43264,213.165.67.97:25,>,DATA, 2023-04-28T07:31:22.016Z,Send,08DAE0EB486DD0AD,32,10.1.3.35:43264,213.165.67.97:25,<,354 Start mail input; end with <CRLF>.<CRLF>, 2023-04-28T07:31:22.127Z,Send,08DAE0EB486DD0AD,33,10.1.3.35:43264,213.165.67.97:25,<,"250 Requested mail action okay, completed: id=1MHGPA-1q5Rjl3jlo-00DHs7", 2023-04-28T07:31:22.130Z,Send,08DAE0EB486DD0AD,34,10.1.3.35:43264,213.165.67.97:25,>,QUIT, 2023-04-28T07:31:22.153Z,Send,08DAE0EB486DD0AD,35,10.1.3.35:43264,213.165.67.97:25,<,221 kundenserver.de Service closing transmission channel, 2023-04-28T07:31:22.153Z,Send,08DAE0EB486DD0AD,36,10.1.3.35:43264,213.165.67.97:25,-,,Local -

Exchange Server 2016 - Umstellung SMTP Versand Port 25 über Connector 1und1 / IONOS

LordOfLight antwortete auf ein Thema von LordOfLight in: MS Exchange Forum

Tja, Es ging halt. Seit Jahren. Problemlos. Ich schau mal in das LOG. Wo finde ich das oder mach ich das über die Powershell? -

Exchange Server 2016 - Umstellung SMTP Versand Port 25 über Connector 1und1 / IONOS

LordOfLight antwortete auf ein Thema von LordOfLight in: MS Exchange Forum

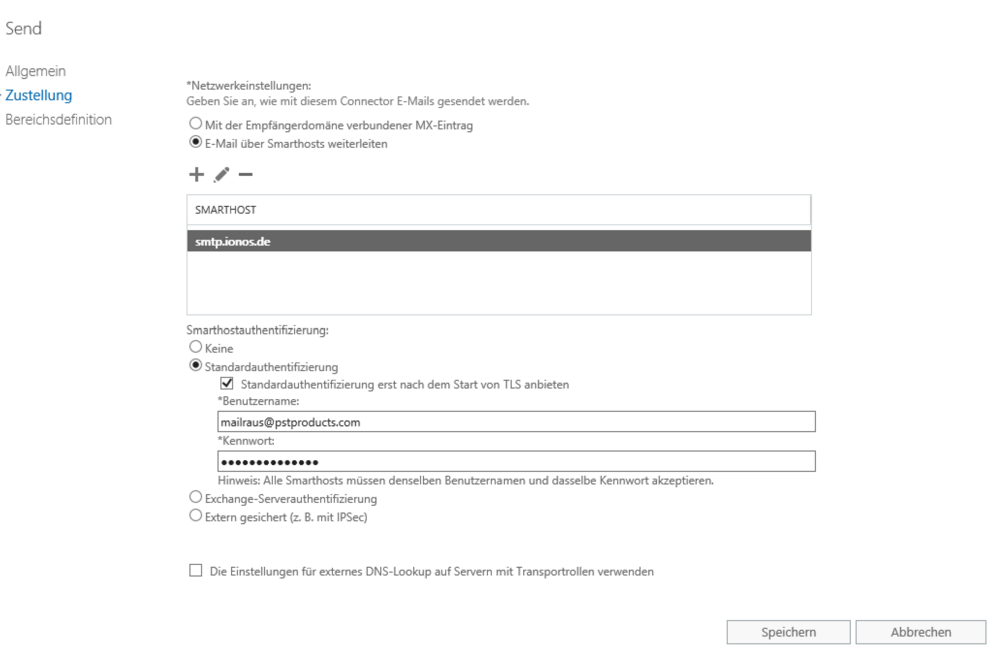

Wie fordere ich das denn an? Verschlüsselt wäre schon gut. Sonst wird es wohl auch nicht mit ionos funktionieren, oder? -

Exchange Server 2016 - Umstellung SMTP Versand Port 25 über Connector 1und1 / IONOS

LordOfLight antwortete auf ein Thema von LordOfLight in: MS Exchange Forum

Probiere ich heute Abend einfach mal aus Muss ich was neu starten? -

Exchange Server 2016 - Umstellung SMTP Versand Port 25 über Connector 1und1 / IONOS

LordOfLight antwortete auf ein Thema von LordOfLight in: MS Exchange Forum

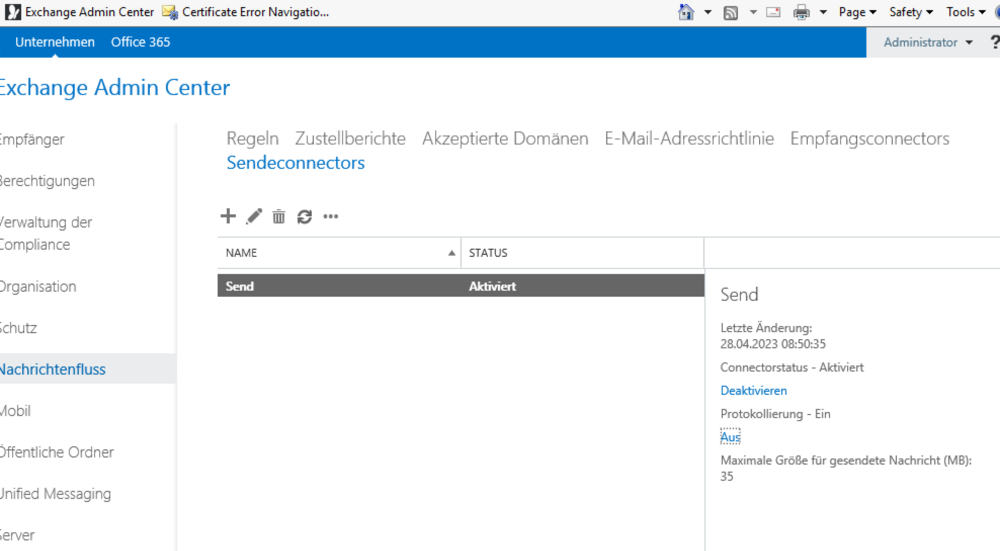

Hi, vielen dank deine schnelle Antwort. Es steht Nix drin, glaube ich, weil --> Protokollierung ist auf aus Habs grad mal angeschaltet -

Exchange Server 2016 - Umstellung SMTP Versand Port 25 über Connector 1und1 / IONOS

LordOfLight hat einem Thema erstellt in: MS Exchange Forum

Hi, ich würde gerne den Exchange 2016 von Port 25 unverschlüsselt umstellen. 1und1/IONOS hat mich angeschrieben, dass nur noch verschlüsselter Email Versand möglich sein wird. Es ist ein lokaler Exchange Server 2016, virtualisiert über HyperVM auf Windows Server 2016 Standard. Die Emails bekommt er über POPCon (rpop-Abruf). Versenden der Emails funktioniert über den Connector. Versendet wird über ein bestimmtes Postfach bei IONOS. Betriebsystem und Exchange ist englisch. Über eine kurze Hilfe zur Umstellung auf verschlüsselten Versand wäre prima. Ich hänge da grade etwas. Grüße Heinz Folgende Übersicht habe ich aus der Powershell: Get-SendConnector | select name,port Name Port ---- ---- Send 25 get-sendconnector Identity AddressSpaces Enabled -------- ------------- ------- Send {SMTP:*;1} True -

Exchangezertifikat tauschen, IIS und SMTP aktiv. Aber bei 2 Zertifikaten ... ?

LordOfLight antwortete auf ein Thema von LordOfLight in: MS Exchange Forum

Vielen Dank für die schnellen Rückmeldungen und Hilfe. Ich hab das dann mal so gemacht ... Enable-ExchangeCertificate -Thumbprint C7B76CE426986FFDDD2C4618D6572846A1A7A9FE -Services "IIS, SMTP, POP, IMAP" Die Ausgaben ist dann folgende: 1. Kann ich dann das alte Zertifikat löschen? 2. Hätte da nicht noch POP und IMAP aktiv stehen müssen in der Ausgabe? C:\Windows\system32>Get-ExchangeCertificate | where {$_.IsSelfSigned -eq $false} | Format-List FriendlyName,Thumbprint,NotAft er,Services FriendlyName : Wildcard2022_2023 Thumbprint : C7B76CE426986FFDDD2C4618D6572846A1A7A9FE NotAfter : 12/17/2023 12:59:59 AM Services : IIS, SMTP FriendlyName : WildCardDez2021toDez2022 Thumbprint : 88B13DD446B8F609FC63C909094AE89AECFA7428 NotAfter : 12/19/2022 12:59:59 AM Services : SMTP -

Exchangezertifikat tauschen, IIS und SMTP aktiv. Aber bei 2 Zertifikaten ... ?

LordOfLight hat einem Thema erstellt in: MS Exchange Forum

Hi, kann mir mal bitte jemand sagen, ob das normal ist? Bei Services werden IIS, und SMTP bei beiden aktiv angezeigt. Ist das so normal? Ich will morgen mal die Zertifikate tauschen. Hilfe wäre da großartig. C:\Windows\system32>Get-ExchangeCertificate | Format-List FriendlyName,Subject,CertificateDomains,Thumbprint,Services FriendlyName : Wildcard2022_2023 Subject : CN=*.firma.com CertificateDomains : {*.firma.com, firma.com} Thumbprint : C7B76CE426986FFDDD2C4618D6572846A1A7A9FE Services : None FriendlyName : WildCardDez2021toDez2022 Subject : CN=*.firma.com CertificateDomains : {*.firma.com, firma.com} Thumbprint : 88B13DD446B8F609FC63C909094AE89AECFA7428 Services : IIS, SMTP FriendlyName : Microsoft Exchange Subject : CN=pstsvr014 CertificateDomains : {pstsvr014, pstsvr014.pst.local} Thumbprint : 4A36D59CA69C4472FBF74E7723D2B24D69378ED9 Services : IIS, SMTP FriendlyName : WMSVC-SHA2 Subject : CN=WMSvc-SHA2-PSTSVR014 CertificateDomains : {WMSvc-SHA2-PSTSVR014} Thumbprint : 0B1880BE36AE192C18D53D2DA5728B11132F6D37 Services : None