BennoIT

-

Gesamte Inhalte

7 -

Registriert seit

-

Letzter Besuch

Beiträge erstellt von BennoIT

-

-

Grüß dich Rocknar,

wir hatten einmal ähnliche Probleme.

Habt Ihr das Problem nur am TS? Auf den Clients funktioniert also alles, ohne "Warnung"?

Welche Anwendungen benötigen die Benutzer am TS aus dem Office 365 Business Plan wirklich?

Nur Outlook, Excel etc. ? Werden dort auch OneDrive und/oder Teams aktiv genutzt?

Wenn nicht, installieren wir teilweise Office 2021 LTSC, und da dann auch wirklich nur das, was gebraucht wird. Teils auch nur Outlook und Word.

Hier haben wir oft weniger Probleme. Und auch die manuellen registry Einträge scheinen dann besser zu funktionieren.

(Das ist natürlich nur eine Lösung, wenn eine nur sehr abgespeckte Office-Installation ausreichend ist)

Grüße,

Bennovor 36 Minuten schrieb Rocknar:Leider interessiert Outlook der Regkey nicht die Bohne....

Und eine blöde Frage: Nen Neustart vom TS hast du aber schon durchgeführt, oder?

-

vor 22 Stunden schrieb NorbertFe:

Was steht denn im Health Checker Report, den du ja oben ausgeführt hast.

Exchange Health Checker version 23.07.20.2143

Virtual Machine detected. Certain settings about the host hardware cannot be detected from the virtual machine. Verify on the VM Host that:- There is no more than a 1:1 Physical Core to Virtual CPU ratio (no oversubscribing)

- If Hyper-Threading is enabled do NOT count Hyper-Threaded cores as physical cores

- Do not oversubscribe memory or use dynamic memory allocationAlthough Exchange technically supports up to a 2:1 physical core to vCPU ratio, a 1:1 ratio is strongly recommended for performance reasons. Certain third party Hyper-Visors such as VMWare have their own guidance.

VMWare recommends a 1:1 ratio. Their guidance can be found at https://aka.ms/HC-VMwareBP2019.

Related specifically to VMWare, if you notice you are experiencing packet loss on your VMXNET3 adapter, you may want to review the following article from VMWare: https://aka.ms/HC-VMwareLostPackets.For further details, please review the virtualization recommendations on Microsoft Docs here: https://aka.ms/HC-Virtualization.

Exchange Information

--------------------

Name: SRV03-COM.[KUNDE].de

Generation Time: 08/01/2023 08:15:50

Version: Exchange 2019 CU13 Jun23SU

Build Number: 15.02.1258.016

Exchange IU or Security Hotfix Detected:

Security Update for Exchange Server 2019 Cumulative Update 13 (KB5026261)

Server Role: Mailbox

DAG Name: Standalone Server

AD Site: Default-First-Site-Name

MRS Proxy Enabled: False

Internet Web Proxy: Not Set

Extended Protection Enabled (Any VDir): True

Setting Overrides Detected: TrueName ModifiedBy Reason ComponentName SectionName Status Parameters

---- ---------- ------ ------------- ----------- ------ ----------

EnableSigningVe [KUNDE]- Enabling Data EnableSerializa Accepted Enabled=true

rification [KUNDE]/Use Signing tionDataSigning

rs/Administrato Verification

r

Exchange Server Maintenance: Server is not in Maintenance ModeOrganization Information

------------------------

MAPI/HTTP Enabled: True

Enable Download Domains: False

AD Split Permissions: False

Total AD Site Count: 1Operating System Information

----------------------------

Version: Microsoft Windows Server 2019 Datacenter

System Up Time: 4 day(s) 20 hour(s) 11 minute(s) 48 second(s)

Time Zone: Mitteleuropäische Zeit

Dynamic Daylight Time Enabled: True

.NET Framework: 4.8

PageFile: C:\pagefile.sys Size: 4096MB

Warning: On Exchange 2019, the recommended PageFile size is 25% (8192MB) of the total system memory (32768MB).

More information: https://aka.ms/HC-PageFile

Power Plan: Höchstleistung

Http Proxy Setting: None

Visual C++ 2012: Redistributable is outdated

Visual C++ 2013: Redistributable is outdated

Note: For more information about the latest C++ Redistributable please visit: https://aka.ms/HC-LatestVC

This is not a requirement to upgrade, only a notification to bring to your attention.

Server Pending Reboot: True --- Warning a reboot is pending and can cause issues on the server.

HKLM:\SYSTEM\CurrentControlSet\Control\Session Manager\PendingFileRenameOperations

More Information: https://aka.ms/HC-RebootPendingProcessor/Hardware Information

------------------------------

Type: HyperV

Processor: Intel(R) Xeon(R) E-2278G CPU @ 3.40GHz

Number of Processors: 1

Number of Physical Cores: 4

Number of Logical Cores: 8

Hyper-Threading: Enabled --- Not Applicable

All Processor Cores Visible: Passed

Max Processor Speed: 3408

Physical Memory: 32 GB

Warning: We recommend for the best performance to have a minimum of 128GB of RAM installed on the machine.NIC Settings Per Active Adapter

-------------------------------

Interface Description: Microsoft Hyper-V Network Adapter #3 [Ethernet 3]

Driver Date: 2006-06-21

Driver Version: 10.0.17763.4492

MTU Size: 1500

Max Processors: 4

Max Processor Number: 6

Number of Receive Queues: 4

RSS Enabled: True

Link Speed: 1000 Mbps --- This may not be accurate due to virtualized hardware

IPv6 Enabled: False --- Warning

IPv4 Address:

Address: 192.168.100.3\24 Gateway: 192.168.100.200

IPv6 Address:

DNS Server: 192.168.100.1

Registered In DNS: True

Packets Received Discarded: 0

Disable IPv6 Correctly: False

Error: IPv6 is disabled on some NIC level settings but not fully disabled. DisabledComponents registry value currently set to '0'. For details please refer to the following articles:

https://aka.ms/HC-DisableIPv6

https://aka.ms/HC-ConfigureIPv6Frequent Configuration Issues

-----------------------------

TCP/IP Settings: 1800000

RPC Min Connection Timeout: 0

More Information: https://aka.ms/HC-RPCSetting

FIPS Algorithm Policy Enabled: 0

CTS Processor Affinity Percentage: 0

Disable Async Notification: 0

Credential Guard Enabled: False

EdgeTransport.exe.config Present: True

Open Relay Wild Card Domain: Not Set

DisablePreservation:Security Settings

-----------------

TLS 1.0: DisabledRegistryKey Location Value

----------- -------- -----

Enabled SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 0

1.0\Server

DisabledByDefault SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1

1.0\Server

Enabled SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 0

1.0\Client

DisabledByDefault SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1

1.0\Client

TLS 1.1: DisabledRegistryKey Location Value

----------- -------- -----

Enabled SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 0

1.1\Server

DisabledByDefault SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1

1.1\Server

Enabled SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 0

1.1\Client

DisabledByDefault SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1

1.1\Client

TLS 1.2: EnabledRegistryKey Location Value

----------- -------- -----

Enabled SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1

1.2\Server

DisabledByDefault SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 0

1.2\Server

Enabled SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1

1.2\Client

DisabledByDefault SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 0

1.2\Client

TLS 1.3: DisabledRegistryKey Location Value

----------- -------- -----

Enabled SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 0

1.3\Server

DisabledByDefault SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1

1.3\Server

Enabled SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 0

1.3\Client

DisabledByDefault SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1

1.3\ClientRegistryKey Location Value

----------- -------- -----

SystemDefaultTlsVersions SOFTWARE\Microsoft\.NETFramework\v4.0.30319 1

SchUseStrongCrypto SOFTWARE\Microsoft\.NETFramework\v4.0.30319 1

SystemDefaultTlsVersions SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v4.0.30319 1

SchUseStrongCrypto SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v4.0.30319 1

SystemDefaultTlsVersions SOFTWARE\Microsoft\.NETFramework\v2.0.50727 1

SchUseStrongCrypto SOFTWARE\Microsoft\.NETFramework\v2.0.50727 1

SystemDefaultTlsVersions SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v2.0.50727 1

SchUseStrongCrypto SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v2.0.50727 1

SecurityProtocol: Tls, Tls11, Tls12TlsCipherSuiteName CipherSuite Cipher Certificate Protocols

------------------ ----------- ------ ----------- ---------

TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384 49196 AES ECDSA TLS_1_2 & DTLS_1_1

TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256 49195 AES ECDSA TLS_1_2 & DTLS_1_1

TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 49200 AES RSA TLS_1_2 & DTLS_1_1

TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 49199 AES RSA TLS_1_2 & DTLS_1_1

TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384 49188 AES ECDSA TLS_1_2 & DTLS_1_1

TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256 49187 AES ECDSA TLS_1_2 & DTLS_1_1

TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 49192 AES RSA TLS_1_2 & DTLS_1_1

TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 49191 AES RSA TLS_1_2 & DTLS_1_1

AllowInsecureRenegoClients Value: 0

AllowInsecureRenegoServers Value: 0

LmCompatibilityLevel Settings: 3

Description: Clients use only NTLMv2 authentication, and they use NTLMv2 session security if the server supports it. Domain controllers accept LM, NTLM, and NTLMv2 authentication.

SMB1 Installed: False

SMB1 Blocked: True

Certificate:

FriendlyName: [KUNDE] Exchange Zertifikat

Thumbprint: 466DC43A3ED2925537C5E5EDB3F84F6C3EFBB11C

Lifetime in days: 360

Certificate has expired: False

Certificate status: Valid

Key size: 2048

Signature Algorithm: sha256RSA

Signature Hash Algorithm: sha256

Bound to services: IMAP, POP, IIS, SMTP

Internal Transport Certificate: True

Current Auth Certificate: False

Next Auth Certificate: False

SAN Certificate: True

Namespaces:

outlook.[KUNDE].de

autodiscover.[KUNDE].de

Certificate:

FriendlyName: Exchange Zertifikat

Thumbprint: 9F706F403400554ED54CEE52A3EB73E11F805274

Lifetime in days: 318

Certificate has expired: False

Certificate status: PendingRequest

Key size: 2048

Signature Algorithm: sha1RSA

Signature Hash Algorithm: sha1

It's recommended to use a hash algorithm from the SHA-2 family

More information: https://aka.ms/HC-SSLBP

Bound to services: None

Internal Transport Certificate: False

Current Auth Certificate: False

Next Auth Certificate: False

SAN Certificate: True

Namespaces:

outlook.[KUNDE].de

autodiscover.[KUNDE].de

[KUNDE].de

Certificate:

FriendlyName: Microsoft Exchange

Thumbprint: 7EF95706A7D2F8C8D125DB07A702C7127AFA0925

Lifetime in days: 1461

Certificate has expired: False

Certificate status: Valid

Key size: 2048

Signature Algorithm: sha256RSA

Signature Hash Algorithm: sha256

Bound to services: SMTP

Internal Transport Certificate: False

Current Auth Certificate: False

Next Auth Certificate: False

SAN Certificate: True

Namespaces:

SRV03-COM

SRV03-COM.[KUNDE].de

Certificate:

FriendlyName: Exchange Delegation Federation

Thumbprint: 3D9E55162C657995FA9C6A4087C6D6691272979A

Lifetime in days: 1140

Certificate has expired: False

Certificate status: Valid

Key size: 2048

Signature Algorithm: sha256RSA

Signature Hash Algorithm: sha256

Bound to services: SMTP, Federation

Internal Transport Certificate: False

Current Auth Certificate: False

Next Auth Certificate: False

SAN Certificate: False

Namespaces:

Federation

Certificate:

FriendlyName: Exchange Delegation Federation

Thumbprint: EEA137B69935E4697EEABDA73FB75BB8AD0C506F

Lifetime in days: 1013

Certificate has expired: False

Certificate status: Valid

Key size: 2048

Signature Algorithm: sha256RSA

Signature Hash Algorithm: sha256

Bound to services: SMTP

Internal Transport Certificate: False

Current Auth Certificate: False

Next Auth Certificate: False

SAN Certificate: False

Namespaces:

Federation

Certificate:

FriendlyName: Microsoft Exchange Server Auth Certificate

Thumbprint: F188BA74068F2A7ACD1983AA9C50157C83E06668

Lifetime in days: 987

Certificate has expired: False

Certificate status: Valid

Key size: 2048

Signature Algorithm: sha1RSA

Signature Hash Algorithm: sha1

It's recommended to use a hash algorithm from the SHA-2 family

More information: https://aka.ms/HC-SSLBP

Bound to services: None

Internal Transport Certificate: False

Current Auth Certificate: True

Next Auth Certificate: False

SAN Certificate: False

Namespaces:

Microsoft Exchange Server Auth Certificate

Certificate:

FriendlyName: Microsoft Exchange

Thumbprint: AE3B317B0C937FCE7B4C03C32CC0239369A44252

Lifetime in days: 1013

Certificate has expired: False

Certificate status: Valid

Key size: 2048

Signature Algorithm: sha1RSA

Signature Hash Algorithm: sha1

It's recommended to use a hash algorithm from the SHA-2 family

More information: https://aka.ms/HC-SSLBP

Bound to services: IIS

Internal Transport Certificate: False

Current Auth Certificate: False

Next Auth Certificate: False

SAN Certificate: True

Namespaces:

SRV03-COM

SRV03-COM.[KUNDE].de

Certificate:

FriendlyName: WMSVC-SHA2

Thumbprint: B424FD5B10F70218A5289070F1FBD8EA66488D80

Lifetime in days: 2837

Certificate has expired: False

Certificate status: Valid

Key size: 2048

Signature Algorithm: sha256RSA

Signature Hash Algorithm: sha256

Bound to services: SMTP

Internal Transport Certificate: False

Current Auth Certificate: False

Next Auth Certificate: False

SAN Certificate: False

Namespaces:

WMSvc-SHA2-SRV03-COM

Valid Internal Transport Certificate Found On Server: True

Valid Auth Certificate Found On Server: True

AMSI Enabled: True

SerializedDataSigning Enabled: True

Strict Mode disabled: False

BaseTypeCheckForDeserialization disabled: False

Exchange Emergency Mitigation Service: Enabled

Windows service: Running

Pattern service: 200 - Reachable

Mitigation applied: PING1

Run: 'Get-Mitigations.ps1' from: 'D:\Programme\Exchange Server\scripts\' to learn more.

Telemetry enabled: True

FIP-FS Update Issue Detected: True

Detected problematic FIP-FS version 2201010009 directory

Although it should not cause any problems, we recommend performing a FIP-FS reset

More Information: https://aka.ms/HC-FIPFSUpdateIssueSecurity Vulnerability

----------------------

IIS module anomalies detected: False

Security Vulnerability: Download Domains are not configured. You should configure them to be protected against CVE-2021-1730.

Configuration instructions: https://aka.ms/HC-DownloadDomainsExchange IIS Information

------------------------Name State Protocol - Bindings - Certificate

---- ----- ---------------------------------

Default Web Site Started http - *:80: -

https - :443: - 466DC43A3ED2925537C5E5EDB3F84F6C3EFBB11C

http - 127.0.0.1:80: -

https - 127.0.0.1:443: - 466DC43A3ED2925537C5E5EDB3F84F6C3EFBB11C

Exchange Back End Started http - *:81: -

https - *:444: - AE3B317B0C937FCE7B4C03C32CC0239369A44252AppPoolName State GCServerEnabled RestartConditionSet

----------- ----- --------------- -------------------

MSExchangeMapiFrontEndAppPool Started False False

MSExchangeOWAAppPool Started False False

MSExchangeECPAppPool Started False False

MSExchangeRestAppPool Started False False

MSExchangeMapiAddressBookAppPool Started False False

MSExchangeRpcProxyFrontEndAppPool Started False False

MSExchangePowerShellAppPool Started False False

MSExchangePowerShellFrontEndAppPool Started False False

MSExchangeRestFrontEndAppPool Started False False

MSExchangeMapiMailboxAppPool Started False False

MSExchangeOABAppPool Started False False

MSExchangePushNotificationsAppPool Started False False

MSExchangeOWACalendarAppPool Started False False

MSExchangeAutodiscoverAppPool Started False False

MSExchangeServicesAppPool Started False False

MSExchangeSyncAppPool Started True False

MSExchangeRpcProxyAppPool Started False FalseOutput file written to .\HealthChecker-SRV03-COM-20230801081355.txt

Exported Data Object Written to .\HealthChecker-SRV03-COM-20230801081355.xml

-

Am 28.7.2023 um 14:11 schrieb NorbertFe:

Was soll ich denn ausführen? Du musst sicherstellen, dass alle Geräte die den SSL Tunnel des Clients zum Exchange Servers "unterbrechen" diesen Tunnel

- mit dem selben Zertifikat terminieren

- mit dem selben Zertifikat den Tunnel zum nächsten Hopp wieder aufbauen.

Bye

Norbert

PS: Das würdest du auch in den Erklärungen zur Extended Protection nachlesen können unter dem Punkt SSL Bridging afair.

Alles klar, ich werde dem auch nochmal nachgehen. Kann bisher hierzu auf der Firewall aber nichts finden. Wir nutzen eine Lancom R&S UF-200.

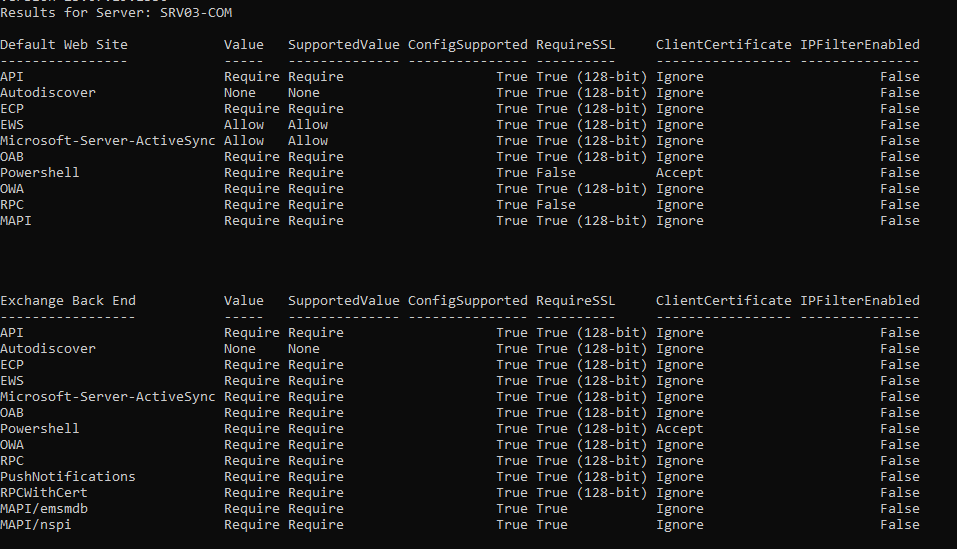

Sollte mich das hier eigentlich irritieren? Der Screenshot ist von unserem Exchange.

RPC steht bei "RequireSSL" noch auf "False"

Bei MAPI/emsmdb und MAPI/nspi fehlt der Eintrag (128-bit)

Laut den Screenshots von Frank Zöchling wäre das zumindest nicht korrekt.

LG Benno -

vor 3 Stunden schrieb NorbertFe:

Also nicht etwa, weil du deinen Exchange absichern wolltest? Komische Motivation. ;)

Touché! Die Aussage hätte ich vielleicht besser verpacken sollen :D

vor 4 Stunden schrieb NorbertFe:Es wäre eher die Frage nach der AV Lösung am Client.

Beim Kunden Vor-Ort ist ebenfalls eine Kaspersky Endpoint Security installiert. Also auch auf den Clients.

Ich habe das ganze aber auch schon auf einem relativ frischen Windows 11/ 10 ausprobiert. Da war auch mit ausgeschalteter Windows Security nix zu machen.

Ich halte diesen Anhalspunkt ohnehin für wenig erfolgsversprechend.

Immerhin komme ich ja bereits bei dem Verbindungstest durch Microsoft nicht weiter. Dies schließt für mich eine alleinige Ursache auf Seite des Clients aus.

Korrigiere mich bitte, wenn ich da falsch liege :)vor 19 Stunden schrieb NorbertFe:- Extended Protection aktiviert und nicht überall dasselbe Zertifikat (Exchange, Loadbalancer/Reverse Proxy)

Könntest du vielleicht deinen Gedanken zum deinem ersten Tipp nochmal weiterführen?

Dies würde zumindest zum zeitlichen Ablauf des Problems passen. Haben zuvor nie Probleme mit dem Exchange gehabt und mich daran doch ein weile aufgehalten.

Hier würde ich mich durchaus selbst als Fehlerquelle nicht auschließen wollen. :-) -

vor 13 Stunden schrieb Nobbyaushb:

Wäre auch meine Frage gewesen, was ist zwischen der Welt und dem Exchange?

Und bitte mal zeitnah den Healtchecker laufen lasssen (Pflicht ein mal im Monat!

https://microsoft.github.io/CSS-Exchange/Diagnostics/HealthChecker/

Download direkt:

https://github.com/microsoft/CSS-Exchange/releases/latest/download/HealthChecker.ps1

Habe ich bereits durchgeführt! Darf/ soll ich den ganzen Auszug davon posten? Oder schwebt die etwas bestimmtes vor?vor 13 Stunden schrieb NorbertFe:Also erstmal ins Blaue:

- Extended Protection aktiviert und nicht überall dasselbe Zertifikat (Exchange, Loadbalancer/Reverse Proxy)

- Extended Protection aktiviert und irgendwo läuft etwas mit SSL Interception (Antivirus mit SSL Inspection usw.)

- die Fehlermeldungen lassen vermuten, dass der Client keine TLS 1.2 Verbindung herstellen kann, weil sich Client und Server nicht auf eine gemeinsame cipher einigen können.

Bye

Norbert

Hi Norbert,

danke dir schonmal für die schnelle Rückmeldung!

Extended Protection habe ich tatsächlich erst vor zwei Wochen aktiviert, weil mich die Meldung im HealthChecker genervt hat, und das Thema ja sowieso erledigt werden musste.

Hier müsstest du mir einmal auf die Sprünge helfen, was du genau mit "überall dasselbe Zertifikat" meinst.

Hier ist seit gestern ein neues SSL Multi-Domain Zertifikat im Einsatz. Für mich scheint damit auch alles funktioniert zu haben.

Bzgl. Antivirus habe ich mal alles deaktiviert.

Hier ist ein Kaspersky Security 9.0 für Microsoft Exchange Server im Einsatz.

Bisher hat dies aber zu keinem Erfolg geführt.

LG Bennovor 14 Stunden schrieb teletubbieland:Moin.

Ist da noch ein Reverse-Proxy mit im Spiel?Tatsächlich bin ich mir hier unsicher und gerade mal am nachforschen...

Das Problem... die Domain des Kunden ist vor gut einem Monat von einem anderen Anbieter (1&1) zu unserem (DomainFactory) gewandert.

Nun bekommt der Kunde eine neue Website über einen weiteren Dienstleister. Dieser hat zu einem externen WebServer geraten, um die Website zu hosten.

Die Website wird also nach da umgeleitet.

Der Kunde selbst besitzt eine feste IP-Adresse. Passende A-Records wurden beim Hoster damals eingetragen, damit alles was den Exchange betrifft, direkt dort landet.

LG Benno -

Hallo zusammen,

ich benötige einmal eure Unterstützung bei einem meiner Kunden.

Hier wurde mir heute berichtet, dass man sich wohl nicht mehr außerhalb des Firmennetzwerks per Outlook mit dem Exchange Server verbinden kann.

Zudem würde ständig nach dem Kennwort gefragt.

Es gibt aber wohl auch noch Outlook Installationen, die "noch" ohne Probleme laufen. Auch untwegs, außerhalb des Firmennetzwerks.

Der Server wurde erst vor kurzem auf folgende Version gebracht:

Version: Exchange 2019 CU13 Jun23SU

Build Number: 15.02.1258.016

Es kann nicht ausgeschlossen werden, dass die Probleme schon seit dem bestehen. (ca. 2Wochen)

SSL Zertifikat läuft am Montag aus und wurde daher heute in der Verzweiflung auch bereits erneuert und aktiviert.

OWA, ActiveSync laufen ohne Probleme.

Ich bin um jede Hilfe dankbar - bitte seht mir nach, dass MS Exchange nicht mein Steckenpferd ist! :-)

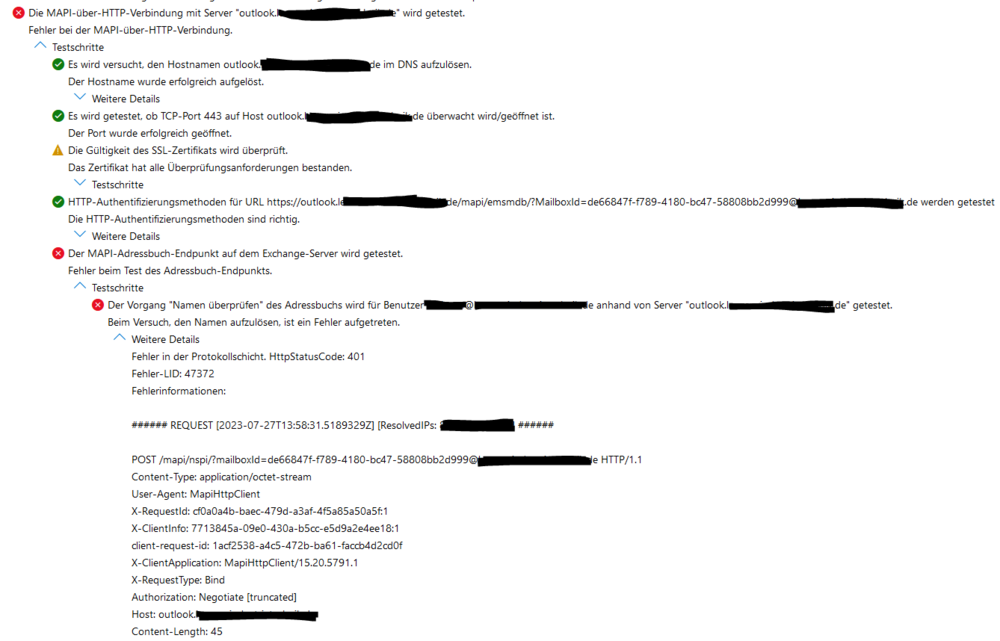

Ich habe als erstes über https://testconnectivity.microsoft.com/tests/exchange die Anbindung getestet.

Hier erhalte ich relativ früh folgende Fehlermeldung:Die MAPI-über-HTTP-Verbindung mit Server "outlook.[KUNDE].de" wird getestet.Fehler bei der MAPI-über-HTTP-Verbindung.

Hier der Rest der Ausgabe:Der Vorgang "Namen überprüfen" des Adressbuchs wird für Benutzer [Benutzer]@[KUNDE].de anhand von Server "outlook.[KUNDE].de" getestet.Beim Versuch, den Namen aufzulösen, ist ein Fehler aufgetreten.Weitere DetailsFehler in der Protokollschicht. HttpStatusCode: 401Fehler-LID: 47372Fehlerinformationen:###### REQUEST [2023-07-27T13:58:31.5189329Z] [ResolvedIPs: x.x.x.x] ######POST /mapi/nspi/?mailboxId=de66847f-f789-4180-bc47-58808bb2d999@[KUNDE].de HTTP/1.1Content-Type: application/octet-streamUser-Agent: MapiHttpClientX-RequestId: cf0a0a4b-baec-479d-a3af-4f5a85a50a5f:1X-ClientInfo: 7713845a-09e0-430a-b5cc-e5d9a2e4ee18:1client-request-id: 1acf2538-a4c5-472b-ba61-faccb4d2cd0fX-ClientApplication: MapiHttpClient/15.20.5791.1X-RequestType: Bind Authorization: Negotiate [truncated]Host: outlook.[KUNDE].deContent-Length: 45--- REQUEST BODY [+0.304] --- ..[BODY SIZE: 45] --- REQUEST SENT [+0.304] ---###### RESPONSE [+0.606] ######HTTP/1.1 401 Unauthorizedrequest-id: 70f37175-63b2-4449-9a8c-17af60973f61X-OWA-Version: 15.2.1258.16X-FailureContext: FrontEnd;401;VW5hdXRob3JpemVk;;;;Server: Microsoft-IIS/10.0WWW-Authenticate: Negotiate,NTLMX-Powered-By: ASP.NETX-FEServer: SRV03-COMDate: Thu, 27 Jul 2023 13:58:31 GMTContent-Length: 0--- RESPONSE BODY [+0.606] --- --- RESPONSE DONE [+0.606] ---###### EXCEPTION THROWN [+0.606] ######HTTP-Antwortkopfzeilen:request-id: 70f37175-63b2-4449-9a8c-17af60973f61X-OWA-Version: 15.2.1258.16X-FailureContext: FrontEnd;401;VW5hdXRob3JpemVk;;;;Server: Microsoft-IIS/10.0WWW-Authenticate: Negotiate,NTLMX-Powered-By: ASP.NETX-FEServer: SRV03-COMDate: Thu, 27 Jul 2023 13:58:31 GMTContent-Length: 0 HTTP-Statuscode: 401 Unauthorized

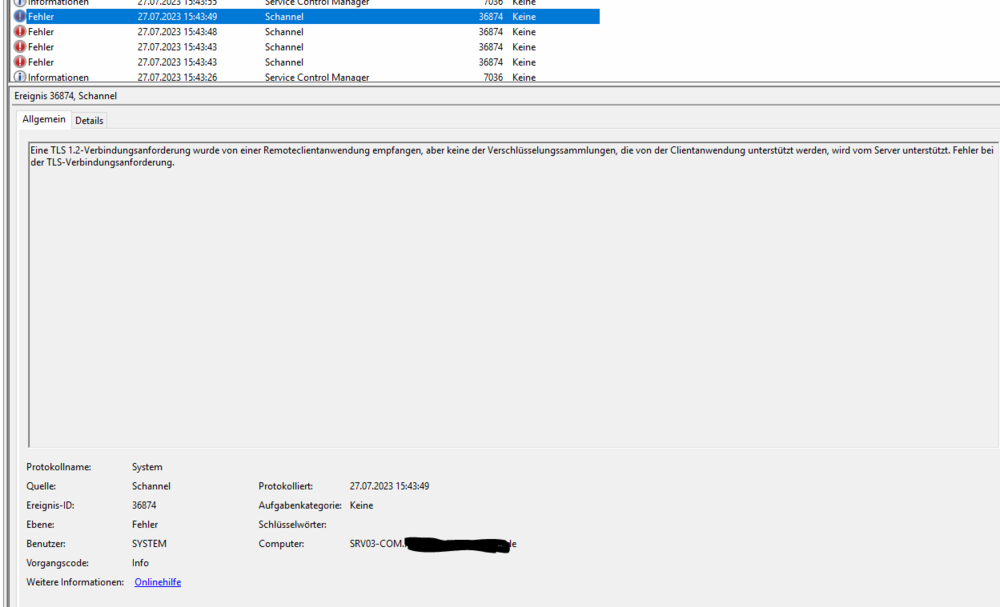

Parallel zu dem Test erhalte ich auf dem Exchange Server folgenden Fehler in der Ereignianzeige:

<Provider Name="Schannel" Guid="{1f678132-5938-4686-9fdc-c8ff68f15c85}" /><EventID>36874</EventID><Version>0</Version><Level>2</Level><Task>0</Task><Opcode>0</Opcode><Keywords>0x8000000000000000</Keywords><TimeCreated SystemTime="2023-07-27T13:43:49.125780100Z" /><EventRecordID>986032</EventRecordID><Correlation ActivityID="{7dcce9f8-c071-0006-0dea-cc7d71c0d901}" /><Execution ProcessID="908" ThreadID="32120" /><Channel>System</Channel><Computer>SRV03-COM.[KUNDE].de</Computer><Security UserID="S-1-5-18" /></System><Data Name="Protocol">TLS 1.2</Data></EventData></Event>

<Provider Name="Schannel" Guid="{1f678132-5938-4686-9fdc-c8ff68f15c85}" /><EventID>36874</EventID><Version>0</Version><Level>2</Level><Task>0</Task><Opcode>0</Opcode><Keywords>0x8000000000000000</Keywords><TimeCreated SystemTime="2023-07-27T13:43:49.125780100Z" /><EventRecordID>986032</EventRecordID><Correlation ActivityID="{7dcce9f8-c071-0006-0dea-cc7d71c0d901}" /><Execution ProcessID="908" ThreadID="32120" /><Channel>System</Channel><Computer>SRV03-COM.[KUNDE].de</Computer><Security UserID="S-1-5-18" /></System><Data Name="Protocol">TLS 1.2</Data></EventData></Event>

Installation von Office 2019?

in Windows Forum — Allgemein

Geschrieben

Moin,

so machen wir es zumindest immer. Geht sogar ziemlich schnell!

Wir haben uns dafür z.B. immer zwei XML Dateien erstellt, dir wir von unserer Website passend herunterladen.

Einmal mit, und einmal ohne Outlook.

ohne z.B:

<Language ID="de-de" />

<ExcludeApp ID="Access" />

<ExcludeApp ID="Lync" />

<ExcludeApp ID="OneDrive" />

<ExcludeApp ID="OneNote" />

<ExcludeApp ID="Outlook" />

<ExcludeApp ID="Publisher" />

<ExcludeApp ID="Teams" />

Lizenz bleibt normalerweise auch drin. Es muss im Anschluss also nix angepackt werden.