jans1612

-

Gesamte Inhalte

6 -

Registriert seit

-

Letzter Besuch

Beiträge erstellt von jans1612

-

-

vor 1 Minute schrieb NorbertFe:

Und wer soll dir die geben?

Niemand, ich würde mich nur über einen Austausch freuen, was ihr für Software dafür benutzt, ob ihr selbe Probleme damit erlebt habt etc.

vor 52 Minuten schrieb Dukel:Was für ein Restore? Ganzer Server? Einzelne Elemente? OU's?

Was für Probleme hast du mit dem Restore?

Hallo,

am besten den ganzen Server mit eingeschlossen die AD Applikation.

Einmal habe ich mir beim testen das ganze Active Directory zerschossen.

Ein anderes Mal wurde vom Netzwerkadapter die Domain nicht mehr erkannt wodurch die Synchronisation zwischen den DCs nicht mehr funktioniert.

-

Hallo zusammen,

ich bin auf der Suche nach einer Möglichkeit um Active Directory Server zu sichern und wiederherzustellen.

Mit dem Windows eigenen Backup Tool habe ich keine gute Erfahrungen gemacht.

Mit Veeam hat nicht jedes Wiederherstellen funktioniert und ich benötige eine Garantie, dass meine Maschine + AD zu 100% funktionstüchtig sind nach dem wiederherstellen.

Habt ihr selber Erfahrungen im Betrieb mit diesen Tools oder mit anderen? Was benutzt ihr dort und wie zuverlässig sind eure Tools.

Danke und Gruß

-

Hallo,

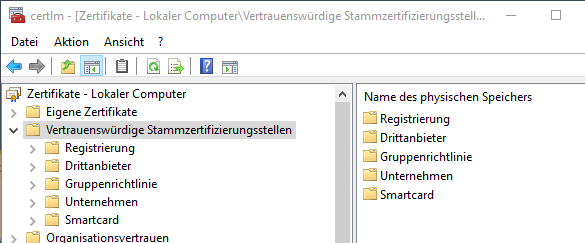

die Zertifikate sollen verwendet werden damit die Server einem Web Server Zertifikate vom Windows Update Server vertrauen.

Die Root und Sub Zertifikate sollen schon importiert werden aber am besten automatisch. Ich habe mich gefragt, ob es nicht eine Möglichkeit gibt, wie in der Domäne in der die CA steht, die Zertifikate automatisch im Active Directory und damit an allen Clients auszurollen. Damit müsste man bei einem erneuern des Sub CA Zertifikats nicht wieder alle Kunden DC anfassen.

-

Am 13.7.2021 um 17:36 schrieb cj_berlin:

Moin,

damit ein Domänen-Rechner einer PKI vertraut, muss das Root-Zertifikat dieser PKI in seinem "Trusted Roots"-Store landen. Dafür gibt es vier Möglichkeiten:

Registry = Du importierst einzeln

Third Party = Microsoft importiert

Group Policy = Group Policy

Enterprise = DU veröffentlichst im LDAP

Wenn also den Zertifikaten einer PKI in einem Forest vertraut werden soll, kannst Du zwischen den beiden unteren Varianten auswählen.

Um Zertifikate zu beantragen, kannst Du natürlich Webservices einsetzen. Aber das Vertrauen muss trotzdem irgendwie hergestellt werden.

In welche Richtung gehen denn die Trusts?

Danke für die Antwort. Die Trust sind "Incoming Trusts" und dienen zur Authentifizierung in den Kunden Umgebungen. Wir veröffentlichen zurzeit schon im LDAP es gibt leider keine Option im LDAP von mehreren Domänen zu veröffentlichen.

-

Moin zusammen,

ich habe folgendes Problem. Ich betreue eine Zentrale Management Umgebung in der unter anderem eine Windows PKI aufgebaut wurde. Diese ist Domänen integriert, Root & Sub Zertifikate werden an alle Clients der Domäne verteilt. An dieser Zentralen Umgebung sind weitere Kunden Umgebungen per Trust angebunden. Jeder Kunde hat einen eigenen DC. Nun möchte ich Root und Sub CA Zertifikate über die DCs in der Kundenumgebung an die Clients dort verteilen jedoch ohne Import der Root und SUB CA Zertifikate und ohne Verteilung per GPO in den einzelnen Umgebungen. Ist das irgendwie möglich?

Danke und Gruß

Backup und Restore Active Directory

in Active Directory Forum

Geschrieben

Danke, dass du uns deine Erfahrung mitgeteilt hast. Ich bin verwundert das es bei uns damit Probleme gibt. Wir virtualisieren aber auch mit dem VMware ESXI.

Das Video ist echt super, viele der angesprochenen Punkte erfüllen wir bereits. Ich werde die duale Strategie mit Windows Backup und als zweite Lösung Veeam einmal testen.