-

Gesamte Inhalte

18 -

Registriert seit

-

Letzter Besuch

Beiträge erstellt von Daviiid

-

-

Abgesehen davon, dass du endlich auf al die Experten hören und dir Hilfe holen solltest. Welcher Virus wird dir denn da gemeldet alle paar Stunden?

EMOTET

-

Also ich finde du solltest generell hier mal ansetzen(!) - wie kann es sein das ihr immer wieder Schadcode bekommt?

User denke ich. Die unbedacht irgendeinen Anhang öffnen.

-

Moin,

also, eins sollten wir noch prüfen. Melde dich mit dem User, zu dem die whoami-Ausgabe oben gehört, an einem anderen Rechner an. Versuche dann von dort aus, auf einen Admin-Share des Rechners zuzugreifen, auf dem du whoami ausgeführt hattest. Kann er dort zugreifen?

Diesen PC habe ich bereits über einen Registry Eintrag die $-Freigaben entzogen. Bringt aber leider immer noch nichts. Immer wieder sprint der Virenscanner an. Zwar nicht mehr so oft wie vorher. Aber immer noch so im 3h Takt ein Fund.

Könnte das aber nochmal mit 2 anderen PCs testen. Was da rauskommt. Ist das eventuell zur Fehlerbehebung hilfreich. Oder bleibt eigentlich nur die Neuinstallation?

Ich würde es dennoch probieren mit der OfflineDisk. Im nächsten Schritt, falls alles schiefgeht. Kann man ja immer noch neuinstallieren. Der Aufwand mit Neuinstallationen ist ungleich höher und eventuell nicht vonnöten, wenn man sich Fehlerbehebungen mit dem EMOTET-Virus durchliest.

-

Moin,

die Gruppen müssen nicht mehr ausgewertet werden, und auch weitere Nachforschungen zu den Gruppen erübrigen sich - sofern das oben stehende Ergebnis von whoami für die anderen User übertragbar ist. Es sind dort die Gruppenmitgliedschaften vermerkt, die im Access Token auftauchen, also auch durch Verschachtelungen.

Da ist tatsächlich keine lokale Administratorgruppe dabei. Hier muss also was anderes vorliegen - ich neige nun auch zu Zahnis Verdacht, dass die Systeme bereits durch eine Malware kompromittiert wurden und jetzt als offene Scheunentore dastehen.

Was man jetzt noch prüfen könnte: Möglicherweise sind durch Verbiegen der lokalen Sicherheitsrichtlinien anonyme Zugriffe aktiviert worden. Damit wäre jeder Berechtigungsschutz ausgehebelt.

Nach derzeitigem Stand der Dinge würde ich jetzt ins Auge fassen, alle Rechner plattzumachen und neu zu installieren. Dann natürlich mit hohem Sicherheitsstandard. Und ich würde mir mit der Entscheidung nicht viel Zeit lassen.

Mag sein, dass wir falsch liegen, eine Ferndiagnose ist über ein Forum kaum möglich. Wäre ich aber in der tatsächlichen Situation, dann wären das meine Überlegungen.

Viel Erfolg, Nils

Hallo Nils,

vielen Dank für deine Empfehlung.

Dummerweise habe ich in diesem Netzwerk an die 100 Clients und nicht die Manpower, dass in kurzer Zeit alles neu zu installieren.

Mein Weg ist jetzt per GPO die lokalen Admins rauszunehmen (Da habe ich ja schon über gruppenrichtlinien.de eine Anleitung gefunden); Die Firewall zu reaktivieren. (teilweise wohl deaktiviert auf den Clients - vielleicht auch durch den Virus). UNd im nächsten Schritt an allen PCs mit einer Offline Virenschutz Disk um den Virus rauszuhauen.

Habe wohl eine Variante des emotet-virus abbekommen. Ist ein sehr ähnliches Verhalten.

Klar wird doof sein, wenn dadurch der Virus nicht raus ist. Aber ist jetzt erstmal die schnellere Variante meiner Meinung nach.

-

Abteilung ist kein Domänen admin. Nein. Also auch kein Mitglied in dieser Gruppe.

Die User melden sich alle personalisiert mit eigenen Kennwörtern an.

-

Moin,

hm ... dann gehen wir noch mal sicher. Falls du dich mit einem normalen Useraccount (nicht dein eigener Admin-User) anmelden kannst, gib bitte mal in einem CMD-Fenster ein:

whoami /groups | clip

Welche administrativen Gruppen tauchen in der Ausgabe auf, die sich wieder in der Zwischenablage befindet?

Gruß, Nils

GRUPPENINFORMATIONEN

--------------------

Gruppenname Typ SID Attribute

======================================================== =============== ============================================ ===============================================================

Jeder Bekannte Gruppe S-1-1-0 Verbindliche Gruppe, Standardmäßig aktiviert, Aktivierte Gruppe

VORDEFINIERT\Benutzer Alias S-1-5-32-545 Verbindliche Gruppe, Standardmäßig aktiviert, Aktivierte Gruppe

NT-AUTORITÄT\INTERAKTIV Bekannte Gruppe S-1-5-4 Verbindliche Gruppe, Standardmäßig aktiviert, Aktivierte Gruppe

KONSOLENANMELDUNG Bekannte Gruppe S-1-2-1 Verbindliche Gruppe, Standardmäßig aktiviert, Aktivierte Gruppe

NT-AUTORITÄT\Authentifizierte Benutzer Bekannte Gruppe S-1-5-11 Verbindliche Gruppe, Standardmäßig aktiviert, Aktivierte Gruppe

NT-AUTORITÄT\Diese Organisation Bekannte Gruppe S-1-5-15 Verbindliche Gruppe, Standardmäßig aktiviert, Aktivierte Gruppe

LOKAL Bekannte Gruppe S-1-2-0 Verbindliche Gruppe, Standardmäßig aktiviert, Aktivierte Gruppe

SV\Abteilung_E_EDV Gruppe S-1-5-21-1644491937-688789844-682003330-1237 Verbindliche Gruppe, Standardmäßig aktiviert, Aktivierte Gruppe

SV\RDS_User Gruppe S-1-5-21-1644491937-688789844-682003330-5188 Verbindliche Gruppe, Standardmäßig aktiviert, Aktivierte Gruppe

SV\Combit Gruppe S-1-5-21-1644491937-688789844-682003330-5160 Verbindliche Gruppe, Standardmäßig aktiviert, Aktivierte Gruppe

SV\Everyone Gruppe S-1-5-21-1644491937-688789844-682003330-1203 Verbindliche Gruppe, Standardmäßig aktiviert, Aktivierte Gruppe

SV\VPN_KIVBF Gruppe S-1-5-21-1644491937-688789844-682003330-4160 Verbindliche Gruppe, Standardmäßig aktiviert, Aktivierte Gruppe

SV\VPNSSL Gruppe S-1-5-21-1644491937-688789844-682003330-4162 Verbindliche Gruppe, Standardmäßig aktiviert, Aktivierte Gruppe

Verbindliche Beschriftung\Mittlere Verbindlichkeitsstufe Bezeichnung S-1-16-8192 Verbindliche Gruppe, Standardmäßig aktiviert, Aktivierte Gruppe

Auf dem Server mal prüfen, ob das wirklich der User ist, welcher sich verbindet:

net session bzw. net file.

Wenn ja, ist er direkt oder indirekt berechtigt. Vielleicht hat da auch schon ein Virus "ganze Arbeit" geleistet und anonyme Zugriffe erlaut.

Wenn man z.B. Wannacry hatte, sollte man eh etwas großflächiger neu installieren und nicht einen Virenscanner vertrauen.

Ja es sind tatsächlich diverse normale User.

-

Melde dich als Benutzer1 am PC1 an. Jetzt den Explorer öffnen, in die Adresszeile \\PC2\c$ [ENTER] eingeben. Was passiert? Bekommt der angemeldete Benutzer1 am PC1 auch wirklich die komplette Root von PC2 zu sehen?

JA!

-

EDV-FSJ ist ein User der erstellt wurde, als der PC neu aufgesetzt wurde. Also ein lokaler User als Admin.

edv2 ist sonst noch an einem anderem EDV PC admin. Sonst nirgendwo!

Aber trotz, dass nur der eine User und die Domänenadmins bei Administratoren drin sind, kommt man mit einem normalen User bei allen anderen PCs auf die administrativen Freigaben drauf.

-

edv2 ist ein User. Der User ist der, der sich am PC anmeldet. Der lokale Admin halt.

Ich stelle fest, dass alle User über die administrative Freigabe reinkommen, da man ja unter der Computerverwaltung unter Sitzungen sehen kann, wer gerade Zugriff auf dem PC hat. Hier sind es die unterschiedlichsten, obwohl der PC selbst gar keine Freigaben definiert hat, außer die administrativen.

Wenn ich nun mit irgendeinem User in der Domäne von einem beliebigen PC auf einen anderen beliebigen PC EInsicht habe, wenn ich im Explorer eingebe \\PCName\C$, habe ich beurteilt, dass wohl alle User Zugriff auf die administrative Freigabe haben.

Alle Clients haben Windows 7. Die Server Windows Server 2008R2. Hier wurde Ende letzten Jahres der AD migriert von einem Windows Server 2003.

-

Aliasname Administratoren

Beschreibung Administratoren haben uneingeschränkten Vollzugriff auf den Computer bzw. die Domäne.

Mitglieder

-------------------------------------------------------------------------------

Administrator

EDV-FSJ

SV\Domänen-Admins

SV\edv2

Der Befehl wurde erfolgreich ausgeführt.

-

- Die "Domänen-Benutzer" sind auf den PCs der lokalen Administratoren-Gruppe hinzugefügt.

- Irgendeine andere Gruppe ist auf den PCs der lokalen Administratoren-Gruppe hinzugefügt, und diese Gruppe enthält die Benutzerkonten.

- Die Einzel-Accounts sind auf den PCs der lokalen Administratoren-Gruppe hinzugefügt.

- Die User sind doch Mitglieder in den "Domänen-Admins".

Also das hatte ich bereits gestern mehrfach geeprüft.

Punkt 1,2 und 4 treffen hier nicht zu.

Punkt 3 trifft zu. Aber wie gehabt, kann ich nicht nachvollziehen, warum ein lokaler Admin auf alle anderen PCs in der administrativen Freigabe Zugriff hat. So etwas konnte ich bisher noch nicht feststellen.

Ich habe ein Active Directory dort, daher sind die User alle nur im AD angelegt bei den Servern.

-

OK Danke. Ich lese mich gerade in gruppenrichtlinien.de ein. Da scheine ich ja wirklich etwas total falsch verstanden zu haben. Danke!

Jetzt muss ich nur schaffen, das richtig rauszunehmen.

Aber was ich sehr komisch finde. Das Konzept das User lokaler Admin sind, habe ich bei vielen Servernumgebung so. Aber das ich auf administrative Freigaben Zugriff habe ging bislang nicht. Nur bei diesem einem Server habe ich das.

Kann ich irgendwo auf dem Server herausfinden, warum das so ist? Müsste ja dann eine Servereinstellung sein.

-

Also jeder ist nicht auf jedem PC lokaler Admin.

Sondern jeder User ist natürlich auf seinem PC ein lokaler Admin.

Ist er deshalb auch ein Domänenadmin? Nein oder?

-

Hallo miteinander,

haben einen neuartigen Virus der sich rasend schnell von PC zu PC verbreitet. Scheinbar richtet dieser nichts an. Habe bereits bei unserem Trendmicro den neuesten Patch installiert und auch diesen überall ausgerollt. Gefühlt passiert es aber immer wieder, dass der Virus sich im Netzwerk ausbreitet und Trendmicro alle 2h neue Funde hat. Scheinbar läuft das Ganze über die administrativen Freigaben. Es ist leider so, dass alle User in der Domäne Zugriff auf die administrativen Freigaben aller anderen PCs haben. Somit kann der Virus sich immer neu ausbreiten. Jetzt habe ich den Server und AD nicht aufgesetzt und weiß nicht, wo ich das abstellen kann. Es sind ca. 100 Clients. Auf jedem PC gehen und Registry ändern ist zu viel.

Hat jemand hier Erfahrung wie ich das schnell auf dem Windows Server 2008R2 per GPO oder im AD ändern kann?

-

Hallo war tatsächlich dort.

Die Richtlinie "Suchumfang erweitern" unter administrative Vorlagen.

Vielen Dank!

Wieso war diese denn plötzlich aktiviert? Gibt es dafür einen Grund?

-

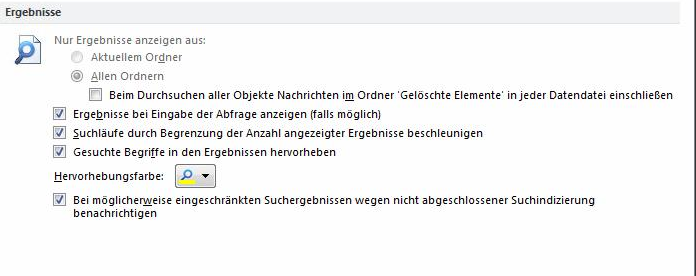

Hier das Bild. Irgendwie hat das mit dem Upload nicht geklappt im Forum.

Dachte mir auch dass es eine Policy ist. Aber welche? Es gibt so viele.

-

Hallo,

bin neu hier und hoffe auf gute Hilfe.

Haben seit neuestem einen merkwürdigen Fehler in einer Serverstruktur mit Windows Server 2008 R2 und Exchange 2010.

Clients haben Office 2010 Pro Plus.

Die Suchfunktion sucht immer nur in allen Ordner und nicht im selektierten Ordner. Geht man in die lokalen Outlook Einstellungen so die Funktion ausgegraut. Siehe Bild PDF im Anhang.

Wo kann ich diese Einstellung verändern? Ist diese vom Server aus administriert?

Cache Modus habe ich bereits ein uns ausgeschaltet. Geht bei beidem nicht!

Grüße

Daviiid

Administrative Freigaben können alle User einsehen

in Windows Server Forum

Geschrieben

Montag