-

Gesamte Inhalte

5.199 -

Registriert seit

-

Letzter Besuch

Alle erstellten Inhalte von daabm

-

Hinweis: Mögliche Nachwirkungen Patchday März

daabm antwortete auf ein Thema von Squire in: Active Directory Forum

Wir haben den Rollout nach 50% Verteilquote gestern nachmittag gestoppt. Es gibt zu wenig verläßliche Hintergrundinformationen, und einen Komplettausfall können wir uns nicht leisten. Auch wenn keine Alarmierung wegen Memory angeschlagen hat. Echt #grütze, wie oft MS Domain Controller Patches verhaut... -

GPO - User verbieten sich über das Netzwerk anzumelden

daabm antwortete auf ein Thema von wznutzer in: Active Directory Forum

Ja, stimmt. Hab mich diese Woche mal wieder damit auseinander gesetzt, ein SMB-Zugriff hinterläßt in keinem Fall Credentials oder Hashes auf dem Remotesystem. Schwieriger wirds bei WSMAN/Powershell-Remoting. -

Wie entfernt man alte Gruppenrichitlinen eines alten Druckerservers?

daabm antwortete auf ein Thema von magicpeter in: Windows Server Forum

....Du kannst auch mit Get-GPOReport -all einen Sammel-Report über alle GPOs erstellen und den dann durchsuchen. -

Server Uhrzeit 1 Stunde und 7min voraus

daabm antwortete auf ein Thema von haiflosse in: Windows Server Forum

Announceflags nicht vergessen Wenn man den PDC umzieht sollten die weiterhin passen. Aber ich glaube, wir sind noch eine Ebene vorher... -

Fenster links/rechts andocken soll immer genau die Hälfte des Bildschirms nutzen

daabm antwortete auf ein Thema von Samoth in: Windows 11 Forum

Ich bevorzuge die Lösung mit dem Maximieren-Button oder oben in der Bildschirmmitte kurz verweilen. Ansonsten ist das eher ein kosmetisches PP -

Proxy.pac für einen User auf einen bestimmten QAT Server unterbinden

daabm antwortete auf ein Thema von jon in: Active Directory Forum

Das ist mir zu wirr. Ich weiß noch nicht mal, welcher Browser. Du lieferst keine konkreten Daten. Ich bin erst mal raus. -

BitLocker per Startup-Skript aktivieren

daabm antwortete auf ein Thema von EmmKay in: Active Directory Forum

...und dann auch noch von einem Dinosaurier, der das AD erfunden hat... SCNR -

BitLocker per Startup-Skript aktivieren

daabm antwortete auf ein Thema von EmmKay in: Active Directory Forum

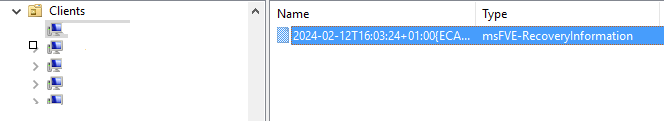

# as an HRESULT: Severity: FAILURE (1), FACILITY_WIN32 (0x7), Code 0x522 # for hex 0x522 / decimal 1314 ERROR_PRIVILEGE_NOT_HELD winerror.h # A required privilege is not held by the client. @zahni bei mir ist das kein Attribut, sondern ein Childobjekt (links ist ein Clientaccount ausgewählt): -

Proxy.pac für einen User auf einen bestimmten QAT Server unterbinden

daabm antwortete auf ein Thema von jon in: Active Directory Forum

Und wie kommt dieses "ursprüngliche" PAC zu den Clients? Welche GPO überschreibt welche Einstellungen? Was steht im RSoP bezüglich Proxy, und was ist in der Registry zu finden? -

Es war ein sonniger Tag mit knapp 18° - der Frühling kommt

-

Proxy.pac für einen User auf einen bestimmten QAT Server unterbinden

daabm antwortete auf ein Thema von jon in: Active Directory Forum

Das funktioniert nur, wenn der Proxy nicht auch über Preferences - Control Panel - Internet Settings gesetzt wird. Da Du bisher aber nicht zeigst, was genau Du gemacht hast, endet die Unterstützug damit vorläufig -

Angepasste Wim install.wim für Windows 11 erstellen und daraus ein Bootfähiges ISO machen.

daabm antwortete auf ein Thema von raymccoy in: Windows 11 Forum

Was hindert Dich daran, die Parameter selbst zu erforschen? -

BitLocker per Startup-Skript aktivieren

daabm antwortete auf ein Thema von EmmKay in: Active Directory Forum

Das hängt von irgendwas ab. Ich kannte das auch so, aber irgendwann/irgendwie wurden das untergeordnete Objekte. -

Zeitüberschreitung bei der Namensauflösung für den Namen _ldap._tcp.dc._msdcs.localdomain.lan

daabm antwortete auf ein Thema von M4rt1n in: Windows Server Forum

Beides falsch Default GW gibt es "so" nicht, das muß gesetzt werden. Und Broadcast: "Broadcast address--An IP address with a host portion that is all ones." Hängt also von der Netmask ab. -

BitLocker per Startup-Skript aktivieren

daabm antwortete auf ein Thema von EmmKay in: Active Directory Forum

Das ginge schon, aber SELF braucht dann auch Vollzugriff auf das untergeordnete neue Recovery-Objekt. Und nicht auf untergeordnete Computerobjekte. -

Zeitüberschreitung bei der Namensauflösung für den Namen _ldap._tcp.dc._msdcs.localdomain.lan

daabm antwortete auf ein Thema von M4rt1n in: Windows Server Forum

Warum nicht? Dem ist das doch völlig egal, und dem IP-Stack und dem Routing ist es auch egal. Oder übersehe ich was? In einem /15 Netz kann er auch die .255 bekommen... -

GPO - Registryeintrag wird nicht aktualisiert, wenn nicht vorhanden

daabm antwortete auf ein Thema von Cryer in: Windows Server Forum

Ich nutze das seit 15 Jahren, und "Aktualisieren" hat immer gereicht. Haben sie die CSE in 2022 kaputt gemacht? GPP Registry Logging aktivieren und nachschauen https://gpsearch.azurewebsites.net/#4923 -

Lokale Benutzer haben keine ACLs - sie sind entweder Benutzer oder Admins. Ein Admin darf, ein Benutzer darf nicht. So einfach ist das

-

Wird der auch nicht schaffen - das Problem ist so alt wie AD, also gut 25 Jahre... Und immer das gleiche: krb5.conf ist nicht mit einer verteilten Multimaster-Kerberos-Infrastruktur wie AD kompatibel. Aber zurück zum Kaffee

-

Erhöhung AD Sicherheit - DomAdm / Tier Modell

daabm antwortete auf ein Thema von Robinho1986 in: Active Directory Forum

Ja. Nein. Wenn der Account "irgendwo" verwendet wird, mußt Du erst mal Auditing machen und rausfinden, von wo Logons kommen. Der Rest ist dann einfach. LAPS hat damit nichts zu tun. -

GPO - User verbieten sich über das Netzwerk anzumelden

daabm antwortete auf ein Thema von wznutzer in: Active Directory Forum

"Remote" war hier das Szenario "Net use" mit anderen Credentials. Aber ich bin da auch nicht mehr ganz auf dem aktuellen Stand, wann welche Hashes nun wo rumliegen... -

Ja, kannst Du: Entwickle einen brauchbaren DCLocator für Unix/Linux

-

"Spannend" kann mir direkt gestohlen bleiben - heute war wieder shitty monday...

-

GPO - User verbieten sich über das Netzwerk anzumelden

daabm antwortete auf ein Thema von wznutzer in: Active Directory Forum

https://evilgpo.blogspot.com/2015/04/wer-bin-ich-und-was-darf-ich.html Wir haben ne Master-GPO, die für 46 Security Privileges lokale Gruppen definiert. Die können dann komfortabel über GPP Local Users and Groups verwaltet werden. Und da wiederum kann man mit WMI-Filtern ebenso komfortabel SID-basiert Gruppen/User auslesen, falls erforderlich. In den eigentlichen Security Privileges stehen nur die zwangsweise erforderlichen Einträge (manchmal muß SERVICE drinstehen, manchmal Administrators) sowie diese jeweiligen lokalen Gruppen. Funktioniert prima -

Kein Thema - wir haben so ein selbstgeschriebenes Remote Management Tool, das die Ausführung einzeiliger (!) ShellExecs erlaubt - und der Return muß in StdOut abgeliefert werden. Die Breite ist beschränkt auf ne Standard-Konsole (80 Zeichen, danach wird abgeschnitten). Das schränkte die Formatierungsmöglichkeiten ziemlich ein Und wir haben zwar AppLocker mit Ausnahmen, aber wir haben keine zusätzlichen Regeln, die diese Ausnahmen zulassen, daher kann ich nicht wirklich helfen. Vielleicht hilft https://learn.microsoft.com/en-us/windows/security/application-security/application-control/windows-defender-application-control/applocker/test-an-applocker-policy-by-using-test-applockerpolicy