Peterzz

-

Gesamte Inhalte

343 -

Registriert seit

-

Letzter Besuch

Beiträge erstellt von Peterzz

-

-

vor 14 Stunden schrieb daabm:

Falsche Syntax

Dir fehlt das file: Präfix.

Dir fehlt das file: Präfix.

So wie ich das sehe wird das Präfix "File:" nur für eine lokale Datei auf dem Client benötigt.

Nichtsdestotrotz habe ich es mal ausprobiert, leider ohne Erfolg.

-

vor 33 Minuten schrieb zahni:

Wir legen die Datei auf einen echten internen Webserver. Keine Ahnung, ob der per UNC geht.

Laut diesem Artikel soll es mit eine UNC-Pfad funktionieren.

Konfigurieren von Richtlinien für den IE-Modus | Microsoft Learn

-

Zitat

Geben Sie unter Optionen den Speicherort der Websiteliste ein. Sie können einen der folgenden Speicherorte verwenden:

- (Empfohlen) HTTPS-Speicherort: https://iemode/sites.xml

- Lokale Netzwerkdatei:\\network\shares\sites.xml

- Lokale Datei: file:///c:/Users/< user>/Documents/sites.xm

- l

-

-

Hallo zusammen,

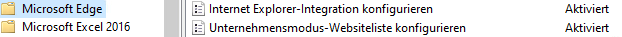

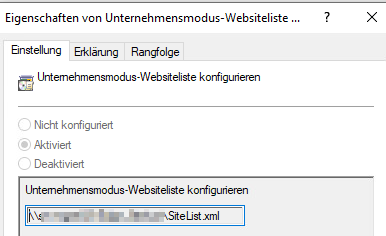

ich habe ein Problem mit dem Edge und der Internet Explorer-Integration mittels GPO.

Ich möchte ein paar Webseiten in unserem Internet Netzwerk mit dem Kompatibilitätsmodus des Edge aufrufen. Dazu habe ich die Richtlinie „Internet Explorer-Integration“ und „Unternehmensmodus-Websiteliste konfigurieren“ konfiguriert. Die XML-Datei für die Websitelist habe ich mit dem MS Tool „Enterprise Mode Site List Manger v2“ getätigt und auf einem erreichbaren Netzwerkshare abgelegt. Die Richtlinien werden vom Benutzer übernommen, leider ohne den gewünschten Erfolg.

Richtlinienergebnissatz Client

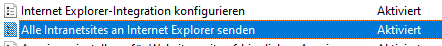

Aktiviere ich anstelle der Richtlinie „Unternehmensmodus-Websiteliste konfigurieren“ die Richtlinie “Alle Intranetsites an Internet Explorer senden“, dann funktioniert es so wie ich es will.

Richtlinienergebnissatz Client

Hat jemand eine Idee, woran das liegen kann, dass meine Sitelist keine/die falsche Auswirkung auf das Öffnen meiner Webseiten hat?

-

vor 9 Minuten schrieb NilsK:

Moin,

der Dienst wird ja nicht sämtliche ACL-Einträge brauchen, sondern nur eine bestimmte Berechtigung. Ließe sich die nicht gezielt hinzufügen, dann vielleicht sogar über ein einfacheres Tool wie SetACL von Helge Klein?

SetACL schaue ich mir mal an. Danke

Mit dem ACL-Kopieren war ja nur eine Idee von mir, die schnell vom Kopf in die Hand ging.

Das Thema kann geschlossen werden.

-

vor 2 Stunden schrieb testperson:

...warum möchtest du das denn überhaupt machen bzw. was ist passiert, dass du es machen möchtest?

Ich habe mir das gerade bei mir angesehen und die Berechtigungen sind hier - auf einen schnellen, ersten Blick - identisch.

Nach der Deinstallation der Software OpenStep, welche wir für eine Fachanwendung benutzen, ist mir aufgefallen, dass der Windows Defender Firewall Dienst sich nicht starten ließ.

Da wir zwar schon ein paar Clients damit bestückt haben aber noch keine Veranlassung hatten die Software zu deinstallieren, ist es uns erst jetzt aufgefallen.

Grund für das Nichtstarten des Dienstes ist ein fehlendes Recht in dem besagten Schlüssel, was die Deinstallationsroutine von OpenStep verursacht.

Der einfachste Weg das zu beheben, so kam es mir in den Sinn, ist es, die gleichen Berechtigungen vom Epoch2-Eintag zu kopieren.

-

Vielen Dank für dein Engagement.

vor 13 Stunden schrieb daabm:Get-Acl -Path HKLM:SYSTEM\CurrentControlSet\Services\SharedAccess\Epoch -Verbose | select -expand Access | where { -not $_.IsInherited }

Das hat leider zu keiner weiteren Erkenntnis geführt.

Ich werde weiter forschen.

-

vor 28 Minuten schrieb q617:

ja

Das ist schon mal gut, dass du eine Idee hast.

Hat vielleicht noch jemand eine Idee und kann mir bei meinem Problem weiterhelfen?

-

1

1

-

-

Hallo zusammen,

ich möchte auf einem Windows 10 Rechner die Berechtigung eines Registry Keys mittels Powershell (als Administrator) auf einen anderen Key übertragen und habe folgende Syntax dazu verwendet:

Get-Acl -Path HKLM:SYSTEM\CurrentControlSet\Services\SharedAccess\Epoch2 | Set-Acl -Path HKLM:SYSTEM\CurrentControlSet\Services\SharedAccess\Epoch

Der Befehl wird ohne Fehler ausgeführt, leider sind die Rechte nicht gesetzt :-(

Hat jemand eine Idee, woran das liegen kann?

-

Das Script ein zweites mal durchlaufen zu lassen hat nichts gebracht.

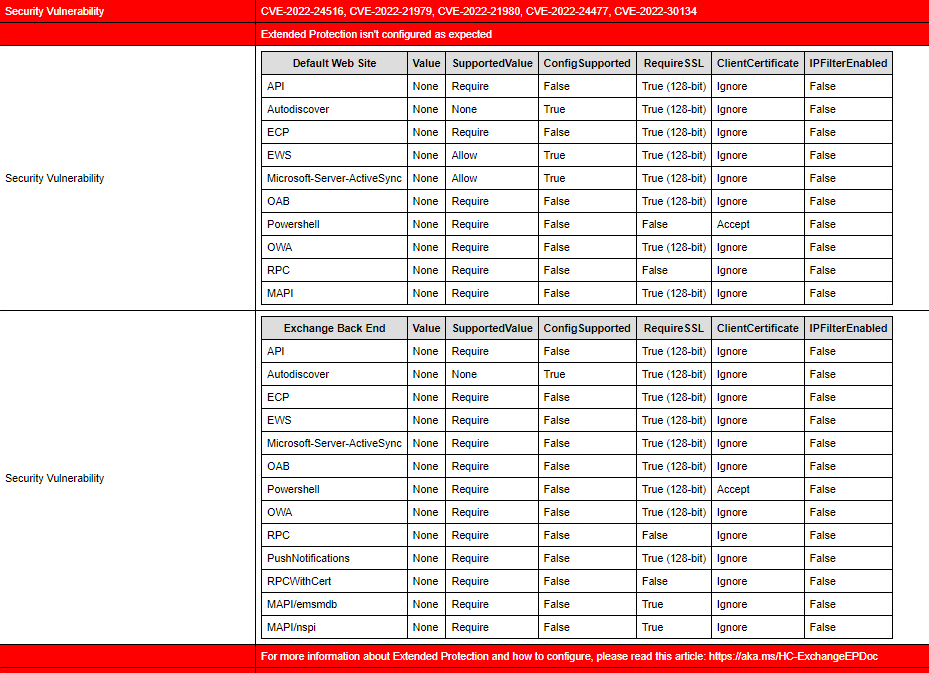

Servername: No changes made. Exchange build supports Extended Protection? True

No changes made: ServernameDas Script hat die Version: 23.08.23.1359

Im Report wird das angezeigt, wobei die Einstellungen doch das Script machen sollte, oder?.

Dabei werden anscheinend noch folgende CVEs angemahnt, die aber eigentlich installiert sein sollten:

CVE-2022-24516 - Security Update For Exchange Server 2019 CU12 (KB5019758)

CVE-2022-21979 - Security Update For Exchange Server 2019 CU12 (KB5019077)

CVE-2022-21979 - Security Update For Exchange Server 2019 CU12 (KB5019077)

CVE-2022-21980 - Security Update For Exchange Server 2019 CU12 (KB5019077)

CVE-2022-24477 - Security Update For Exchange Server 2019 CU12 (KB5019077)

CVE-2022-30134 - Security Update For Exchange Server 2019 CU12 (KB5019077)Kann ich mir anzeigen lassen, ob KB5019758 und KB5019077 installiert sind?

Die Exchange Server Version ist: 15.02.1258.025

-

Hallo,

ich habe einen Exchange Sever 2019 CU13, bei dem ich die Extended Protection aktivieren will.

Dazu habe ich das Script ExchangeExtendedProtectionManagement.ps1 erfolgreich ausgeführt (Successfully enabled Extended Protection: Servername), wobei ich vorher das SSLOffloading bei Outlook-Anywhere auf false gesetzt habe.

Überprüfe ich aber nun die Konfiguration mit dem Script HealthChecker.ps1, erscheint immer noch die Meldung "Extended Protection isn't configured as expected"

Einen Neustart des Servers habe ich schon gemacht.

Kann mir jemand sagen, was ich noch vergessen habe?

-

-

Ok, Umbenennung und gleiche IP nach dem Testen wäre natürlich eine Möglichkeit.

Werden bei einem Export/Import (Druckerverwaltung -> Drucker migrieren...) der Drucker alle Einstellungen und Freigaben mit übernommen?

-

vor 4 Minuten schrieb mwiederkehr:

Dann die jeweils neusten Treiber installieren und in Ruhe im Parallelbetrieb testen.

Es sind aber viele Drucker händisch mit dem Druckserver verbunden, die bei einer Namensänderung des Druckservers dann wieder neu verbunden werden müssten.

-

Spricht den was dagegen, den Server direkt mit einer Datacenter Iso zu aktualisieren?

-

vor 2 Minuten schrieb Nobbyaushb:

Warum dann Datacenter?

Weil wir für Server 2019 nur Datacenter Lizenzen haben.

-

vor 1 Minute schrieb Nobbyaushb:

Was läuft denn auf der Maschine?

Es ist ein Druckserver, den ich gerne migrieren möchte.

vor 1 Minute schrieb Nobbyaushb:Warum Datacenter, ist das ein Hyper-V-Host?

Es sind alles virtuelle Maschinen unter VMware.

-

Hallo,

ist es eigentlich erlaubt und möglich einen Windows Server 2012R2 Standard auf einen Windows Server 2019 Datacenter zu aktualisieren (In-Place)?

-

$ous = 'OU=Test 1,DC=domain,DC=com','OU=Test 2,DC=domain,DC=com' $ous | ForEach { Get-ADUser -Filter * -SearchBase $_ }Ich habe es nach diesem Muster umgesetzt.

-

1

1

-

-

vor 43 Minuten schrieb Sunny61:

Ohne es getestet zu haben, hier sollte etwas dabei sein: https://social.technet.microsoft.com/Forums/en-US/8354b35a-e4f8-428b-918f-a10ab3efa5d0/getaduser-effective-multiou-search?forum=winserverpowershell

Danke, hier gab es den entscheidenden Hinweis

-

Hallo,

ich möchte mit dem Befehl Get-Aduser zwei unterschiedliche OUs unter Searchbase angeben.

Zum Beispiel möchte ich, dass die Searchbase “OU=xxx,OU=domain,DC=domain,DC=com" und “OU=yyy,OU=domain,DC=domain,DC=com" ist.

Ist das möglich?

-

Zitat

Du müsstest also auf die Suche gehen nach einer anderen Anwendung auf Deinen Exchange Servern, die den Dienst vielleicht benötigt. Der Blick auf die erstellten Queues könnte durchaus etwas verraten.

Dann mach ich mich mal auf die Suche...

Danke.

-

Hallo zusammen,

kann mir vielleicht jemand sagen, ob der Dienst Message Queuing (MSMQ) von einem Exchange Server 2019 benötigt wird?

Hintergrund ist, der Dienst ist bei uns gestartet und steht auf automatisch und soll wohl (CVE-2023-21554) angreifbar sein.

Der MS Patch KB5025229, der diese Lücke schließen soll, ist natürlich schon installiert.

Habt ihr den Dienst deaktiviert?

-

Dankeschön

Dankeschön

Das Script haut ja alles weg was unter

C:\Program Files\Microsoft\Exchange Server\V15\Logging\

C:\Program Files\Microsoft\Exchange Server\V15\Bin\Search\Ceres\Diagnostics\ETLTraces\

C:\Program Files\Microsoft\Exchange Server\V15\Bin\Search\Ceres\Diagnostics\Logs\liegt.

Das führt zu keinen Komplikationen?

Wie viele Tage hebt ihr die Logs auf, damit im Fehlerfall/bei einem Problem die Logs ausgewertet werden können?

-

Hallo zusammen,

kann mir vielleicht jemand ein erprobtes Script nennen/zukommen lassen, um nicht mehr benötigte Log-Dateien von einem Exchange Server 2019 zu entfernen.

Vielen dank

Peter

MS Edge Interexplorer Modus - SiteList.xml

in Windows Server Forum

Geschrieben

So, es hat nun funktioniert.

Zum einen lag es an dem Inhalt der xml-Datei und zum anderen habe ich es überlesen, dass anscheinend, bei jeder Änderung innerhalb der xml-Datei, die Versionsnummer hochgezählt werden muss.